SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,897

- Реакции

- 6,522

CrypMIC подражает CryptXXX

Новый шифровальщик CrypMIC подражает в том, что касается предупреждений о выкупе и сайта оплаты, своему предшественнику CryptXXX. Оба вымогателя требуют одинаковые суммы за восстановление контента – от 1,2 до 2,4 биткойнов. Способ оплаты у обоих: Bitcoins, сеть Tor.

Рис.1. Слева Tor-сайт CrypMIC, справа - CryptXXX

CrypMIC был замечен две недели назад исследователями из компании Trend Micro. По их словам, у двух семейств наблюдаются и другие схожие черты. Например, оба вымогателя используют одно и то же имя для функции экспорта (MS1, MS2) и собственный протокол для связи с C&C-сервером через TCP-порт 443.

В ходе более подробного анализа эксперты выявили различия в кодах и функционале CrypMIC и CryptXXX. В частности, CrypMIC не добавляет никакого расширения к файлам, что усложняет выявление зашифрованного контента. Кроме того, вымогатели используют различные компиляторы и методы обфускации. Также CrypMIC определяет наличие виртуальной машины и отправляет информацию на C&C-сервер злоумышленников.

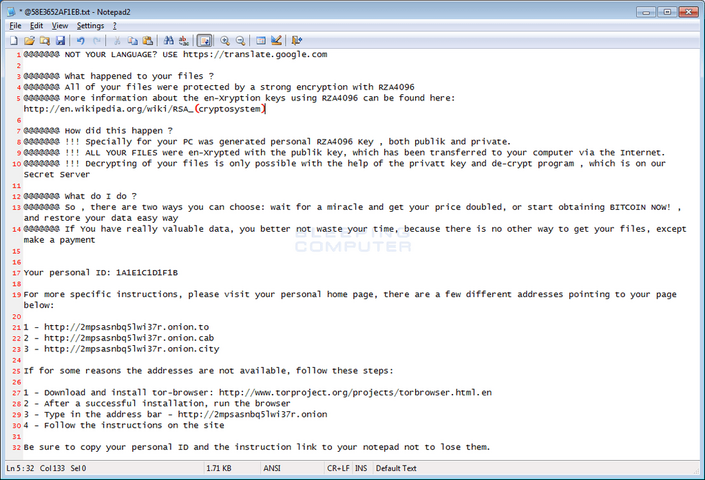

Рис.2. Слева требования CrypMIC, справа - CryptXXX

CrypMIC использует алгоритм AES-256 (но грозит в записке о выкупе алгоритмом RSA-4096), способен шифровать 901 тип файлов и не прописывается в автозагрузку системы. Зато может выполнять шифрование даже в виртуальной среде, отправляя данные на C&C-сервер. Кроме того, CrypMIC использует vssadmin для удаления теневых копий файлов.

CrypMIC, как и CryptXXX, использует для распространения те же методы, в частности, набор эксплоитов Neutrino.

Записки о выкупе в трех вариантах: README.TXT, README.html, README.BMP.

CrypMIC представляет особую опасность для организаций, поскольку может шифровать файлы на съемных и сетевых дисках, перебирая весь алфавит от D до Z. Но он не способен похищать учетные данные и другую информацию с инфицированных компьютеров, как это делает CryptXXX.

Новый шифровальщик CrypMIC подражает в том, что касается предупреждений о выкупе и сайта оплаты, своему предшественнику CryptXXX. Оба вымогателя требуют одинаковые суммы за восстановление контента – от 1,2 до 2,4 биткойнов. Способ оплаты у обоих: Bitcoins, сеть Tor.

Рис.1. Слева Tor-сайт CrypMIC, справа - CryptXXX

CrypMIC был замечен две недели назад исследователями из компании Trend Micro. По их словам, у двух семейств наблюдаются и другие схожие черты. Например, оба вымогателя используют одно и то же имя для функции экспорта (MS1, MS2) и собственный протокол для связи с C&C-сервером через TCP-порт 443.

В ходе более подробного анализа эксперты выявили различия в кодах и функционале CrypMIC и CryptXXX. В частности, CrypMIC не добавляет никакого расширения к файлам, что усложняет выявление зашифрованного контента. Кроме того, вымогатели используют различные компиляторы и методы обфускации. Также CrypMIC определяет наличие виртуальной машины и отправляет информацию на C&C-сервер злоумышленников.

Рис.2. Слева требования CrypMIC, справа - CryptXXX

CrypMIC использует алгоритм AES-256 (но грозит в записке о выкупе алгоритмом RSA-4096), способен шифровать 901 тип файлов и не прописывается в автозагрузку системы. Зато может выполнять шифрование даже в виртуальной среде, отправляя данные на C&C-сервер. Кроме того, CrypMIC использует vssadmin для удаления теневых копий файлов.

CrypMIC, как и CryptXXX, использует для распространения те же методы, в частности, набор эксплоитов Neutrino.

Записки о выкупе в трех вариантах: README.TXT, README.html, README.BMP.

CrypMIC представляет особую опасность для организаций, поскольку может шифровать файлы на съемных и сетевых дисках, перебирая весь алфавит от D до Z. Но он не способен похищать учетные данные и другую информацию с инфицированных компьютеров, как это делает CryptXXX.