- Сообщения

- 8,426

- Реакции

- 5,442

Intro.

Первые троянцы-шифровальщики семейства Trojan.Encoder появились в 2006-2007 году. С января 2009 года число их разновидностей увеличилось примерно на 1900%! В настоящее время Trojan.Encoder — одна из самых опасных угроз для пользователей, имеющая несколько тысяч модификаций. С апреля 2013 года по март 2015 года в вирусную лабораторию компании «Доктор Веб» поступило 8 553 заявки на расшифровку файлов, пострадавших от действий троянцев-энкодеров.

Вирусы-шифровальщики практически отвоевали первое место в обращениях на форумы по информационной безопасности. Ежесуточно в среднем 40 заявок на расшифровку поступают только сотрудникам вирусной лаборатории «Доктор Веб» от пользователей, зараженных различными видами троянов-шифровальщиков (Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Цифровой сейф, Цифровой кейс, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, vault и проч). Основными признаками таких заражений является смена расширений пользовательских файлов, таких, как музыкальные файлы, файлы изображений, документы и т.д., при попытках открытия которых появляется сообщение от злоумышленников с требованием оплаты за получение дешифровщика. Так же возможны изменение фонового рисунка рабочего стола, появление текстовых документов и окон с соответствующими сообщениями о шифровке, нарушении лицензионных соглашений и проч. Особенно опасны трояны-шифровальщики для коммерческих фирм, поскольку потерянные данные баз данных, платежных документов могут заблокировать работу фирмы на неопределенное время, приводя к упущению выгоды.

Троянцы семейства Trojan.Encoder используют несколько десятков различных алгоритмов шифрования пользовательских файлов. Например, чтобы подобрать ключи для расшифровки файлов, зашифрованных троянцем Trojan.Encoder.741, методом простого перебора, потребуется:

107902838054224993544152335601 год

Расшифровка поврежденных троянцем файлов возможна не более чем в 10% случаев. А это значит, что большинство данных пользователей потеряны безвозвратно.

Сегодня вымогатели требуют за расшифровку файлов до 1 500 биткоинов.

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации он вам не даст.

Доходит до курьезов – зафиксирован случай, когда, несмотря на заплаченный выкуп, преступники не смогли расшифровать файлы, зашифрованные созданным ими Trojan.Encoder, и отправили пострадавшего пользователя за помощью... в службу технической поддержки антивирусной компании!

Как происходит заражение?

Более чем в 90% случаев пользователи запускают (активируют) на компьютере шифровальщиков собственными руками.

При использовании подбора паролей RDP злоумышленник сам заходит под взломанной учетной записью, сам отключает или выгружает антивирусный продукт и сам запускает шифрование.

Пока Вы не перестанете пугаться писем с заголовками «Задолженность», «Уголовное производство» и т. п., злоумышленники будут пользоваться Вашей наивностью.

Задумайтесь... Научитесь сами и научите других простейшим основам безопасности!

Что делать в случае заражения?

Процитируем рекомендации компаний "Др.Веб" и "Лаборатории Касперского":

Также смотрите здесь:

Мой компьютер заражен вирусом, я хочу обратиться в полицию (для жителей России)

- возможно это поможет изъять у авторов шифровальщиков ключи необходимые для дешифровки ваших файлов.

Для возбуждения в отношении злоумышленников уголовного дела правоохранительным органам необходим процессуальный повод — ваше заявление о преступлении. Образец заявления

Приготовьтесь к тому, что ваш компьютер будет изъят на какое-то время на экспертизу.

Если у вас откажутся принять заявление — получите письменный отказ и обращайтесь с жалобой в вышестоящий орган полиции (к начальнику полиции вашего города или области).

Как восстановить файлы?

Адреса с формами отправки зашифрованных файлов:

Мы категорически не рекомендуем восстанавливать файлы самостоятельно, так как при неумелых действиях возможно потерять всю информацию, не восстановив ничего!!! К тому же восстановление файлов, зашифрованных некоторыми видами троянов просто невозможно из-за стойкости шифрующего механизма.

Утилиты восстановления удаленных файлов:

Некоторые разновидности троянов-шифровальщиков создают копию шифруемого файла шифруют её, а оригинальный файл удаляют, в таком случае можно воспользоваться одной из утилит для восстановления файлов (желательно использовать портативные версии программ, скачанные и записанные на флеш-накопитель на другом компьютере):

Метод для решения проблем с некоторыми версиями Lockdir

Папки, зашифрованные некоторыми версиями Lockdir, можно открыть с помощью архиватора 7-zip

После успешного восстановления данных необходимо проверить систему на наличие вредоносных программ, для этого следует выполнить правила оформления запроса и создать тему с описанием проблемы в разделе Лечение персонального компьютера от вирусов

Восстановление зашифрованных файлов средствами операционной системы.

Для того чтобы восстановить файлы средствами операционной системы необходимо включить защиту системы до того, как троян-шифровальщик попадет на Ваш компьютер. Большая часть троянов-шифровальщиков будет пытаться удалять любые теневые копии на вашем компьютере, но иногда это это сделать не удается (при отсутствии администраторских привилегий и установленных обновлениях Windows), и Вы сможете использовать теневые копии для восстановления поврежденных файлов.

Следует помнить, что команда удаления теневых копий:

работает только с правами администратора, поэтому после включения защиты необходимо работать только под пользователем с ограниченными правами и внимательно относиться ко всем предупреждениям UAC о попытке повышения прав.

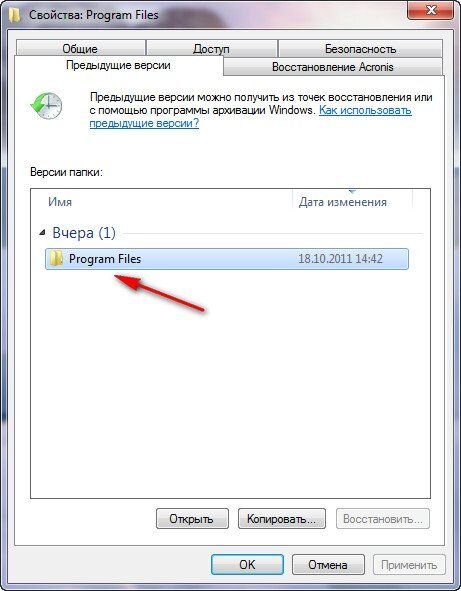

Как восстановить предыдущие версии файлов после их повреждения?

Примечание:

Восстановление из свойств файла или папки помощью вкладки «Предыдущие версии» доступно только в изданиях Windows 7 не ниже «Профессиональная». В домашних изданиях Windows 7 и во всех изданиях более новых ОС Windows есть обходной путь (под спойлером).

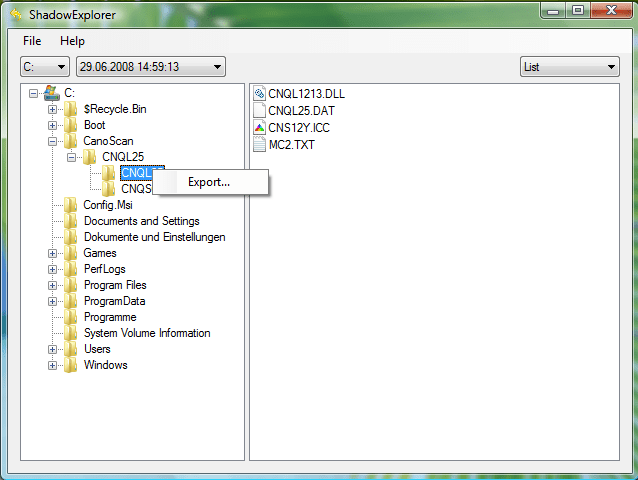

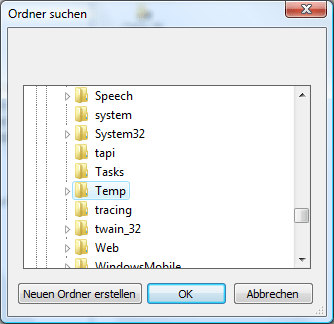

Второй способ - это использование утилиты ShadowExplorer (вы можете скачать, как установщик, так и портабельную версию утилиты).

Запустите программу

Выберите диск и дату, за которую необходимо восстановить файлы

Выберите файл или папку для восстановления и нажмите на нем правой кнопкой мыши

Выберите пункт меню Export и укажите путь к папке, в которую Вы хотите восстановить файлы из теневой копии.

Способы защиты от троянов-шифровальщиков

К сожалению способы защиты от троянов-шифровальщиков для обычных пользователей достаточно сложны, так как необходимы настройки политик безопасности или HIPS, разрешающие доступ к файлам только определенным приложениям и не дают 100% защиты при таких случаях, когда троян внедряется в адресное пространство доверенного приложения. Поэтому единственным доступным способом защиты является резервное копирование пользовательских файлов на съемные носители. При этом если таким носителем является внешний жесткий диск или флеш-накопитель, данные носители должны подключаться к компьютеру только на время резервного копирования и быть отключенными все остальное время. Для большей безопасности резервное копирования можно проводить загрузившись с LiveCD. Так же резервное копирование можно проводить на так называемые "облачные хранилища", предоставляющиеся некоторыми компаниями.

Настройка антивирусных программ для снижения вероятности заражения троянами-шифровальщиками.

Применительно ко всем продуктам:

Необходимо включить модуль самозащиты и установить сложный пароль на настройки антивируса!!!

Продукты Лаборатории Касперского:

Доктор Веб:

ESET NOD32:

AVG:

Trend Micro

Panda

Защитник Windows (Windows Defender)

Дополнительные утилиты:

Внимание!!!

Все предложения по настройке антивирусных программ и использованию дополнительных утилит не гарантируют 100% защиту от действий троянов-шифровальщиков. Только внимательность и бдительность вместе с настройками операционной системы и постоянным резервным копированием смогут помочь избежать большей беды.

Ссылки:

LiveCD (Linux-based LiveCD с функциями восстановления данных):

Прочее:

Методы шифрования:

Статья подготовлена по материалам из открытых источников, в т.ч.: ДрВеб, Лаборатория Касперского, ВирусИнфо, BleepingComputer, Блог Вадима Стеркина, Блог Артема Бариджа, сайт компании Техноград, Блог Владимира Мартьянова и проч., а так же на основе собственных исследований и опытов, а также исследований и опыта специалистов SafeZone.cc.

Первые троянцы-шифровальщики семейства Trojan.Encoder появились в 2006-2007 году. С января 2009 года число их разновидностей увеличилось примерно на 1900%! В настоящее время Trojan.Encoder — одна из самых опасных угроз для пользователей, имеющая несколько тысяч модификаций. С апреля 2013 года по март 2015 года в вирусную лабораторию компании «Доктор Веб» поступило 8 553 заявки на расшифровку файлов, пострадавших от действий троянцев-энкодеров.

Вирусы-шифровальщики практически отвоевали первое место в обращениях на форумы по информационной безопасности. Ежесуточно в среднем 40 заявок на расшифровку поступают только сотрудникам вирусной лаборатории «Доктор Веб» от пользователей, зараженных различными видами троянов-шифровальщиков (Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Цифровой сейф, Цифровой кейс, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, vault и проч). Основными признаками таких заражений является смена расширений пользовательских файлов, таких, как музыкальные файлы, файлы изображений, документы и т.д., при попытках открытия которых появляется сообщение от злоумышленников с требованием оплаты за получение дешифровщика. Так же возможны изменение фонового рисунка рабочего стола, появление текстовых документов и окон с соответствующими сообщениями о шифровке, нарушении лицензионных соглашений и проч. Особенно опасны трояны-шифровальщики для коммерческих фирм, поскольку потерянные данные баз данных, платежных документов могут заблокировать работу фирмы на неопределенное время, приводя к упущению выгоды.

Троянцы семейства Trojan.Encoder используют несколько десятков различных алгоритмов шифрования пользовательских файлов. Например, чтобы подобрать ключи для расшифровки файлов, зашифрованных троянцем Trojan.Encoder.741, методом простого перебора, потребуется:

107902838054224993544152335601 год

Расшифровка поврежденных троянцем файлов возможна не более чем в 10% случаев. А это значит, что большинство данных пользователей потеряны безвозвратно.

Сегодня вымогатели требуют за расшифровку файлов до 1 500 биткоинов.

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации он вам не даст.

Доходит до курьезов – зафиксирован случай, когда, несмотря на заплаченный выкуп, преступники не смогли расшифровать файлы, зашифрованные созданным ими Trojan.Encoder, и отправили пострадавшего пользователя за помощью... в службу технической поддержки антивирусной компании!

Как происходит заражение?

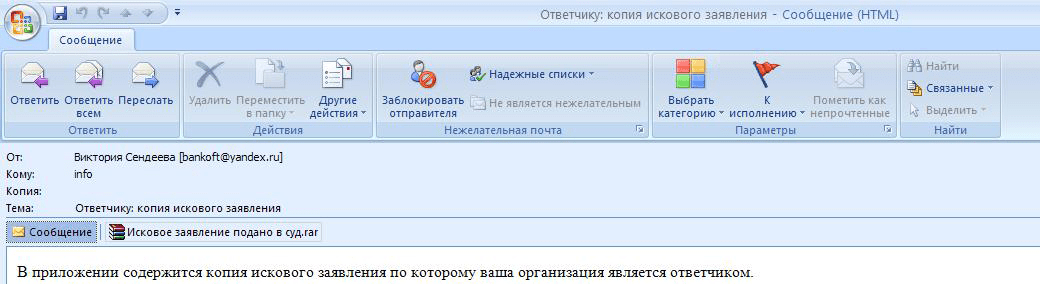

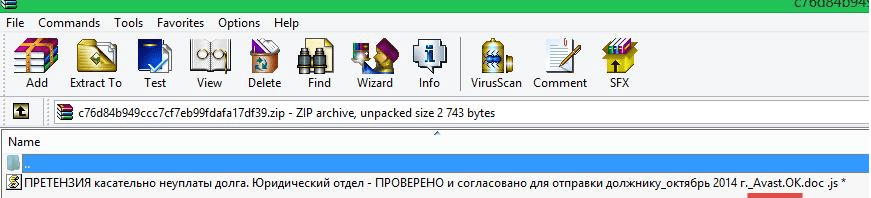

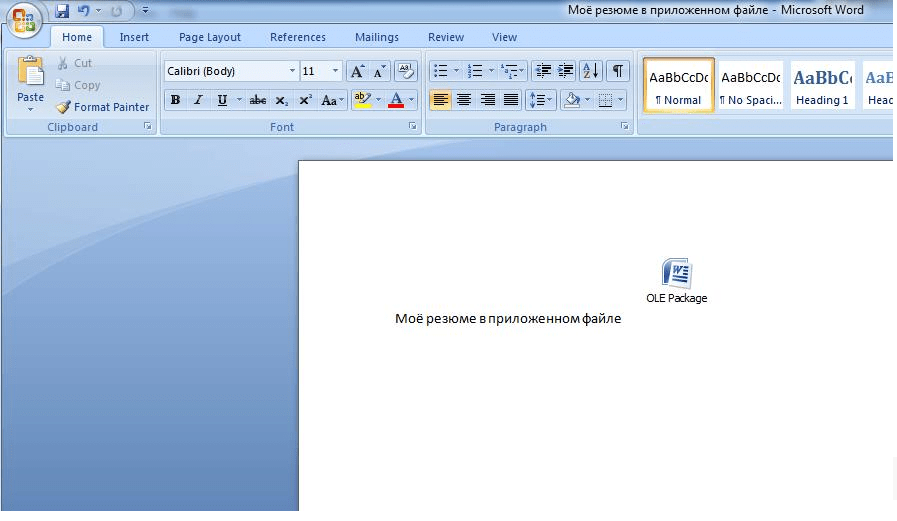

- Через вложения в электронной почте; методом социальной инженерии злоумышленники вынуждают пользователя открыть прикрепленный файл.

- С помощью Zbot-инфекций, замаскированных в виде вложений в формате PDF.

- Через наборы эксплойтов, расположенные на взломанных веб-сайтах, которые используют уязвимости на компьютере, чтобы установить инфекцию.

- Через троянцев, которые предлагают скачать плеер, необходимый для просмотра онлайн-видео. Такое, как правило, встречается на порно-сайтах.

- Через RDP, используя подбор паролей и уязвимости в данном протоколе.

- С помощью зараженных кейгенов, кряков и утилит активации.

Более чем в 90% случаев пользователи запускают (активируют) на компьютере шифровальщиков собственными руками.

При использовании подбора паролей RDP злоумышленник сам заходит под взломанной учетной записью, сам отключает или выгружает антивирусный продукт и сам запускает шифрование.

Пока Вы не перестанете пугаться писем с заголовками «Задолженность», «Уголовное производство» и т. п., злоумышленники будут пользоваться Вашей наивностью.

Задумайтесь... Научитесь сами и научите других простейшим основам безопасности!

- Никогда не открывайте вложения из писем, полученных от неизвестных адресатов, каким бы пугающим не был заголовок. Если вложение пришло, как архив, потрудитесь просто просмотреть содержимое архива. И если там исполняемый файл (расширение .exe, .com, .bat, .cmd, .scr), то это на 99,(9)% ловушка для Вас.

- Если Вы все же чего-то опасаетесь, не поленитесь узнать истинный электронный адрес той организации, от лица которой к Вам пришло письмо. Это ведь не так сложно узнать в наш информационный век.

- Даже если адрес отправителя оказался истинным, не поленитесь уточнить по телефону наличие такого отправленного письма. Адрес отправителя легко подделать при помощи анонимных smtp-серверов.

- Если в отправителе написано Сбербанк или Почта России, то это еще ничего не значит. Нормальные письма в идеале должны быть подписаны ЭЦП. Внимательно проверяйте прикрепленные к таким письмам файлы перед открытием.

- Регулярно делайте резервные копии информации на отдельных носителях.

- Забудьте об использовании простых паролей, которые легко подобрать и попасть в локальную сеть организации под Вашими данными. Для доступа по RDP используйте сертификаты, доступ через VPN или двухфакторную авторизацию.

- Никогда не работайте с правами Администратора, внимательно относитесь к сообщениям UAC, даже если они имеют "синий цвет" подписанного приложения, не нажимайте "Да", если не запускали установки или обновления.

- Регулярно устанавливайте обновления безопасности не только операционной системы, но и прикладных программ.

- Установите пароль на настройки антивирусной программы, отличный от пароля учетной записи, включите опцию самозащиты

Что делать в случае заражения?

Процитируем рекомендации компаний "Др.Веб" и "Лаборатории Касперского":

- немедленно отключите компьютер для остановки действия трояна, кнопка Reset/Включение на вашем компьютере может спасти значительную часть данных;

- Комментарий Safezone.cc: Несмотря на то, что такую рекомендацию дают известные лаборатории, в некоторых случаях её выполнение приведет к усложнению расшифровки, поскольку ключ может хранится в оперативной памяти и после перезагрузки системы, восстановить его будет невозможно. Для остановки дальнейшего шифрования, можно заморозить выполнение процесса шифровальщика с помощью Process Explorer или Process Hacker и обратиться на форум для дальнейших рекомендаций.

Ни один энкодер не способен зашифровать все данные мгновенно, поэтому до окончания шифрования какая-то их часть остается нетронутой. И чем больше времени прошло с начала шифрования, тем меньше нетронутых данных остается. Раз наша задача сохранить, как можно большее их количество, нужно прекратить работу энкодера. Можно, в принципе, начать анализировать список процессов, искать, где в них троян, пытаться его завершить… Но, поверьте мне, выдернутый шнур питания - это гораздо быстрее! Штатное завершение работы Windows неплохая альтернатива, но оно может занять какое-то время, или троян своими действиями может ему препятствовать. Поэтому мой выбор - дернуть шнур. Несомненно, у этого шага есть свои минусы: возможность повреждения файловой системы и невозможность дальнейшего снятия дампа ОЗУ. Поврежденная файловая система для неподготовленного человека проблема посерьезнее, чем энкодер. После энкодера остаются хотя бы файлы, повреждение же таблицы разделов приведет к невозможности загрузки ОС. С другой стороны, грамотный специалист по восстановлению данных ту же таблицу разделов починит без особых проблем, а энкодер до многих файлов может просто не успеть добраться.

Дамп оперативной памяти, снятый в момент работы трояна, может очень сильно помочь в дальнейшем, но простой пользователь наверняка не знает, как его сделать. На поиски способов уйдет много драгоценного времени, а пользу из дампа можно извлечь не всегда.

- без особой надобности не включайте компьютер с зашифрованными данными, так как во время включений и перезагрузок происходят изменения файловой системы;

Почему это так важно? Любая работа по расшифровке файлов начинается с того, что мы пытаемся понять, что же именно произошло, получить полную картину произошедшего. В идеальном случае мы получаем все файлы, которые запускались в процессе шифрования. Их анализ позволяет понять, как происходило шифрование, оставлял ли троян артефакты, которые позволят упростить расшифровку.

Идеальный способ законсервировать практически все что нужно - опять-таки выключить питание и не загружать ОС, в которой был запущен энкодер. Для доступа к данным с диска (а такой доступ точно потребуется) можно использовать LiveCD с какой-либо версией Linux. Можно также подключить диск к не пораженному ПК, но так есть риск запуска энкодера в новой системе или же изменения файлов на пораженных дисках. Поэтому лучше LiveCD.

На этом этапе мы имеем, в идеале, компьютер, который был обесточен сразу после обнаружения шифрования и ни разу не включался. На практике такого почти не бывает: я не могу вспомнить ни одного такого случая из почти трех тысяч. Скорее всего, в вашем случае шифрование уже завершилось, а выключить машину надолго не выйдет по тем или иным причинам. И тут важно понимать, как нужно (а точнее, как не нужно) работать с такой «недоконсервированной» системой, принимая во внимание задачи «максимального сохранения».

- обратитесь с соответствующим заявлением в правоохранительные органы;

Также смотрите здесь:

Мой компьютер заражен вирусом, я хочу обратиться в полицию (для жителей России)

- возможно это поможет изъять у авторов шифровальщиков ключи необходимые для дешифровки ваших файлов.

Для возбуждения в отношении злоумышленников уголовного дела правоохранительным органам необходим процессуальный повод — ваше заявление о преступлении. Образец заявления

Приготовьтесь к тому, что ваш компьютер будет изъят на какое-то время на экспертизу.

Если у вас откажутся принять заявление — получите письменный отказ и обращайтесь с жалобой в вышестоящий орган полиции (к начальнику полиции вашего города или области).

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никаких файлов и почтовых сообщений на Вашем компьютере;

- не запускайте никаких "чистильщиков" временных файлов и реестра;

- не следует сканировать и лечить компьютер антивирусами и антивирусными утилитами, а тем более антивирусными LiveCD, в крайнем случае можно переместить зараженные файлы в карантин антивируса;

Для расшифровки наибольшее значение может иметь неприметный файлик на 40 байт во временном каталоге или непонятный ярлык на рабочем столе. Вы наверняка не знаете, будут ли они важны для расшифровки или нет, поэтому лучше не трогайте ничего. Чистка реестра вообще сомнительная процедура, а некоторые энкодеры оставляют там важные для расшифровки следы работы. Антивирусы, конечно, могут найти тело трояна-энкодера. И даже могут его удалить раз и навсегда, но что тогда останется для анализа? Как мы поймем как и чем шифровались файлы? Поэтому лучше оставьте зверька на диске. Еще один важный момент: я не знаю ни одного средства для чистки системы, которое бы принимало в расчет возможность работы энкодера, и сохраняло бы все следы его работы. И, скорее всего, такие средства не появятся. Переустановка системы точно уничтожит все следы трояна, кроме зашифрованных файлов.

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

Если у вас за плечами пара лет написания программ, вы действительно понимаете, что такое RC4, AES, RSA и в чем между ними различие, вы знаете, что такое Hiew и что означает 0xDEADC0DE, можете попробовать. Остальным не советую. Допустим, вы нашли какую-то чудо-методику расшифровки файлов и у вас даже получилось расшифровать один файл. Это не гарантия, что методика сработает на всех ваших файлах. Более того, это не гарантия, что по этой методике вы файлы не испортите еще сильнее. Даже в нашей работе бывают неприятные моменты, когда в коде расшифровки обнаруживаются серьезные ошибки, но в тысячах случаев до этого момента код работал как надо.

Теперь, когда понятно, что делать и чего не делать, можно приступать к расшифровке. В теории, расшифровка возможна почти всегда. Это если знать все нужные для нее данные или же обладать неограниченным количеством денег, времени и процессорных ядер. На практике что-то можно будет расшифровать почти сразу. Что-то будет ждать своей очереди пару месяцев или даже лет. За какие-то случаи можно даже и не браться: суперкомпьютер даром на 5 лет в аренду никто не даст. Плохо еще и то, что кажущийся простым случай при детальном рассмотрении оказывается крайне сложным. К кому обращаться, вам решать.

- обратитесь в антивирусную лабораторию компании, в которой есть подразделение вирусных аналитиков, занимающихся данной проблемой;

- к тикету приложите зашифрованный троянцем файл (а если возможно и его незашифрованную копию);

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

Как восстановить файлы?

Адреса с формами отправки зашифрованных файлов:

- Др.Веб (Заявки на бесплатную расшифровку принимаются только от пользователей комплексного антивируса Drweb)

- Лаборатория Касперского (Заявки на бесплатную расшифровку принимаются только от пользователей коммерческих продуктов Лаборатории Касперского)

- ESET, LLC (Заявки на бесплатную расшифровку принимаются только от пользователей коммерческих продуктов ESET)

- The No More Ransom Project (подбор дешифровщиков)

- Шифровальщики - вымогатели (подбор дешифровщиков)

- ID Ransomware (подбор дешифровщиков)

Мы категорически не рекомендуем восстанавливать файлы самостоятельно, так как при неумелых действиях возможно потерять всю информацию, не восстановив ничего!!! К тому же восстановление файлов, зашифрованных некоторыми видами троянов просто невозможно из-за стойкости шифрующего механизма.

Утилиты восстановления удаленных файлов:

Некоторые разновидности троянов-шифровальщиков создают копию шифруемого файла шифруют её, а оригинальный файл удаляют, в таком случае можно воспользоваться одной из утилит для восстановления файлов (желательно использовать портативные версии программ, скачанные и записанные на флеш-накопитель на другом компьютере):

- R.saver

- Recuva

- JPEG Ripper - утилита для восстановления поврежденных изображений

- JPGscan - утилита для восстановления поврежденных изображений (описание)

- PhotoRec - утилита для восстановления поврежденных изображений (описание)

Метод для решения проблем с некоторыми версиями Lockdir

Папки, зашифрованные некоторыми версиями Lockdir, можно открыть с помощью архиватора 7-zip

После успешного восстановления данных необходимо проверить систему на наличие вредоносных программ, для этого следует выполнить правила оформления запроса и создать тему с описанием проблемы в разделе Лечение персонального компьютера от вирусов

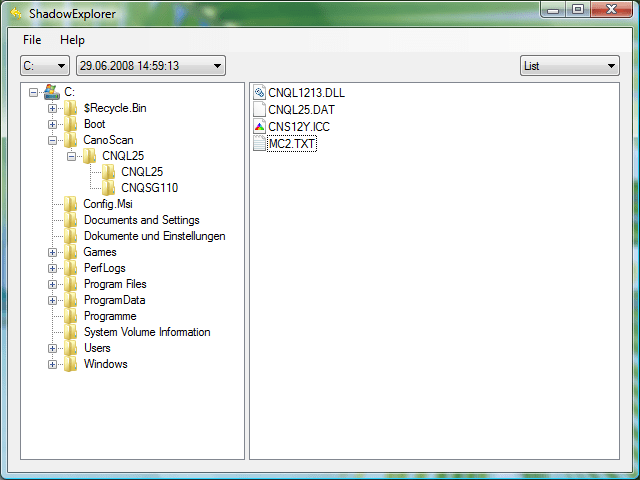

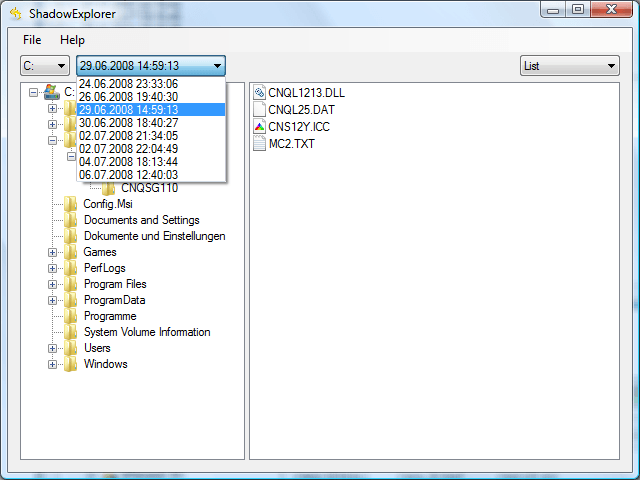

Восстановление зашифрованных файлов средствами операционной системы.

Для того чтобы восстановить файлы средствами операционной системы необходимо включить защиту системы до того, как троян-шифровальщик попадет на Ваш компьютер. Большая часть троянов-шифровальщиков будет пытаться удалять любые теневые копии на вашем компьютере, но иногда это это сделать не удается (при отсутствии администраторских привилегий и установленных обновлениях Windows), и Вы сможете использовать теневые копии для восстановления поврежденных файлов.

Следует помнить, что команда удаления теневых копий:

Код:

vssadmin delete shadowsработает только с правами администратора, поэтому после включения защиты необходимо работать только под пользователем с ограниченными правами и внимательно относиться ко всем предупреждениям UAC о попытке повышения прав.

- Для включения защиты системы, щелкните правой кнопкой мыши по ярлыку Компьютер и выберите пункт Свойства.

- В окне Система выберите пункт меню Защита системы (требуются права администратора)

- В появившемся окне Свойства системы выберите диск, на котором будет производиться защита файлов и нажмите кнопку Настроить.

- Выберите пункт Включить защиту системы (в Windows 8) или Восстановить параметры системы и предыдущие версии файлов (в Windows 7)

- Нажмите Применить и ОК.

Как восстановить предыдущие версии файлов после их повреждения?

- Щелкните правой кнопкой мыши по поврежденному файлу и выберите Свойства

- Перейдите на вкладку Предыдущие версии

- Выберите версию файла для восстановления и нажмите кнопку Восстановить.

Примечание:

Восстановление из свойств файла или папки помощью вкладки «Предыдущие версии» доступно только в изданиях Windows 7 не ниже «Профессиональная». В домашних изданиях Windows 7 и во всех изданиях более новых ОС Windows есть обходной путь (под спойлером).

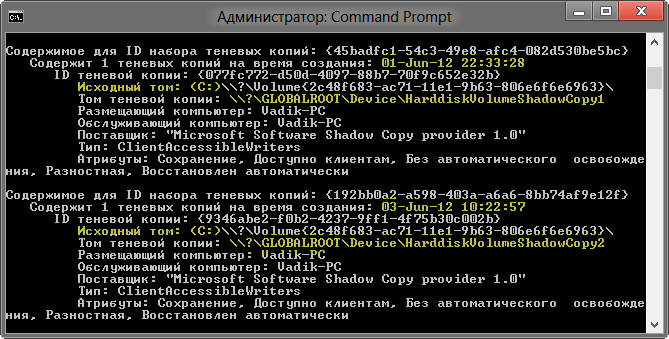

- В командной строке, запущенной от имени администратора, выполните:

Код:vssadmin list shadows - Вы увидите список теневых копий на всех томах. Для каждой из них указана буква диска, поэтому вам будет легко сориентироваться. Кроме того, каждая теневая копия соответствует по дате одной из точек восстановления (чтобы вывести их список, выполните в консоли rstrui).

- Выберите нужную дату и скопируйте идентификатор тома теневой копии. Теперь используйте его во второй команде (не забудьте добавить обратный слэш в конце):

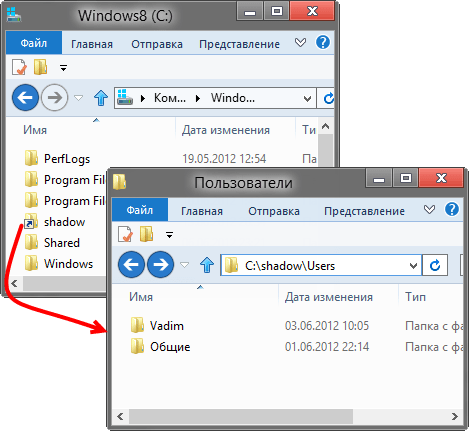

Код:mklink /d %SystemDrive%\shadow \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\ - В корне системного диска у вас уже появилась символическая ссылка shadow, ведущая в теневую копию! Перейдя по ссылке, вы увидите знакомую структуру файлов и папок – это и есть их предыдущие версии.

Второй способ - это использование утилиты ShadowExplorer (вы можете скачать, как установщик, так и портабельную версию утилиты).

Запустите программу

Выберите диск и дату, за которую необходимо восстановить файлы

Выберите файл или папку для восстановления и нажмите на нем правой кнопкой мыши

Выберите пункт меню Export и укажите путь к папке, в которую Вы хотите восстановить файлы из теневой копии.

Способы защиты от троянов-шифровальщиков

К сожалению способы защиты от троянов-шифровальщиков для обычных пользователей достаточно сложны, так как необходимы настройки политик безопасности или HIPS, разрешающие доступ к файлам только определенным приложениям и не дают 100% защиты при таких случаях, когда троян внедряется в адресное пространство доверенного приложения. Поэтому единственным доступным способом защиты является резервное копирование пользовательских файлов на съемные носители. При этом если таким носителем является внешний жесткий диск или флеш-накопитель, данные носители должны подключаться к компьютеру только на время резервного копирования и быть отключенными все остальное время. Для большей безопасности резервное копирования можно проводить загрузившись с LiveCD. Так же резервное копирование можно проводить на так называемые "облачные хранилища", предоставляющиеся некоторыми компаниями.

- OneDrive - 5 ГБ бесплатно

- Google Диск - 15 ГБ бесплатно

- Dropbox - 2 ГБ бесплатно

- Яндекс Диск - от 10 ГБ бесплатно

- Облако Mail.ru - 8 ГБ бесплатно

- MEGA - 15 ГБ бесплатно

Настройка антивирусных программ для снижения вероятности заражения троянами-шифровальщиками.

Применительно ко всем продуктам:

Необходимо включить модуль самозащиты и установить сложный пароль на настройки антивируса!!!

Продукты Лаборатории Касперского:

Доктор Веб:

- Настрой-ка Dr.Web от шифровальщиков! (только в версии 9 и выше)

ESET NOD32:

- Рекомендуется включить расширенную эвристику для запуска исполняемых файлов (Дополнительные настройки (F5) - Компьютер - Защита от вирусов и шпионских программ- Защита в режиме реального времени - Дополнительные настройки. Кроме того, проверьте, пожалуйста, включена ли служба ESET Live Grid (Дополнительные настройки (F5) - Служебные программы - ESET Live Grid).

AVG:

Trend Micro

Panda

Защитник Windows (Windows Defender)

Дополнительные утилиты:

Внимание!!!

Все предложения по настройке антивирусных программ и использованию дополнительных утилит не гарантируют 100% защиту от действий троянов-шифровальщиков. Только внимательность и бдительность вместе с настройками операционной системы и постоянным резервным копированием смогут помочь избежать большей беды.

Ссылки:

- Бесплатные программы для резервного копирования

- Обзор программ для резервного копирования данных. Часть 1.

- Обзор программ для резервного копирования данных. Часть 2.

- Облачное хранилище данных

- Удалённое резервное копирование данных

- Восстановление данных из резервных и теневых копий в Windows

- Как восстановить удаленные файлы и папки из теневых копий в Windows 8

- Резервное копирование в Windows 8 — история файлов

- Восстановление утерянных или удаленных файлов

LiveCD (Linux-based LiveCD с функциями восстановления данных):

Прочее:

Методы шифрования:

- Шифрование

- Криптография

- Симметричные криптосистемы

- Криптосистема с открытым ключом

- Алгоритм RSA

- Алгоритм RS5

- Алгоритм AES

- Алгоритм Blowfish

Статья подготовлена по материалам из открытых источников, в т.ч.: ДрВеб, Лаборатория Касперского, ВирусИнфо, BleepingComputer, Блог Вадима Стеркина, Блог Артема Бариджа, сайт компании Техноград, Блог Владимира Мартьянова и проч., а так же на основе собственных исследований и опытов, а также исследований и опыта специалистов SafeZone.cc.

Последнее редактирование модератором: