SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,897

- Реакции

- 6,523

Шифровальщик-вымогатель CryptoHost: Файлы спрятаны в архив

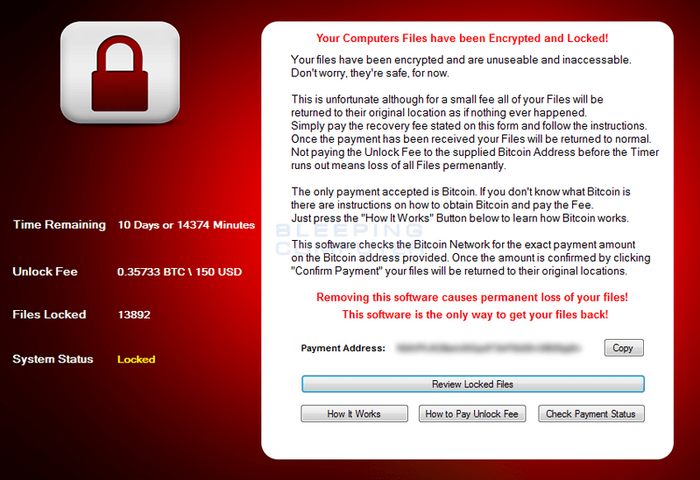

Обнаружен новый вымогатель под названием CryptoHost, который заявляет, что данные зашифрованы, а затем требует выкуп 0.33 Bitcoins или около 140 долларов США, чтобы получить файлы обратно. В реальности данные не шифруются, а копируются в защищенный паролем RAR-архив. К счастью, пароль легко обнаруживается, таким образом пострадавшие могут получить свои файлы обратно. Эта инфекция в настоящее время определяется как Ransom:MSIL/Manamecrypt.A [Microsoft] или Ransom_CRYPTOHOST.A. [Trend Micro]

Когда CryptoHost заражает систему пользователя, он перемещает его файлы в защищенный паролем RAR-архив, который находится в C:\Users\[username]\AppData\Roaming folder.

Этот файл получает имя из 41 символа и без расширения. Пример файла — 3854DE6500C05ADAA539579617EA3725BAAE2C57Test. Паролем для этого архива является имя архива в сочетании с именем пользователя. Так, например, если имя пользователя Test и RAR-архив находится в C:\Users\Test\AppData\Roaming\3854DE6500C05ADAA539579617EA3725BAAE2C57, то пароль будет 3854DE6500C05ADAA539579617EA3725BAAE2C57Test.

CryptoHost пытается зашифровать следующие типы файлов:

.jpg, .jpeg, .png, .gif, .psd, .ppd, .tiff, .flv, .avi, .mov, .qt, .wmv, .rm, .asf, .mp4, .mpg, .mpeg, .m4v, .3gp, .3g2, .pdf, .docx, .pptx, .doc, .7z, .zip, .txt, .ppt, .pps, .wpd, .wps, .xlr, .xls, .xlsl

Лоуренс Адамс рекомендует использовать следующий генератор паролей. Но для начала надо завершить активный процесс cryptohost.exe.

Запустите диспетчер задач комбинацией клавиш Ctrl+Alt+Del, на вкладке "Процессы" выберите и завершите процесс cryptohost.exe

Надеюсь, как извлечь файл из архива, рассказывать не надо. Для этого у вас уже должен быть установлен один из архиваторов, например, 7-zip или Bandizip (оба бесплатные). Разархивируйте "зашифрованный" архив в папку с таким же названием и на запрос о пароле введите добытый выше ваш персональный пароль. Ваши файлы будут распакованы и восстановлены. Дальше можете поступать с ними как вам угодно.

Опускаем процесс вымогания биткоинов и последующей "дешифровки" для эстетов и вернёмся к деталям вредоноса.

При первом запуске CryptoHost пытается удалить раздел реестра HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot , чтобы не дать пользователю загрузить систему в Safe Mode. К счастью, процесс cryptohost.exe не работает под требуемыми привилегиями, которые нужны, чтобы удалить этот ключ.

CryptoHost также будет следить за названиями рабочих процессов и установленных в системе антивирусных программ. Список названий и строк, которые отслеживаются вредоносом:

Файлы связанные с CryptoHost Ransomware:

Записи реестра связанные с CryptoHost Ransomware:

Как удалить CryptoHost Ransomware?

При установке CryptoHost создаёт файл с именем cryptohost.exe и хранит его в C:\Users\[username]\AppData\Roaming folder. Он также прописывается в Автозагрузку и выполняется при входе пользователя в систему.

1. Чтобы удалить эту инфекцию нужно сначала завершить процесс cryptohost.exe с помощью диспетчера задач, а затем удалить сам файл cryptohost.exe.

2. Чтобы удалить cryptohost из Автозагрузки, нужно удалить раздел реестра:

3. Если вы не хотите удалять CryptoHost вручную, то, вообще-то, большинство антивирусных программ сами должны обнаружить эту инфекцию в этой точке системы и удалить автоматически.

Обнаружен новый вымогатель под названием CryptoHost, который заявляет, что данные зашифрованы, а затем требует выкуп 0.33 Bitcoins или около 140 долларов США, чтобы получить файлы обратно. В реальности данные не шифруются, а копируются в защищенный паролем RAR-архив. К счастью, пароль легко обнаруживается, таким образом пострадавшие могут получить свои файлы обратно. Эта инфекция в настоящее время определяется как Ransom:MSIL/Manamecrypt.A [Microsoft] или Ransom_CRYPTOHOST.A. [Trend Micro]

Когда CryptoHost заражает систему пользователя, он перемещает его файлы в защищенный паролем RAR-архив, который находится в C:\Users\[username]\AppData\Roaming folder.

Этот файл получает имя из 41 символа и без расширения. Пример файла — 3854DE6500C05ADAA539579617EA3725BAAE2C57Test. Паролем для этого архива является имя архива в сочетании с именем пользователя. Так, например, если имя пользователя Test и RAR-архив находится в C:\Users\Test\AppData\Roaming\3854DE6500C05ADAA539579617EA3725BAAE2C57, то пароль будет 3854DE6500C05ADAA539579617EA3725BAAE2C57Test.

CryptoHost пытается зашифровать следующие типы файлов:

.jpg, .jpeg, .png, .gif, .psd, .ppd, .tiff, .flv, .avi, .mov, .qt, .wmv, .rm, .asf, .mp4, .mpg, .mpeg, .m4v, .3gp, .3g2, .pdf, .docx, .pptx, .doc, .7z, .zip, .txt, .ppt, .pps, .wpd, .wps, .xlr, .xls, .xlsl

Лоуренс Адамс рекомендует использовать следующий генератор паролей. Но для начала надо завершить активный процесс cryptohost.exe.

Запустите диспетчер задач комбинацией клавиш Ctrl+Alt+Del, на вкладке "Процессы" выберите и завершите процесс cryptohost.exe

Надеюсь, как извлечь файл из архива, рассказывать не надо. Для этого у вас уже должен быть установлен один из архиваторов, например, 7-zip или Bandizip (оба бесплатные). Разархивируйте "зашифрованный" архив в папку с таким же названием и на запрос о пароле введите добытый выше ваш персональный пароль. Ваши файлы будут распакованы и восстановлены. Дальше можете поступать с ними как вам угодно.

Опускаем процесс вымогания биткоинов и последующей "дешифровки" для эстетов и вернёмся к деталям вредоноса.

При первом запуске CryptoHost пытается удалить раздел реестра HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot , чтобы не дать пользователю загрузить систему в Safe Mode. К счастью, процесс cryptohost.exe не работает под требуемыми привилегиями, которые нужны, чтобы удалить этот ключ.

CryptoHost также будет следить за названиями рабочих процессов и установленных в системе антивирусных программ. Список названий и строк, которые отслеживаются вредоносом:

anti virus, anti-virus, antivirus, avg, bitdefender, eset, mcafee, dr.web, f-secure, internet security, obfuscator, debugger, monitor, registry, system restore, kaspersky, norton, ad-aware, sophos, comodo, avira, bullguard, trend micro, eset, vipre, task manager, system configuration, registry editor, game, steam, lol, rune, facebook, instagram, youtube, vimeo, twitter, pinterest, tumblr, meetme, netflix, amazon, ebay, shop, origin

Файлы связанные с CryptoHost Ransomware:

Код:

%Temp%\uTorrent.exeuTorrent.exe

%AppData%\cryptohost.exe

%AppData%\files

%AppData%\processor.exeЗаписи реестра связанные с CryptoHost Ransomware:

Код:

HKCU\Software\Classes\FalconBetaAccount

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\software %AppData%\cryptohost.exeКак удалить CryptoHost Ransomware?

При установке CryptoHost создаёт файл с именем cryptohost.exe и хранит его в C:\Users\[username]\AppData\Roaming folder. Он также прописывается в Автозагрузку и выполняется при входе пользователя в систему.

1. Чтобы удалить эту инфекцию нужно сначала завершить процесс cryptohost.exe с помощью диспетчера задач, а затем удалить сам файл cryptohost.exe.

2. Чтобы удалить cryptohost из Автозагрузки, нужно удалить раздел реестра:

Код:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\software %AppData%\cryptohost.exe