SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,897

- Реакции

- 6,523

Шифровальщик-вымогатель TeslaCrypt 3.0: Изменения в процессе шифрования

Появился новый вариант вымогателя TeslaCrypt, который содержит незначительные изменения.

Номер версии по-прежнему 3.0, но:

- файлы с требованием выкуп переименованы;

- зашифрованные файлы теперь имеют расширение .MP3

Список используемых криптовымогателем расширений:

.micro

.xxx

.ttt

.mp3

Используемые алгоритмы шифрования:

AES-256 + ECHD + SHA1

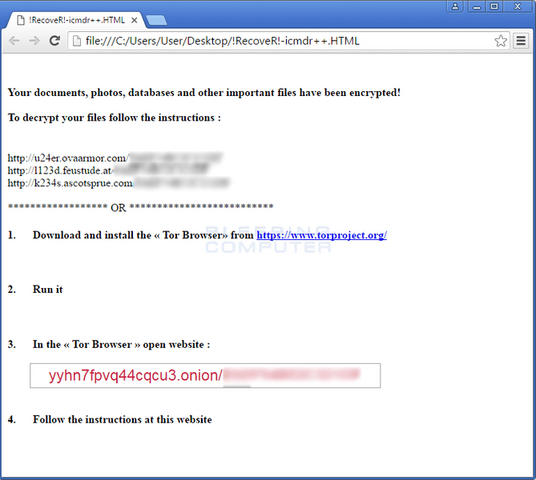

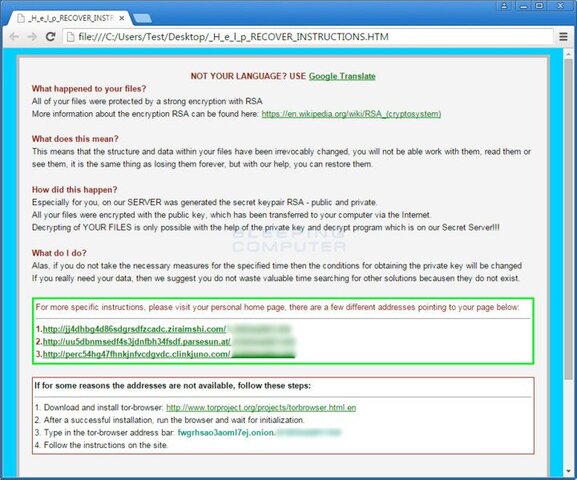

Итак, первое изменение заключается в том, что файлы с требованием выкупа были изменены создателями шифровальщика.

Новые файлы с требованием выкупа теперь называются:

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].png

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].txt

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].HTML

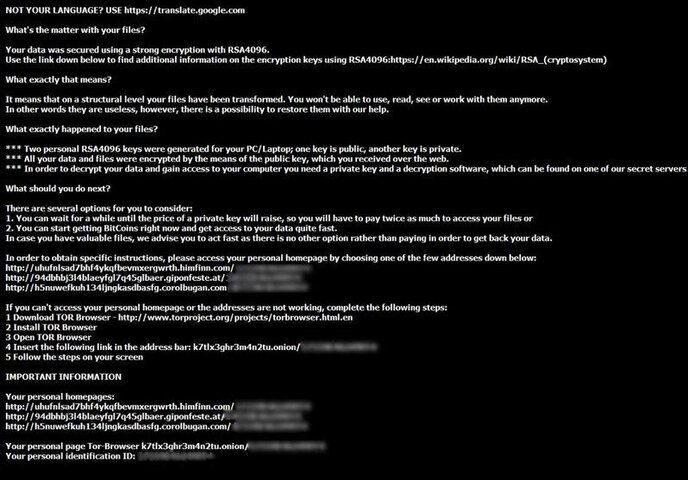

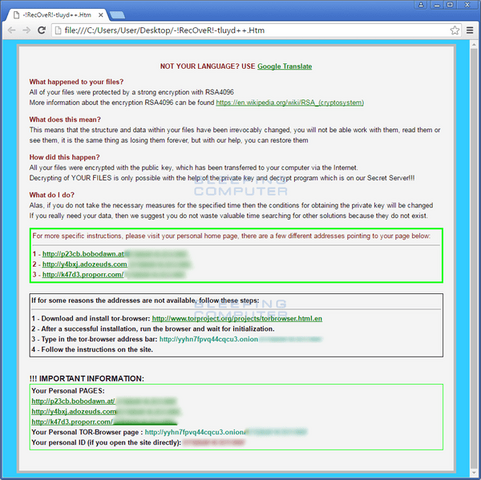

Пример вымогательства см. на рисунке ниже.

Другое изменение заключается в том, что в настоящее время файлы, зашифрованные TeslaCrypt, получают MP3-расширения. Так, если исходное имя файла было test.jpg , то когда он был зашифрован, станет уже называться test.jpg.mp3 .

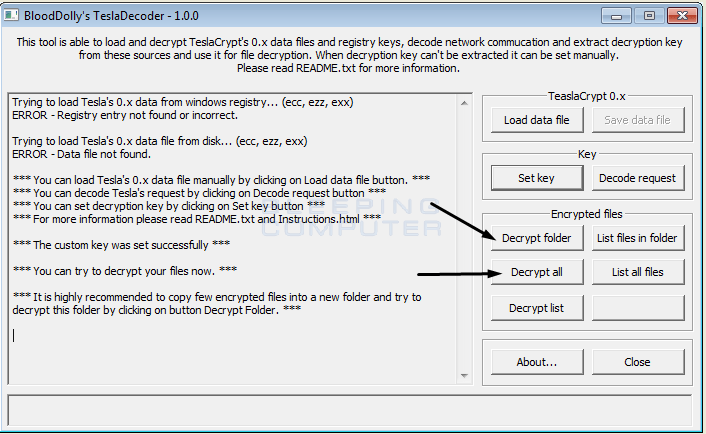

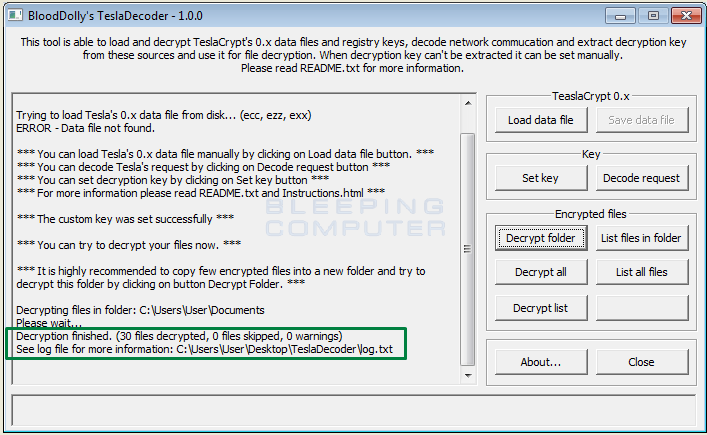

Примеры зашифрованных файлов смотрите на изображении ниже.

Перевод выполнен SNS-amigo специально для данного раздела и темы "Шифровальщики-вымогатели..."

Появился новый вариант вымогателя TeslaCrypt, который содержит незначительные изменения.

Номер версии по-прежнему 3.0, но:

- файлы с требованием выкуп переименованы;

- зашифрованные файлы теперь имеют расширение .MP3

Список используемых криптовымогателем расширений:

.micro

.xxx

.ttt

.mp3

Используемые алгоритмы шифрования:

AES-256 + ECHD + SHA1

Итак, первое изменение заключается в том, что файлы с требованием выкупа были изменены создателями шифровальщика.

Новые файлы с требованием выкупа теперь называются:

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].png

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].txt

_H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].HTML

Пример вымогательства см. на рисунке ниже.

Другое изменение заключается в том, что в настоящее время файлы, зашифрованные TeslaCrypt, получают MP3-расширения. Так, если исходное имя файла было test.jpg , то когда он был зашифрован, станет уже называться test.jpg.mp3 .

Примеры зашифрованных файлов смотрите на изображении ниже.

Перевод выполнен SNS-amigo специально для данного раздела и темы "Шифровальщики-вымогатели..."