SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,897

- Реакции

- 6,523

Вымогательство по-бразильски

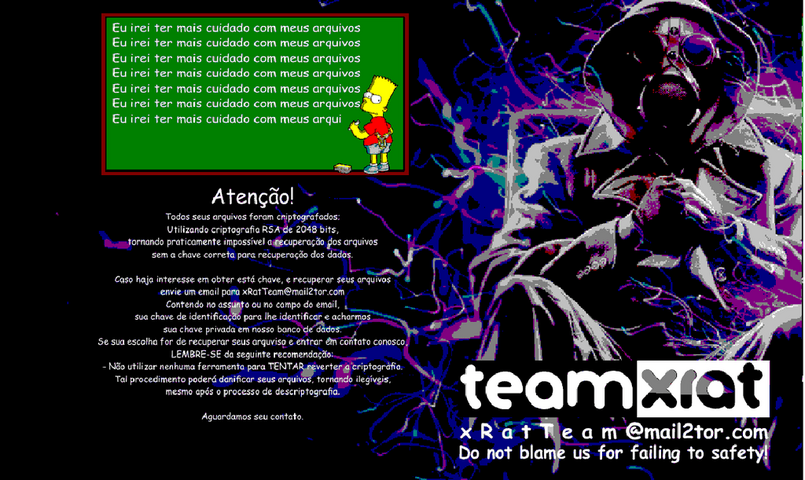

Криптовымогатель TeamXRat изначально был ориентирован на португалоязычных (гл. обр. бразильских) пользователей, записки с требованием выкупа назывались Como descriptografar seus arquivos.txt (Как расшифровать мои файлы) и размещались на рабочем столе. В августе я рассказывал о нём в блоге ШВ и недельном обзоре.

Киберпреступники, скрывающиеся за названиями Team XRat и CorporacaoXRat (CorporationXRat), сначала использовали в XRat расширение .C0rp0r@c@0Xr@, в котором было завуалировано название их группы (на португальском языке). Потом расширение поменялось на .__xratteamLucked (точка + два нижних подчеркивания в начале).

Новые версии XRat Ransomware (по версии ЛК Trojan-Ransom.Win32.Xpan) вышли в сентябре и стали использовть новые расширения: в начале сентября .___xratteamLucked (с тремя _), а на днях уже с .____xratteamLucked (с четырьмя _).

К ранним версиях шифровальщика специалистами по Crypto-Ransomware были подобраны способы дешифровки и выпущены декрипторы, но сентябрьская версия с .___ xratteamLucked, до сего момента не поддавалась дешифровке. Потому что сначала для проведения шифрования использовался алгоритм XOR, а в сентябрьских версиях уже AES-256 CBC и RSA-2048.

Специалисты ЛК после изучения новых версий согласились помочь пострадавшим компаниям и выпустили декриптер, который пока находится в закрытом доступе.

Криптовымогатель TeamXRat изначально был ориентирован на португалоязычных (гл. обр. бразильских) пользователей, записки с требованием выкупа назывались Como descriptografar seus arquivos.txt (Как расшифровать мои файлы) и размещались на рабочем столе. В августе я рассказывал о нём в блоге ШВ и недельном обзоре.

Киберпреступники, скрывающиеся за названиями Team XRat и CorporacaoXRat (CorporationXRat), сначала использовали в XRat расширение .C0rp0r@c@0Xr@, в котором было завуалировано название их группы (на португальском языке). Потом расширение поменялось на .__xratteamLucked (точка + два нижних подчеркивания в начале).

Новые версии XRat Ransomware (по версии ЛК Trojan-Ransom.Win32.Xpan) вышли в сентябре и стали использовть новые расширения: в начале сентября .___xratteamLucked (с тремя _), а на днях уже с .____xratteamLucked (с четырьмя _).

К ранним версиях шифровальщика специалистами по Crypto-Ransomware были подобраны способы дешифровки и выпущены декрипторы, но сентябрьская версия с .___ xratteamLucked, до сего момента не поддавалась дешифровке. Потому что сначала для проведения шифрования использовался алгоритм XOR, а в сентябрьских версиях уже AES-256 CBC и RSA-2048.

Специалисты ЛК после изучения новых версий согласились помочь пострадавшим компаниям и выпустили декриптер, который пока находится в закрытом доступе.

Последнее редактирование: