- Сообщения

- 8,030

- Решения

- 14

- Реакции

- 6,805

Одним из усовершенствований новой ОС от Microsoft является встроенный брандмауэр. Персональный брандмауэр, впервые появившийся в составе Windows XP (исходное название Internet Connection Firewall было впоследствии изменено на Windows Firewall), вызывал немало нареканий. Несмотря на возможности настройки с помощью Group Policy Object (GPO) и командной строки, его реализация контроля сетевого трафика была явно недостаточной для обеспечения приемлемого уровня безопасности. Сам же факт применения инструмента, не обеспечивающего адекватной защиты, мог вызвать у пользователя ложное чувство отсутствия угроз. Одним из самых серьезных недостатков брандмауэра являлись контроль только входящего трафика и невозможность создания гибких правил фильтрации. Посмотрим, что изменилось в брандмауэре Vista.

Начать необходимо с того, что брандмауэр Vista теперь имеет два интерфейса, с помощью которых его можно настраивать – обычный и расширенный.

Традиционный интерфейс брандмауэра

Обычный метод конфигурирования брандмауэра в Vista выглядит практически так же, как и в XP. Для входа в этот режим нажимаем кнопку Пуск, идем в Панель управления, далее – Безопасность, Брандмауэр Windows.

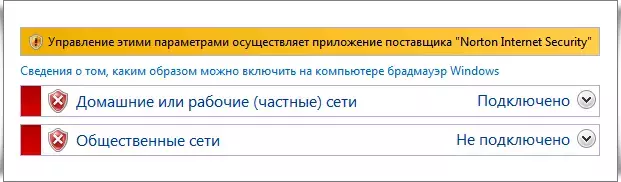

В этом окне отображаются основные сведения – состояние брандмауэра, способ оповещений, используемое текущее сетевое размещение (напомним, что Vista делит сети на три категории – домашняя, рабочая и публичная; в соответствии с ними устанавливаются режимы безопасности). Для изменения настроек брандмауэра, необходимо щелкнуть ссылку Изменить параметры. Откроется окно диалога, ничем не отличающееся от аналогичного в Windows XP.

Переключатели позволяют включать или отключать брандмауэр, а флажок Блокировать все входящие подключения позволяет сделать компьютер полностью «невидимым» в небезопасной – например, публичной – сети. При установке этого флажка будут заблокированы также все разрешенные правилами подключения.

Для конфигурирования брандмауэра в обычном режиме необходимо перейти на вкладку Исключения. Она содержит типичный список служб, для которых можно задействовать или отменить правила исключений. Для того, чтобы сетевой трафик какой-либо программы или службы не блокировался брандмауэром, необходимо установить соответствующий флажок. Кнопка Свойства позволяет посмотреть описание выбранной службы или порта. Вы можете включить или выключить режим оповещений о блокировании трафика, установив флажок Уведомлять, когда брандмауэр блокирует новую программу.

Если программа или порт, для которых необходимо настроить исключение, отсутствует в стандартном списке, их можно добавить вручную, нажав соответствующую кнопку внизу окна. Если ранее добавленная пользователем программа более не нужна, ее можно выделить, и удалить из списка при помощи одноименной кнопки. При добавлении программы необходимо будет указать ее расположение, нажав кнопку Обзор.

При добавлении в список исключений порта укажите его описательное имя (чтобы потом проще было вспомнить, для чего он был открыт), введите его номер и укажите тип протокола – TCP или UDP.

При добавлении как программ, так и портов, дополнительно можно более детально указать область, для которой будет действовать исключение. Для этого нажмите кнопку Изменить область, расположенную внизу окна. В открывшемся диалоге выберите необходимый параметр.

Если необходимо, чтобы программа или служба могла использоваться всеми, включая компьютеры, находящиеся в Интернете, выберите переключатель Любой компьютер. Если трафик к службе надо сделать доступным лишь компьютерам своей сети, выберите Только локальная сеть. Третий параметр – самый гибкий и позволяет указывать произвольный диапазон IP-адресов или подсетей в виде списка, причем как в версии IPv4, так и IPv6. Элементы списка разделяются запятыми.

Последняя вкладка – Дополнительно – позволяет указать, на каких сетевых интерфейсах, доступных системе, будут действовать заданные правила фильтрации сетевого трафика.

Нажатие кнопки По умолчанию производит сброс всех настроек к первоначальному состоянию. При ее нажатии система предупредит, что это может привести к неработоспособности тех программ, для которых пользователем устанавливались особые параметры.

Если вы ранее конфигурировали брандмауэр в Windows XP, то, вероятно уже заметили, что все вышеописанные настройки не являются новыми. Так в чем же заключается усовершенствование брандмауэра из состава Vista? Почему разработчики из Microsoft называют его улучшенным? Чтобы ознакомится с нововведениями, необходимо запустить

Начать необходимо с того, что брандмауэр Vista теперь имеет два интерфейса, с помощью которых его можно настраивать – обычный и расширенный.

Традиционный интерфейс брандмауэра

Обычный метод конфигурирования брандмауэра в Vista выглядит практически так же, как и в XP. Для входа в этот режим нажимаем кнопку Пуск, идем в Панель управления, далее – Безопасность, Брандмауэр Windows.

В этом окне отображаются основные сведения – состояние брандмауэра, способ оповещений, используемое текущее сетевое размещение (напомним, что Vista делит сети на три категории – домашняя, рабочая и публичная; в соответствии с ними устанавливаются режимы безопасности). Для изменения настроек брандмауэра, необходимо щелкнуть ссылку Изменить параметры. Откроется окно диалога, ничем не отличающееся от аналогичного в Windows XP.

Переключатели позволяют включать или отключать брандмауэр, а флажок Блокировать все входящие подключения позволяет сделать компьютер полностью «невидимым» в небезопасной – например, публичной – сети. При установке этого флажка будут заблокированы также все разрешенные правилами подключения.

Для конфигурирования брандмауэра в обычном режиме необходимо перейти на вкладку Исключения. Она содержит типичный список служб, для которых можно задействовать или отменить правила исключений. Для того, чтобы сетевой трафик какой-либо программы или службы не блокировался брандмауэром, необходимо установить соответствующий флажок. Кнопка Свойства позволяет посмотреть описание выбранной службы или порта. Вы можете включить или выключить режим оповещений о блокировании трафика, установив флажок Уведомлять, когда брандмауэр блокирует новую программу.

Если программа или порт, для которых необходимо настроить исключение, отсутствует в стандартном списке, их можно добавить вручную, нажав соответствующую кнопку внизу окна. Если ранее добавленная пользователем программа более не нужна, ее можно выделить, и удалить из списка при помощи одноименной кнопки. При добавлении программы необходимо будет указать ее расположение, нажав кнопку Обзор.

При добавлении в список исключений порта укажите его описательное имя (чтобы потом проще было вспомнить, для чего он был открыт), введите его номер и укажите тип протокола – TCP или UDP.

При добавлении как программ, так и портов, дополнительно можно более детально указать область, для которой будет действовать исключение. Для этого нажмите кнопку Изменить область, расположенную внизу окна. В открывшемся диалоге выберите необходимый параметр.

Если необходимо, чтобы программа или служба могла использоваться всеми, включая компьютеры, находящиеся в Интернете, выберите переключатель Любой компьютер. Если трафик к службе надо сделать доступным лишь компьютерам своей сети, выберите Только локальная сеть. Третий параметр – самый гибкий и позволяет указывать произвольный диапазон IP-адресов или подсетей в виде списка, причем как в версии IPv4, так и IPv6. Элементы списка разделяются запятыми.

Последняя вкладка – Дополнительно – позволяет указать, на каких сетевых интерфейсах, доступных системе, будут действовать заданные правила фильтрации сетевого трафика.

Нажатие кнопки По умолчанию производит сброс всех настроек к первоначальному состоянию. При ее нажатии система предупредит, что это может привести к неработоспособности тех программ, для которых пользователем устанавливались особые параметры.

Если вы ранее конфигурировали брандмауэр в Windows XP, то, вероятно уже заметили, что все вышеописанные настройки не являются новыми. Так в чем же заключается усовершенствование брандмауэра из состава Vista? Почему разработчики из Microsoft называют его улучшенным? Чтобы ознакомится с нововведениями, необходимо запустить

Последнее редактирование модератором: