SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,897

- Решения

- 1

- Реакции

- 6,526

Список шифровальщиков, на которые есть дешифровщики:

- 777: ссылка

- Alpha: ссылка

- Apocalypse: ссылка

- ApocalypseVM: ссылка

- AutoLocky: ссылка

- BadBlock: ссылка

- Bart: ссылка

- BitStak: ссылка

- Cerber и Cerber 2: ссылка

- Chimera: ссылка1, ссылка2

- CryFile: ссылка

- Crypren: ссылка

- Crypt0: ссылка

- CryptXXX: ссылка

- CryptXXX-2: ссылка

- DMALocker: ссылка

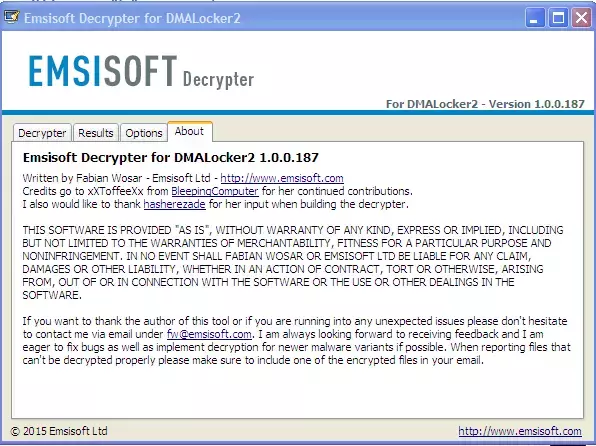

- DMALocker-2: ссылка

- Fabiansomware: ссылка

- FenixLocker: ссылка

- GhostCrypt: ссылка

- Gomasom: ссылка

- HiddenTear: ссылка

- HiddenTear + EDA2, 8lock8, MireWare и др.: ссылка

- HydraCrypt: ссылка

- JigSaw + CryptoHitman: ссылка1, ссылка2

- Juicylemon: ссылка

- LeChiffre: ссылка

- MirCop (MicroCop): ссылка

- Nemucod: ссылка

- Nullbyte: ссылка

- KawaiiLocker: ссылка

- ODCODC: ссылка

- Philadelphia: ссылка

- PizzaCrypt: ссылка

- PowerLocky: ссылка

- Radamant: ссылка

- SecureCryptor: ссылка

- Shade: ссылка1, ссылка2

- Smrss32: ссылка

- Stampado: ссылка

- Tesla: ссылка1, ссылка2

- UltraDeCrypter: ссылка

- UmbreCrypt: ссылка

- Wildfire Locker: ссылка

- Xorist: ссылка1, ссылка2

Последнее редактирование модератором: