- Сообщения

- 14,053

- Решения

- 2

- Реакции

- 5,746

В октябре в каталоге Google Play был обнаружен очередной Android-троянец, встроенный в безобидные приложения. Он позволял злоумышленникам использовать зараженные мобильные устройства в качестве прокси-серверов. Кроме того, в прошедшем месяце широкую известность получил троянец-вымогатель, который шифровал файлы на Android-смартфонах и планшетах, менял пароль разблокировки экрана и требовал выкуп.

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

В октябре в каталоге Google Play был выявлен троянец Android.SockBot.5, который был добавлен в вирусную базу Dr.Web еще в июне 2017 года. Злоумышленники встроили его в следующие приложения:

После запуска троянец незаметно подключался к удаленному командному центру и устанавливал соединение с заданным сетевым адресом, используя протокол SOCKS. В результате киберпреступники превращали смартфоны и планшеты в прокси-серверы и могли пропускать через них сетевой трафик.

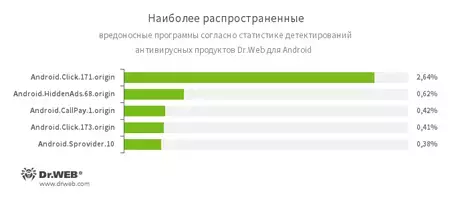

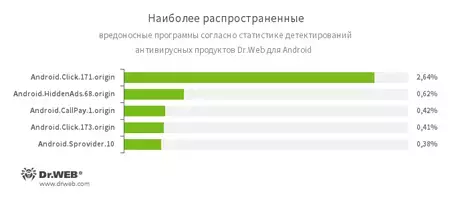

По данным антивирусных продуктов Dr.Web для Android

Android.Click.171.origin

Android.Click.173.origin

Троянцы, которые с определенной периодичностью обращаются к заданным веб-сайтам и могут использоваться для накрутки их популярности, а также перехода по рекламным ссылкам.

Android.HiddenAds.68.origin

Троянец, предназначенный для показа навязчивой рекламы.

Android.CallPay.1.origin

Вредоносная программа, которая предоставляет владельцам Android-устройств доступ к эротическим материалам, но в качестве оплаты этой «услуги» незаметно совершает звонки на премиум-номера.

Android.Sprovider.10

Троянец, который загружает на мобильные Android-устройства различные приложения и пытается их установить. Кроме того, он может показывать рекламу.

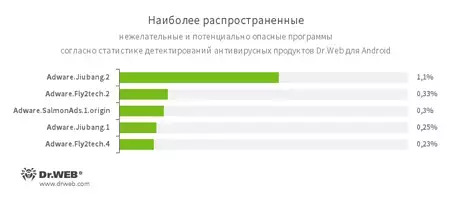

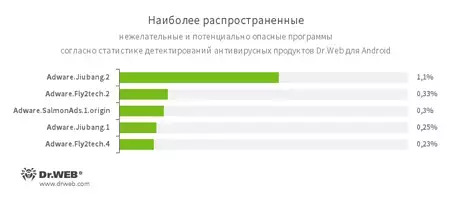

Adware.Jiubang.2

Adware.Fly2tech.2

Adware.SalmonAds.1.origin

Adware.Jiubang.1

Adware.Fly2tech.4

Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец-вымогатель

В прошедшем месяце в СМИ появилась информация о распространении опасного троянца-вымогателя для ОС Android, который изменял PIN-код разблокировки экрана смартфонов и планшетов, шифровал файлы пользователя и требовал выкуп за восстановление работоспособности устройства. Эта вредоносная программа была добавлена в вирусную базу Dr.Web как Android.Banker.184.origin еще в августе 2017 года, поэтому она не представляла опасности для наших пользователей.

После запуска троянец пытается получить доступ к специальным возможностям (Accessibility Service), с использованием которых самостоятельно добавляет себя в список администраторов устройства. Затем он изменяет PIN-код разблокировки экрана, шифрует доступные пользовательские файлы (фотографии, видео, документы, музыку и т. д.) и демонстрирует сообщение с требованием оплаты выкупа. При этом существуют версии вредоносной программы, которые не шифруют файлы размером больше 10 Мбайт.

Несмотря на то что функционал Android.Banker.184.origin в некоторых публикациях называется уникальным, другие троянцы ранее уже использовали аналогичные возможности. Еще в 2014 году компания «Доктор Веб» обнаружила Android-вымогателя Android.Locker.38.origin, который устанавливал собственный код на разблокировку экрана. В том же году появился и первый троянец-энкодер для ОС Android, получивший имя Android.Locker.2.origin. Выполнение же вредоносных действий с использованием функций Accessibility Service (таких, как автоматическое добавление вредоносного приложения в список администраторов) также уже применялось в Android-троянцах, например в Android.BankBot.211.origin.

Злоумышленники по-прежнему пытаются распространять троянцев через официальный каталог Android-приложений Google Play и продолжают совершенствовать вредоносные программы. Для защиты мобильных устройств от потенциального заражения владельцам смартфонов и планшетов необходимо использовать антивирусные продукты Dr.Web для Android.

drweb.ru

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

- Появление в СМИ информации об Android-троянце, который изменял PIN-код разблокировки экрана мобильных устройств и шифровал файлы.

- Обнаружение в Google Play вредоносной программы, превращавшей Android-устройства в прокси-серверы.

В октябре в каталоге Google Play был выявлен троянец Android.SockBot.5, который был добавлен в вирусную базу Dr.Web еще в июне 2017 года. Злоумышленники встроили его в следующие приложения:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

После запуска троянец незаметно подключался к удаленному командному центру и устанавливал соединение с заданным сетевым адресом, используя протокол SOCKS. В результате киберпреступники превращали смартфоны и планшеты в прокси-серверы и могли пропускать через них сетевой трафик.

По данным антивирусных продуктов Dr.Web для Android

Android.Click.171.origin

Android.Click.173.origin

Троянцы, которые с определенной периодичностью обращаются к заданным веб-сайтам и могут использоваться для накрутки их популярности, а также перехода по рекламным ссылкам.

Android.HiddenAds.68.origin

Троянец, предназначенный для показа навязчивой рекламы.

Android.CallPay.1.origin

Вредоносная программа, которая предоставляет владельцам Android-устройств доступ к эротическим материалам, но в качестве оплаты этой «услуги» незаметно совершает звонки на премиум-номера.

Android.Sprovider.10

Троянец, который загружает на мобильные Android-устройства различные приложения и пытается их установить. Кроме того, он может показывать рекламу.

Adware.Jiubang.2

Adware.Fly2tech.2

Adware.SalmonAds.1.origin

Adware.Jiubang.1

Adware.Fly2tech.4

Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Троянец-вымогатель

В прошедшем месяце в СМИ появилась информация о распространении опасного троянца-вымогателя для ОС Android, который изменял PIN-код разблокировки экрана смартфонов и планшетов, шифровал файлы пользователя и требовал выкуп за восстановление работоспособности устройства. Эта вредоносная программа была добавлена в вирусную базу Dr.Web как Android.Banker.184.origin еще в августе 2017 года, поэтому она не представляла опасности для наших пользователей.

После запуска троянец пытается получить доступ к специальным возможностям (Accessibility Service), с использованием которых самостоятельно добавляет себя в список администраторов устройства. Затем он изменяет PIN-код разблокировки экрана, шифрует доступные пользовательские файлы (фотографии, видео, документы, музыку и т. д.) и демонстрирует сообщение с требованием оплаты выкупа. При этом существуют версии вредоносной программы, которые не шифруют файлы размером больше 10 Мбайт.

Несмотря на то что функционал Android.Banker.184.origin в некоторых публикациях называется уникальным, другие троянцы ранее уже использовали аналогичные возможности. Еще в 2014 году компания «Доктор Веб» обнаружила Android-вымогателя Android.Locker.38.origin, который устанавливал собственный код на разблокировку экрана. В том же году появился и первый троянец-энкодер для ОС Android, получивший имя Android.Locker.2.origin. Выполнение же вредоносных действий с использованием функций Accessibility Service (таких, как автоматическое добавление вредоносного приложения в список администраторов) также уже применялось в Android-троянцах, например в Android.BankBot.211.origin.

Злоумышленники по-прежнему пытаются распространять троянцев через официальный каталог Android-приложений Google Play и продолжают совершенствовать вредоносные программы. Для защиты мобильных устройств от потенциального заражения владельцам смартфонов и планшетов необходимо использовать антивирусные продукты Dr.Web для Android.

drweb.ru

Последнее редактирование: