- Сообщения

- 8,140

- Решения

- 25

- Реакции

- 6,949

Шаблон для ответа на форуме (для всех версий операционных систем):

Нажмите комбинацию клавиш Ctrl + Esc (удерживая кнопку Ctrl, нажмите Esc)

Введите английскими cmd и нажмите комбинацию Ctrl + Shift + ENTER (удерживая одновременно Ctrl и Shift, нажмите Enter)

1. Запуск командной строки CMD с повышенными привилегиями

Способ 1.

Нажимаем ПУСК (клавишу Win или комбинацию клавиш Ctrl + Esc)

Переключаемся на англ. раскладку, и вводим cmd

В найденных приложениях нажимаем правой клавишей мыши по cmd.exe и выбираем "Запуск от имени Администратора"

Способ 2 - быстрый запуск:

Только с помощью клавиатуры:

Win, вводим CMD, далее комбинация Ctrl + Shift + Enter

Способ 3 - когда доступен только "Диспетчер задач":

Войти в диспетчер задач (Ctrl + Shift + Esc или Ctrl + Alt + Delete, затем пункт "Диспетчер задач")

Вкладка "Процессы", кнопка "Отображать процессы всех пользователей".

Меню "Файл", Ctrl + Клик ЛКМ (левая кнопка мыши) по пункту "Новая задача (Выполнить ...)".

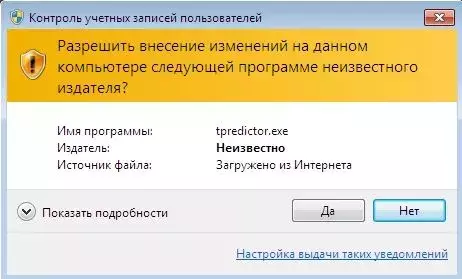

2. Запуск программы с повышенными привилегиями

Нажимаем правой клавишей мыши по файлу программы,

выбираем пункт "Запуск от имени Администратора".

Ссылки по теме:

В. Стеркин Как открыть командную строку от имени администратора в нужной папке

В. Стеркин Как открывать файлы из контекстного меню с полными правами

Нажмите комбинацию клавиш Ctrl + Esc (удерживая кнопку Ctrl, нажмите Esc)

Введите английскими cmd и нажмите комбинацию Ctrl + Shift + ENTER (удерживая одновременно Ctrl и Shift, нажмите Enter)

1. Запуск командной строки CMD с повышенными привилегиями

Способ 1.

Нажимаем ПУСК (клавишу Win или комбинацию клавиш Ctrl + Esc)

Переключаемся на англ. раскладку, и вводим cmd

В найденных приложениях нажимаем правой клавишей мыши по cmd.exe и выбираем "Запуск от имени Администратора"

Способ 2 - быстрый запуск:

Только с помощью клавиатуры:

Win, вводим CMD, далее комбинация Ctrl + Shift + Enter

Способ 3 - когда доступен только "Диспетчер задач":

Войти в диспетчер задач (Ctrl + Shift + Esc или Ctrl + Alt + Delete, затем пункт "Диспетчер задач")

Вкладка "Процессы", кнопка "Отображать процессы всех пользователей".

Меню "Файл", Ctrl + Клик ЛКМ (левая кнопка мыши) по пункту "Новая задача (Выполнить ...)".

2. Запуск программы с повышенными привилегиями

Нажимаем правой клавишей мыши по файлу программы,

выбираем пункт "Запуск от имени Администратора".

Ссылки по теме:

В. Стеркин Как открыть командную строку от имени администратора в нужной папке

В. Стеркин Как открывать файлы из контекстного меню с полными правами

Последнее редактирование: