Поддерживаемая Ираном хакерская группа MuddyWater проводит новую вредоносную кампанию, нацеленную на частные турецкие организации и государственные учреждения.

Эта группа кибершпионажа (также известная как Mercury, SeedWorm и TEMP.Zagros ) была связана в этом месяце с Министерством разведки и безопасности Ирана (MOIS) Киберкомандованием США (USCYBERCOM).

Хакерской группе приписывают атаки на организации в Центральной и Юго-Западной Азии, а также на многочисленные государственные и частные организации из Европы, Азии и Северной Америки в секторах телекоммуникаций, правительства (ИТ-услуги), нефтяной и авиационной промышленности .

При проведении атак злоумышленники используют различные типы файлов, такие как файлы PDF, XLS и исполняемые файлы Windows, для развертывания запутанных загрузчиков на основе PowerShell и получения начального доступа к целевым сетям.

Две цепочки заражения

Новый отчет исследователей Cisco Talos связывает MuddyWater с недавними атаками, направленными против турецких частных организаций и правительственных учреждений.Атаки начинаются с целевого фишинга, в котором используются файлы с названиями на турецком языке, которые якобы исходят от министерства здравоохранения или внутренних дел страны.

В рамках атаки злоумышленники MuddyWater используют две цепочки заражения, которые начинаются с доставки PDF-файла. В первом случае PDF имеет встроенную кнопку, которая извлекает файл XLS при нажатии на него.

Файл Decoy PDF с кнопкой

Источник: Cisco Talos

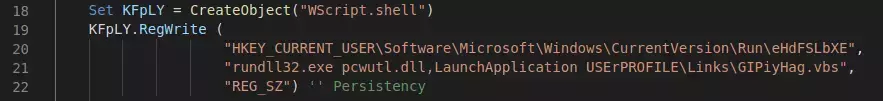

Эти файлы являются типичными документами XLS, которые содержат вредоносные макросы VBA, которые инициируют процесс заражения и обеспечивают сохранение путем создания нового ключа реестра.

Ключ реестра, обеспечивающий постоянство

. Источник: Cisco Talos.

На том же этапе VBScript извлекается с помощью загрузчика PowerShell и выполняется через библиотеку DLL, «живущую за счет земли», чтобы избежать обнаружения, извлекая основную полезную нагрузку из C2.

Первая цепочка заражения на основе PDF

Источник: Cisco Talos

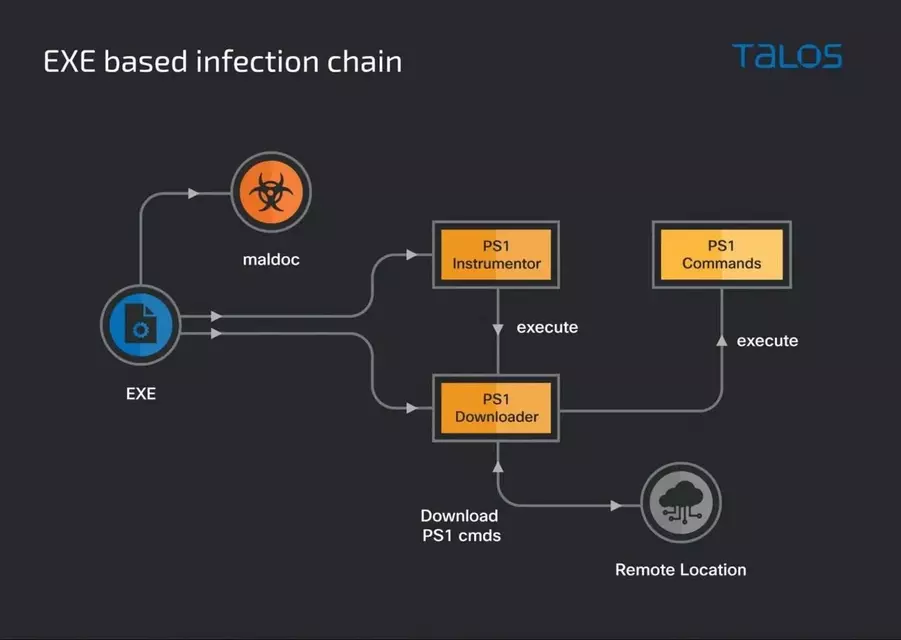

Вторая цепочка заражения использует EXE-файл вместо XLS, но по-прежнему использует загрузчик PowerShell, промежуточный VBScript и добавляет новую запись в реестр для сохранения.

Диаграмма второй цепочки заражения

Источник: Cisco Talos

Использование канареечных токенов

Одним заметным отличием этой кампании от предыдущих является использование канареечных токенов для отслеживания выполнения кода и любых последующих заражений в соседних системах.Токен прячется внутри вредоносного вложения или самого электронного письма и предупреждает злоумышленников, когда жертва открывает приманку и выполняет макрос.

«Вредоносные макросы VBA состояли из того же набора функций, что и для создания вредоносных сценариев VBS и PS1, а также для обеспечения устойчивости при перезагрузках», — поясняется в отчете Cisco Talos .

«Тем не менее, теперь есть одно интересное дополнение к функциональности макросов. Последние версии развернутого кода VBA могут выполнять HTTP-запросы к канареечному токену с canarytokens.com».

Эти токены также можно использовать в качестве инструментов антианализа, предоставляя участникам временные метки и упрощая выявление несоответствий, вызванных исследованиями/анализом.

Наконец, если токен отправляет запросы, но полезная нагрузка не извлекается, это указывает на то, что сервер полезной нагрузки заблокирован, что дает участникам ценную информацию о ситуации и побуждает их искать альтернативные методы доставки.

Атрибуция

Исследователи связывают эти атаки с группой MuddyWater на основании наблюдаемых технических индикаторов, тактики, процедур и инфраструктуры C2.Примечательно, что турецкие власти определили некоторые из IP-адресов C2, использованных в этой кампании, из предыдущих атак и перечислены в официальных бюллетенях по угрозам .

У Cisco есть дополнительные веские доказательства, указывающие на иранских участников в виде сходства кода и метаданных, а также других показателей, которые они не опубликовали из-за конфиденциальности обмена разведывательными данными.

Перевод - Google

Bleeping Computer

Последнее редактирование модератором: