SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,897

- Решения

- 1

- Реакции

- 6,523

Шифровальщик-вымогатель Magic: Магический open source-вымогатель

Вот мы и дожили до того времени, как злоумышленники обзавелись вымогательскими комплектами с открытым исходным кодом (open source).

Новый вымогатель получил название "магический" — Magic Ransomware. Он шифрует данные с помощью AES-256-шифрования, добавляет расширение .magic к зашифрованным файлам, а затем требует всего 1 Bitcoin, чтобы вернуть данные. Вымогатель представляет собой почти точную копию вымогателей eda2 с открытым исходным кодом. Разработчик Eda2-вымогателя, как и разработчик вымогателя Hidden Tear, выложили свои детища в свободный доступ, якобы в образовательных целях. Так или иначе, но созданный ими обоими код активно используется разработчиками новых вредоносов и вызывает серьезные проблемы у тех, кто умудрился стать их жертвой.

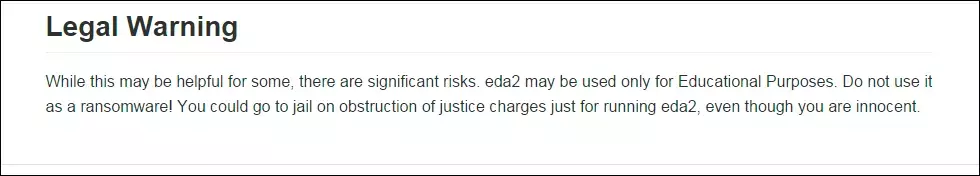

Рис.1. Сообщение создателей проекта open source eda2 с отказом от ответственности

Так Ютку Сен, разработчик первой "образовательской" копии вымогателя Hidden Tear уверял, что его "детище" содержит уязвимость, которая позволит ему беспрепятственно расшифровать файлы потенциальных жертв (если до такого дойдет), но на деле оказалось, что в более опытных руках его продукт можно доработать так, что он сможет шифровать файлы в одну сторону, без возможности их расшифровки, даже при наличии оригинального ключа шифрования (закрыл сейф с ценными бумагами, а ключ выкинул в море).

Список файловых расширений, подвергающихся шифрованию Magic Ransomware:

ASF видео, .pdf, .xls, .docx, .xlsx, .mp3, .waw, .jpg, .jpeg, .txt, .rtf, .doc, .rar, .zip, psd, .tif, .wma , .gif, .bmp, .ppt, .pptx, .docm, .xlsm, PPS, .ppsx, .ppd, .eps, .png, .ace, .djvu, .tar, .cdr, .max,. WMV, .avi, .wav, .mp4, .pdd, .php, .aac, .ac3, .amf, .amr, .dwg, .dxf, .accdb, .mod, .tax2013, .tax2014, .oga, .ogg, .pbf, .ra, .raw, .saf, .val, .wave, .wow, .wpk, .3g2, .3gp, .3gp2, .3mm, .amx, .avs, .bik, .dir , .divx, .dvx, .evo, .flv, .qtq, .tch, .rts, .rum, .ru, .scn, .srt, .stx, .svi, .swf, .TRP, .vdo,. WM, .wmd, .wmmp, .wmx, .wvx, .xVID, .3d, .3d4, .3df8, .pbs, .adi, .ais, .amu, .arr, .bmc, .bmf, .cag, .cam, .dng, .ink, .jif, .jiff, .jpc, .jpf, .jpw, .mag, .mic, .mip, MSP-.nav, .ncd, ODC-, .odi, .opf , .qif, .xwd, .abw, .act, .adt, .AIM, .ans, .asc, .ase, .bdp, .bdr, .bib, .boc, .crd, .diz, .dot,. dotm, .dotx, .dvi, .dxe, .mlx, .err, .euc, .faq, .fdr, .fds, .gthr, .idx, расширением .KWD, .lp2, .ltr, .man, .mbox, .msg, .nfo, .now, .odm, .oft, .pwi, .rng, .rtx, .run, .ssa, .text, .unx, WBK-, .wsh, .7z, .arc, .ari , .arj, .car, .cbr, .cbz, .gz, .gzig, .jgz, .pak, .pcv, .puz, .rev, .sdn, .sen, .sfs, sfx-, .sh,. шар, .shr, .sqx, .tbz2, .tg, .tlz, .vsi, .wad, .war, .XPI, .z02, .z04, .zap, .zipx, .zoo, .ipa, .isu, .jar, .js, .udf, .adr, .ap, .aro, .ASA, .ascx, .ashx, .asmx, .asp, .indd, .asr, .qbb, .bml, .cer, .CMS , .crt, .dap, .htm, .moz, .svr, .url, .wdgt, .abk, .bic, .big, .blp, .bsp, .cgf, .chk, .col, .cty,. дем, .elf, Л', .gam, .grf, .h3m, .h4r, .iwd, .ldb, .lgp, .lvl, .map, .md3, .mdl, .nds, .pbp, .ppf, .pwf, .pxp, .sad, .sav, .scm, .scx, .sdt, .spr, .sud, .uax, .umx, .unr, .uop, .usa, .usx, .ut2, .ut3 , .utc, .utx, .uvx, .uxx, .vmf, .vtf, .w3g, .w3x, .wtd, .wtf, .ccd, .cd, .cso, .disk, .dmg, .DVD,. FCD, .flp, .img, .isz, .mdf, .mds, .nrg, .nri, .vcd, .vhd, SNP-, .bkf, .ade, .adpb, .dic, .cch, .ctt, .dal, .ddc, .ddcx, .dex, .DIF, .dii, .itdb, .itl, .kmz, .LCD, .lcf, .mbx, .mdn, .odf, .odp, .ods, PAB- , .pkb, .pkh, POT, .potx, .pptm, .psa, .qdf, .qel, .rgn, .rrt, .rsw, .rte, .sdb, .SDC, .sds, .sql,. STT, .tcx, .thmx, .txd, .txf, .upoi, .vmt, .wks, .wmdb, .XL, .xlc, .xlr, .xlsb, .xltx, .ltm, .xlwx, .mcd, .cap, .cc, .COD, .cp, .cpp, .cs, .csi, .DCP, .dcu, .dev, .dob, .dox, .dpk, .dpl, .dpr, .dsk, .dsp , .eql, .ex, .f90, .FLA, .for, .fpp, .jav, .java, .lbi, .owl, .pl, .PLC, .pli, .pm, RES-, .rsrc,. так, .swd, .tpu, .tpx, .tu, .tur, .vc, .yab, .aip, .amxx, .ape, .api, .mxp, .oxt, .qpx, .qtr, .xla, .xlam, .xll, .xlv, .xpt, .cfg, .cwf, .dbb, .slt, .bp2, .bp3, .bpl, .clr, .dbx, .jc, .potm, .ppsm, .prc , .prt, .shw, .std, .ver, .wpl, .xlm, .yps, .1cd, .bck, .html, .bak, .odt, PST-.log, MPG, MPEG,. ОДБ, WPS-, .xlk, .mdb, .dxg, .wpd, .wb2, .dbf, .ai, .3fr, .arw, .srf, .sr2, .bay, .CRW, .CR2, .dcr, .kdc, .erf, .mef, .mrw, .NEF, .nrw, .orf, .raf, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .pem , .pfx, .p12, .P7B, .p7c, .jfif, .exif

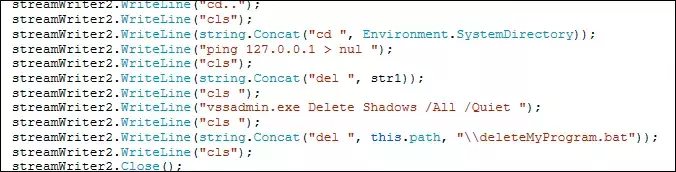

После того, как шифрование дисков будет произведено, выполняется bat-файл, проводящий зачистку исполняемых файлов ПО вымогателя. Жертва получает вымогательское уведомление — текстовые файлы на рабочем столе DECRYPT.TXT и DECRYPT_ReadMe.TXT.ReadMe, чтобы знать, что произошло и куда отправить выкуп в 1 Bitcoin.

Рис.2. Создание bat-файла deleteMyProgram.bat

***

Если говорить об открытом исходном коде, то на самом деле там нет ничего образовательского. Просто уровень программной подготовки тех, кто занимается более продвинутыми типами вымогателей, такими как CryptoWall, TeslaCrypt и CTB-Locker, гораздо выше, чем у тех, кто выкладывает разработки с открытым кодом, такие как eda2 и Hidden Tear и им подобные.

Комплект eda2-вымогателя, автором которого является всё тот же Ютку Сен, содержит всё, чтобы удовлетворить преступные потребности желающих создать свой собственный вымогатель. В этот комплект входит не только собственно код вымогателя исполняемого и алгоритма шифрования, но и PHP-веб-панель, работающую в качестве C&C-сервера для хранения ключей шифрования с ПК жертв. Сам же Ютку Сен уверяет, что снабдил свое второе детище бэкдором в административной панели C&C-сервиса, чтобы при случае использования его ПО вымогателями воспользоваться "черным ходом" для получения ключей шифрования.

К сожалению, подобный программный код в свободном доступе только увеличит количество желающих и "испытать" себя в вымогательстве, не имея уровня подготовки, чтобы написать собственный. Вместо использования надежных и скрытых C&C-сервер, такие "испытатели" будут использовать С2-сервера, размещенные на бесплатных хостингах. Поставщик таких услуг может в любое время приостановить свой сервис или удалить скопрометировавший себя сайт, а с ним будет удалён и ключ дешифрования баз данных с ПК жертв. Без сохраненной базы данных жертвы теряют возможность получать свои ключи даже после оплаты вымогателям.

У этой истории появилось неожиданное продолжение, изложенное в статье на сайте SecurityLab. Ссылка для любознательных - Создатель вымогательского ПО шантажирует ИБ-эксперта. Неожиданно, да, но НЕ невероятно. Увы.

У этой истории появилось неожиданное продолжение, изложенное в статье на сайте SecurityLab. Ссылка для любознательных - Создатель вымогательского ПО шантажирует ИБ-эксперта. Неожиданно, да, но НЕ невероятно. Увы.

Вот мы и дожили до того времени, как злоумышленники обзавелись вымогательскими комплектами с открытым исходным кодом (open source).

Новый вымогатель получил название "магический" — Magic Ransomware. Он шифрует данные с помощью AES-256-шифрования, добавляет расширение .magic к зашифрованным файлам, а затем требует всего 1 Bitcoin, чтобы вернуть данные. Вымогатель представляет собой почти точную копию вымогателей eda2 с открытым исходным кодом. Разработчик Eda2-вымогателя, как и разработчик вымогателя Hidden Tear, выложили свои детища в свободный доступ, якобы в образовательных целях. Так или иначе, но созданный ими обоими код активно используется разработчиками новых вредоносов и вызывает серьезные проблемы у тех, кто умудрился стать их жертвой.

Рис.1. Сообщение создателей проекта open source eda2 с отказом от ответственности

Так Ютку Сен, разработчик первой "образовательской" копии вымогателя Hidden Tear уверял, что его "детище" содержит уязвимость, которая позволит ему беспрепятственно расшифровать файлы потенциальных жертв (если до такого дойдет), но на деле оказалось, что в более опытных руках его продукт можно доработать так, что он сможет шифровать файлы в одну сторону, без возможности их расшифровки, даже при наличии оригинального ключа шифрования (закрыл сейф с ценными бумагами, а ключ выкинул в море).

Список файловых расширений, подвергающихся шифрованию Magic Ransomware:

ASF видео, .pdf, .xls, .docx, .xlsx, .mp3, .waw, .jpg, .jpeg, .txt, .rtf, .doc, .rar, .zip, psd, .tif, .wma , .gif, .bmp, .ppt, .pptx, .docm, .xlsm, PPS, .ppsx, .ppd, .eps, .png, .ace, .djvu, .tar, .cdr, .max,. WMV, .avi, .wav, .mp4, .pdd, .php, .aac, .ac3, .amf, .amr, .dwg, .dxf, .accdb, .mod, .tax2013, .tax2014, .oga, .ogg, .pbf, .ra, .raw, .saf, .val, .wave, .wow, .wpk, .3g2, .3gp, .3gp2, .3mm, .amx, .avs, .bik, .dir , .divx, .dvx, .evo, .flv, .qtq, .tch, .rts, .rum, .ru, .scn, .srt, .stx, .svi, .swf, .TRP, .vdo,. WM, .wmd, .wmmp, .wmx, .wvx, .xVID, .3d, .3d4, .3df8, .pbs, .adi, .ais, .amu, .arr, .bmc, .bmf, .cag, .cam, .dng, .ink, .jif, .jiff, .jpc, .jpf, .jpw, .mag, .mic, .mip, MSP-.nav, .ncd, ODC-, .odi, .opf , .qif, .xwd, .abw, .act, .adt, .AIM, .ans, .asc, .ase, .bdp, .bdr, .bib, .boc, .crd, .diz, .dot,. dotm, .dotx, .dvi, .dxe, .mlx, .err, .euc, .faq, .fdr, .fds, .gthr, .idx, расширением .KWD, .lp2, .ltr, .man, .mbox, .msg, .nfo, .now, .odm, .oft, .pwi, .rng, .rtx, .run, .ssa, .text, .unx, WBK-, .wsh, .7z, .arc, .ari , .arj, .car, .cbr, .cbz, .gz, .gzig, .jgz, .pak, .pcv, .puz, .rev, .sdn, .sen, .sfs, sfx-, .sh,. шар, .shr, .sqx, .tbz2, .tg, .tlz, .vsi, .wad, .war, .XPI, .z02, .z04, .zap, .zipx, .zoo, .ipa, .isu, .jar, .js, .udf, .adr, .ap, .aro, .ASA, .ascx, .ashx, .asmx, .asp, .indd, .asr, .qbb, .bml, .cer, .CMS , .crt, .dap, .htm, .moz, .svr, .url, .wdgt, .abk, .bic, .big, .blp, .bsp, .cgf, .chk, .col, .cty,. дем, .elf, Л', .gam, .grf, .h3m, .h4r, .iwd, .ldb, .lgp, .lvl, .map, .md3, .mdl, .nds, .pbp, .ppf, .pwf, .pxp, .sad, .sav, .scm, .scx, .sdt, .spr, .sud, .uax, .umx, .unr, .uop, .usa, .usx, .ut2, .ut3 , .utc, .utx, .uvx, .uxx, .vmf, .vtf, .w3g, .w3x, .wtd, .wtf, .ccd, .cd, .cso, .disk, .dmg, .DVD,. FCD, .flp, .img, .isz, .mdf, .mds, .nrg, .nri, .vcd, .vhd, SNP-, .bkf, .ade, .adpb, .dic, .cch, .ctt, .dal, .ddc, .ddcx, .dex, .DIF, .dii, .itdb, .itl, .kmz, .LCD, .lcf, .mbx, .mdn, .odf, .odp, .ods, PAB- , .pkb, .pkh, POT, .potx, .pptm, .psa, .qdf, .qel, .rgn, .rrt, .rsw, .rte, .sdb, .SDC, .sds, .sql,. STT, .tcx, .thmx, .txd, .txf, .upoi, .vmt, .wks, .wmdb, .XL, .xlc, .xlr, .xlsb, .xltx, .ltm, .xlwx, .mcd, .cap, .cc, .COD, .cp, .cpp, .cs, .csi, .DCP, .dcu, .dev, .dob, .dox, .dpk, .dpl, .dpr, .dsk, .dsp , .eql, .ex, .f90, .FLA, .for, .fpp, .jav, .java, .lbi, .owl, .pl, .PLC, .pli, .pm, RES-, .rsrc,. так, .swd, .tpu, .tpx, .tu, .tur, .vc, .yab, .aip, .amxx, .ape, .api, .mxp, .oxt, .qpx, .qtr, .xla, .xlam, .xll, .xlv, .xpt, .cfg, .cwf, .dbb, .slt, .bp2, .bp3, .bpl, .clr, .dbx, .jc, .potm, .ppsm, .prc , .prt, .shw, .std, .ver, .wpl, .xlm, .yps, .1cd, .bck, .html, .bak, .odt, PST-.log, MPG, MPEG,. ОДБ, WPS-, .xlk, .mdb, .dxg, .wpd, .wb2, .dbf, .ai, .3fr, .arw, .srf, .sr2, .bay, .CRW, .CR2, .dcr, .kdc, .erf, .mef, .mrw, .NEF, .nrw, .orf, .raf, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .pem , .pfx, .p12, .P7B, .p7c, .jfif, .exif

После того, как шифрование дисков будет произведено, выполняется bat-файл, проводящий зачистку исполняемых файлов ПО вымогателя. Жертва получает вымогательское уведомление — текстовые файлы на рабочем столе DECRYPT.TXT и DECRYPT_ReadMe.TXT.ReadMe, чтобы знать, что произошло и куда отправить выкуп в 1 Bitcoin.

Рис.2. Создание bat-файла deleteMyProgram.bat

***

Если говорить об открытом исходном коде, то на самом деле там нет ничего образовательского. Просто уровень программной подготовки тех, кто занимается более продвинутыми типами вымогателей, такими как CryptoWall, TeslaCrypt и CTB-Locker, гораздо выше, чем у тех, кто выкладывает разработки с открытым кодом, такие как eda2 и Hidden Tear и им подобные.

Комплект eda2-вымогателя, автором которого является всё тот же Ютку Сен, содержит всё, чтобы удовлетворить преступные потребности желающих создать свой собственный вымогатель. В этот комплект входит не только собственно код вымогателя исполняемого и алгоритма шифрования, но и PHP-веб-панель, работающую в качестве C&C-сервера для хранения ключей шифрования с ПК жертв. Сам же Ютку Сен уверяет, что снабдил свое второе детище бэкдором в административной панели C&C-сервиса, чтобы при случае использования его ПО вымогателями воспользоваться "черным ходом" для получения ключей шифрования.

К сожалению, подобный программный код в свободном доступе только увеличит количество желающих и "испытать" себя в вымогательстве, не имея уровня подготовки, чтобы написать собственный. Вместо использования надежных и скрытых C&C-сервер, такие "испытатели" будут использовать С2-сервера, размещенные на бесплатных хостингах. Поставщик таких услуг может в любое время приостановить свой сервис или удалить скопрометировавший себя сайт, а с ним будет удалён и ключ дешифрования баз данных с ПК жертв. Без сохраненной базы данных жертвы теряют возможность получать свои ключи даже после оплаты вымогателям.