В настоящее время нахожусь в командировке на удаленном объекте за 1000км от офиса. Позвонили с офиса, сказали что не могут залогиниться на сервер 1с (по rdp), вылетала ошибка службы профилей.

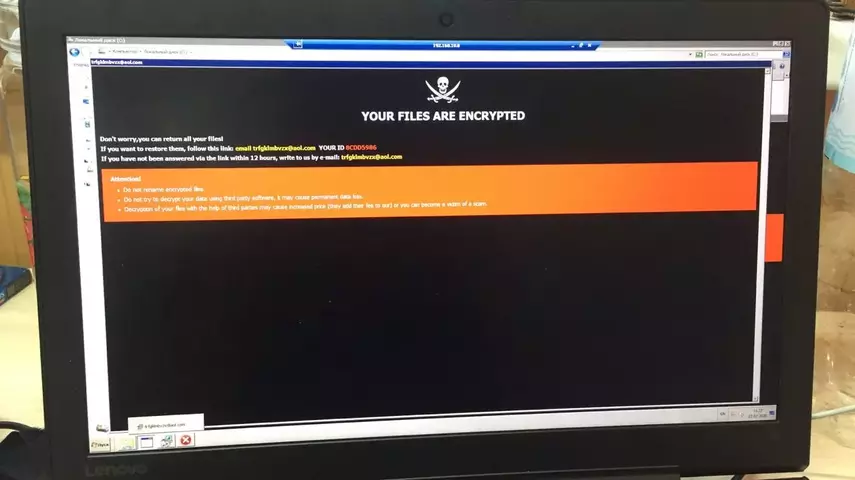

Зацепился сам, через впн на другой сервак. С него начал ковырять проблему на 1С-ном сервере. После танцев с бубнами, редактированием реестра, подменой дефолтного юзер. профиля смог зацепится по рдп на сервак 1С и вылетел баннер с том, что данные зашифрованы...

Практически в этот же момент мне успели сообщить, что не могут открыть данные на шарах файл сервера (это другой физический сервак) и прислали фото шары, где видно, что файлы переименованы, и с учетом описанного выше, зашифрованы..

Учитывая что нахожусь за 1000км от всего этого, интернет только через спутник, единственно решение было принято срочно вырубить все сервера. (6 шт).

Пока на "руках" есть только фотка с банером.

Товарищи, прошу только сильно не пинайте, может где-то на эмоциях от того, что вернусь в город через сутки, а еще через двое мне уезжать в отпуск, а тут вот это вот произошло, может из-за того, что в последние несколько лет занимался немного другим направлением - могу "тупить".

Источник проблемы пока не выяснен. По пользовательским ПК, а там зоопарк Win7, 10, MacOS, пока не возникло ни у кого проблем. Следовательно могу предположить, что шифровальщик попал "напрямую" на сервер или сервера... И да, косяк в том, что был временно открыт рдп наружу (такие мелочи как смена порта, политика сложных паролей, блокировка учеток после неудачных попыток, обновления и т.п. сделаны).

Все серверы на Win Server 2008R2. Пользовательских ПК порядка 40 шт.

Прошу направить меня и посоветовать какие шаги принять по приезду. То, что "лег" сервер 1С не сильно печалюсь, там по факту крутился сам 1С сервер. А вот то, что данные на файловом сервере зашифрованы очень тревожит. Т.к. помимо важных данных, там еще крутился MS SQL Server, а на нем базы 1С... Базы конечно бэкапились ежедневно, но что-то предчувствую, что и туда шифровщик добрался.

Собственно вопросы:

1. какую выстроить цепочку действий, чтобы не зависнуть с возобновлением работы сети на неделю и более. Стоит ли пытаться найти источник заражения, и какие варианты для этого есть?

2. С чего лучше загрузиться для сканирования сервером на наличие непосредственно вируса? (сервера старые добрые IBM System 3250, со своими премудростями по загрузке с чего-то)

3. Чем лучше прогнать сервера и клиентские пк (на всякий пожарный) для поиска вируса?

4. Есть ли смысл "поднять с колен" зараженные системы, или "ставить с нуля"?

5. Возможно ли данные попытаться дешифровать?

Еще раз прошу извинить за вопросы, на которые вполне возможно можно найти ответы в гугле и т.д. Но за неимением времени, стабильного канала интернет, и учитывая ваш опыт, надеюсь с вашей помощью от проблемы быстрее избавлюсь...

Зацепился сам, через впн на другой сервак. С него начал ковырять проблему на 1С-ном сервере. После танцев с бубнами, редактированием реестра, подменой дефолтного юзер. профиля смог зацепится по рдп на сервак 1С и вылетел баннер с том, что данные зашифрованы...

Практически в этот же момент мне успели сообщить, что не могут открыть данные на шарах файл сервера (это другой физический сервак) и прислали фото шары, где видно, что файлы переименованы, и с учетом описанного выше, зашифрованы..

Учитывая что нахожусь за 1000км от всего этого, интернет только через спутник, единственно решение было принято срочно вырубить все сервера. (6 шт).

Пока на "руках" есть только фотка с банером.

Товарищи, прошу только сильно не пинайте, может где-то на эмоциях от того, что вернусь в город через сутки, а еще через двое мне уезжать в отпуск, а тут вот это вот произошло, может из-за того, что в последние несколько лет занимался немного другим направлением - могу "тупить".

Источник проблемы пока не выяснен. По пользовательским ПК, а там зоопарк Win7, 10, MacOS, пока не возникло ни у кого проблем. Следовательно могу предположить, что шифровальщик попал "напрямую" на сервер или сервера... И да, косяк в том, что был временно открыт рдп наружу (такие мелочи как смена порта, политика сложных паролей, блокировка учеток после неудачных попыток, обновления и т.п. сделаны).

Все серверы на Win Server 2008R2. Пользовательских ПК порядка 40 шт.

Прошу направить меня и посоветовать какие шаги принять по приезду. То, что "лег" сервер 1С не сильно печалюсь, там по факту крутился сам 1С сервер. А вот то, что данные на файловом сервере зашифрованы очень тревожит. Т.к. помимо важных данных, там еще крутился MS SQL Server, а на нем базы 1С... Базы конечно бэкапились ежедневно, но что-то предчувствую, что и туда шифровщик добрался.

Собственно вопросы:

1. какую выстроить цепочку действий, чтобы не зависнуть с возобновлением работы сети на неделю и более. Стоит ли пытаться найти источник заражения, и какие варианты для этого есть?

2. С чего лучше загрузиться для сканирования сервером на наличие непосредственно вируса? (сервера старые добрые IBM System 3250, со своими премудростями по загрузке с чего-то)

3. Чем лучше прогнать сервера и клиентские пк (на всякий пожарный) для поиска вируса?

4. Есть ли смысл "поднять с колен" зараженные системы, или "ставить с нуля"?

5. Возможно ли данные попытаться дешифровать?

Еще раз прошу извинить за вопросы, на которые вполне возможно можно найти ответы в гугле и т.д. Но за неимением времени, стабильного канала интернет, и учитывая ваш опыт, надеюсь с вашей помощью от проблемы быстрее избавлюсь...