Добрый день!

Поймали шифратор.

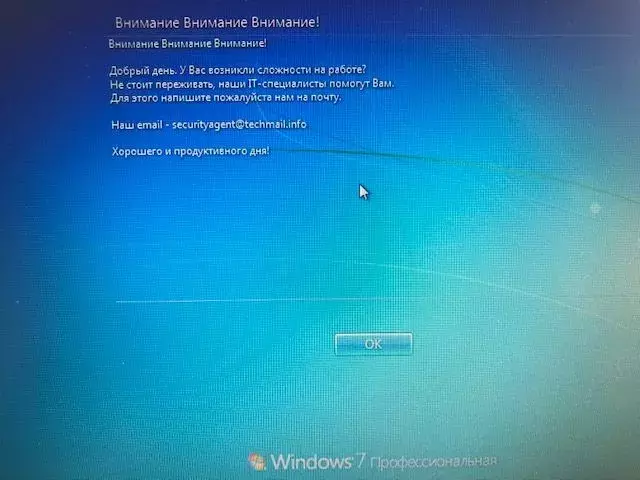

Окно входа в Windows имеет вид как на скриншоте.

Зашифровано почти все. В каждом каталоге лежит пустой файл инструкция (прикладываю).

Помогите, пожалуйста, определить шифратор и есть ли лечение.

Поймали шифратор.

Окно входа в Windows имеет вид как на скриншоте.

Зашифровано почти все. В каждом каталоге лежит пустой файл инструкция (прикладываю).

Помогите, пожалуйста, определить шифратор и есть ли лечение.