Здравствуйте!

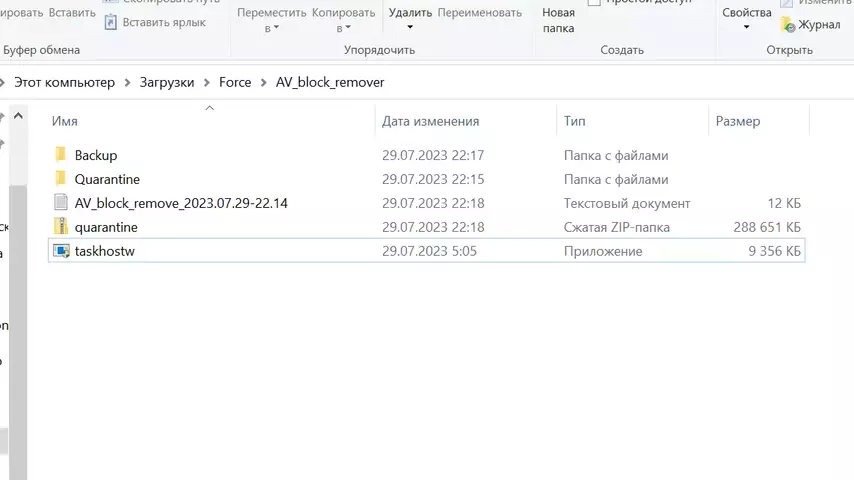

Поймал сегодня вирус taskhostw. Он маскировался под процессами Realtek HD и COM Surrogate и грузил систему. После применения чудо-утилиты AV block remover всё работает хорошо. Через Проводник нашёл в папке утилиты "приложение" taskhostw.exe (см. скрин). Что с ним делать дальше? Применил автосборщика логов AutoLogger, zip-архив прикрепляю. Хочу поинтересоваться, что ещё нужно сделать, чтобы окончательно разобраться с проблемой?

Заранее благодарен.

Поймал сегодня вирус taskhostw. Он маскировался под процессами Realtek HD и COM Surrogate и грузил систему. После применения чудо-утилиты AV block remover всё работает хорошо. Через Проводник нашёл в папке утилиты "приложение" taskhostw.exe (см. скрин). Что с ним делать дальше? Применил автосборщика логов AutoLogger, zip-архив прикрепляю. Хочу поинтересоваться, что ещё нужно сделать, чтобы окончательно разобраться с проблемой?

Заранее благодарен.

Вложения

Последнее редактирование: