ФБР: Инцидентов с Ransomware всё больше

Защитите себя и свою организацию!

Больницы, учебные заведения, государственные и местные органы власти, правоохранительные органы, предприятия малого бизнеса, крупные предприятия — это лишь некоторые из субъектов, пострадавших недавно от вымогателей — коварных вредоносных программ, которые шифруют или блокируют ценные цифровые файлы и требуют выкуп за их возвращение.

Невозможность получить доступ к важной информации для организаций может иметь катастрофические последствия, например, если говорить об утрате конфиденциальной или служебной информации, о нарушении непрерывного производственного процесса, финансовых потерях, понесенных при восстановлении системы и файлов, и от пострадавшей репутации организации.

И, конечно же, домашние компьютеры также восприимчивы к атаке вымогателей, т.к. потеря доступа к личным и бесценным цифровым данным, в том числе семейным фотографиям, видео, документам и другим данным, может стать невосполнимой для физических лиц.

Угроза программ-вымогателей существует уже нескольких лет, но в 2015 году правоохранительными органами был отмечен рост кибер-атак этого вида, особенно в отношении организаций, т.к. тут и цены выше, и выплаты чаще. Первые три месяца этого года указывают на то, что число вымогательских инцидентов и последующий ущерб, который они вызывают, будут продолжать расти в 2016 году, если отдельные лица и организации не подготовятся к этим нападениям заранее.

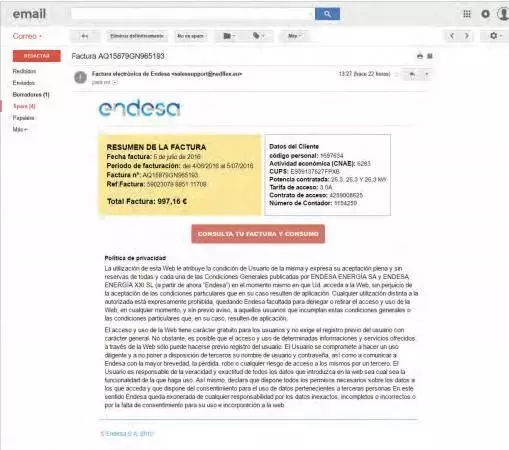

Пример атаки вымогателя: жертва, получив email-письмо, адресованное ей, открывает его и кликает вложение, которое кажется неопасным, например, счет-фактура или электронный факс, но на самом деле содержит вредоносный код вымогателя. Или пришедшее электронное письмо может содержать легитимного вида URL-адрес, но когда жертва кликает на него, то перенаправляется на веб-сайт, который заражает компьютер вредоносным программным обеспечением.

Инфицировав компьютер, вредоносная программа начинает шифрование файлов и папок на локальных дисках, подключенных внешних дисках, дисках резервного копирования, а также на других компьютерах в той же сети, присоединенных к ПК жертвы. Пользователи и организации, как правило, не знают, что они инфицированы, пока не поймут, что не могут получить доступ к своим данным или пока не увидят вымогательских сообщений, в которых сообщается о том, что файлы были зашифрованы (заблокированы, скрыты) и описываются требования на уплату выкупа в обмен на ключ дешифрования. В них также есть инструкции о том, как заплатить выкуп, как правило, в Bitcoin — виртуальной криптовалюте, предоставляющей анонимный обмен и выплаты.

Атаки вымогателей от банально известных, становятся все более изощренными. Несколько лет назад, программы-вымогатели обычно доставлялись только через email-спам, но потом системы email-защиты стали лучше фильтровать спам, и кибер-преступники обратились к email-фишингу, ставшему не только целенаправленным, но индивидуально подстраиваемым.

Новые инциденты показывают, что некоторые кибер-преступники вообще не используют электронную почту. Помощник директора киберподразделения ФБР Джеймс Трейнор сообщает: "Методы киберпреступников совершенствовались и теперь им не нужно принуждать человека нажимать на ссылку в письме. Они делают это путем инфицирования легитимных сайтов вредоносным кодом, воспользовавшись неисправленными уязвимостями в программном обеспечении ПК конечных пользователей".

Платить или не платить?

ФБР категорически против уплаты выкупа вымогателям. Трейнор продолжает: "Уплата выкупа не гарантирует организациям возвращение доступа к утраченным данным. Нам известны случаи, когда организации не получали ключ дешифрования даже после того, как платили выкуп.

Каждый оплаченный выкуп стимулирует кибер-преступников к будущим атакам на организаций, является примером легкой наживы для других преступников, толкая их к незаконной деятельности. И, наконец, заплатив выкуп, организация непреднамеренно финансирует другую незаконную деятельность киберпреступников".

Так что же ФБР рекомендует? По мере развития методов вымогателей продолжают развиваться и вредоносные программы, и становится всё труднее обнаруживать вымогателей. Пока не стало слишком поздно, организациям, в частности, следует сосредоточить внимание на двух основных направлениях:

- проводить профилактику, обучать и информировать персонал о вымогателях и надежных технических средствах контроля;

- разработать и утвердить план обеспечения непрерывности процесса работы организации в случае атаки вымогателей (см. далее "Советы..." для дополнительной информации).

— Нет ни одного метода или инструмента, который бы гарантированно защитил вас или вашу организацию от атаки вымогателей, — сказал Трейнор. — Но готовность к непредвиденным обстоятельствам и планирование реабилитации имеют решающее значение для восстановления бизнеса и его непрерывности, поэтому указанные мероприятия должны проводиться на регулярной основе. — В то же время, по словам Трейнора, ФБР будет продолжать работать со своими местными, федеральными, международными и частными партнёрами в целях усиления борьбы с вымогателями и другими угрозами.

Защитите себя и свою организацию!

Больницы, учебные заведения, государственные и местные органы власти, правоохранительные органы, предприятия малого бизнеса, крупные предприятия — это лишь некоторые из субъектов, пострадавших недавно от вымогателей — коварных вредоносных программ, которые шифруют или блокируют ценные цифровые файлы и требуют выкуп за их возвращение.

Невозможность получить доступ к важной информации для организаций может иметь катастрофические последствия, например, если говорить об утрате конфиденциальной или служебной информации, о нарушении непрерывного производственного процесса, финансовых потерях, понесенных при восстановлении системы и файлов, и от пострадавшей репутации организации.

И, конечно же, домашние компьютеры также восприимчивы к атаке вымогателей, т.к. потеря доступа к личным и бесценным цифровым данным, в том числе семейным фотографиям, видео, документам и другим данным, может стать невосполнимой для физических лиц.

Угроза программ-вымогателей существует уже нескольких лет, но в 2015 году правоохранительными органами был отмечен рост кибер-атак этого вида, особенно в отношении организаций, т.к. тут и цены выше, и выплаты чаще. Первые три месяца этого года указывают на то, что число вымогательских инцидентов и последующий ущерб, который они вызывают, будут продолжать расти в 2016 году, если отдельные лица и организации не подготовятся к этим нападениям заранее.

Пример атаки вымогателя: жертва, получив email-письмо, адресованное ей, открывает его и кликает вложение, которое кажется неопасным, например, счет-фактура или электронный факс, но на самом деле содержит вредоносный код вымогателя. Или пришедшее электронное письмо может содержать легитимного вида URL-адрес, но когда жертва кликает на него, то перенаправляется на веб-сайт, который заражает компьютер вредоносным программным обеспечением.

Инфицировав компьютер, вредоносная программа начинает шифрование файлов и папок на локальных дисках, подключенных внешних дисках, дисках резервного копирования, а также на других компьютерах в той же сети, присоединенных к ПК жертвы. Пользователи и организации, как правило, не знают, что они инфицированы, пока не поймут, что не могут получить доступ к своим данным или пока не увидят вымогательских сообщений, в которых сообщается о том, что файлы были зашифрованы (заблокированы, скрыты) и описываются требования на уплату выкупа в обмен на ключ дешифрования. В них также есть инструкции о том, как заплатить выкуп, как правило, в Bitcoin — виртуальной криптовалюте, предоставляющей анонимный обмен и выплаты.

Атаки вымогателей от банально известных, становятся все более изощренными. Несколько лет назад, программы-вымогатели обычно доставлялись только через email-спам, но потом системы email-защиты стали лучше фильтровать спам, и кибер-преступники обратились к email-фишингу, ставшему не только целенаправленным, но индивидуально подстраиваемым.

Новые инциденты показывают, что некоторые кибер-преступники вообще не используют электронную почту. Помощник директора киберподразделения ФБР Джеймс Трейнор сообщает: "Методы киберпреступников совершенствовались и теперь им не нужно принуждать человека нажимать на ссылку в письме. Они делают это путем инфицирования легитимных сайтов вредоносным кодом, воспользовавшись неисправленными уязвимостями в программном обеспечении ПК конечных пользователей".

Платить или не платить?

ФБР категорически против уплаты выкупа вымогателям. Трейнор продолжает: "Уплата выкупа не гарантирует организациям возвращение доступа к утраченным данным. Нам известны случаи, когда организации не получали ключ дешифрования даже после того, как платили выкуп.

Каждый оплаченный выкуп стимулирует кибер-преступников к будущим атакам на организаций, является примером легкой наживы для других преступников, толкая их к незаконной деятельности. И, наконец, заплатив выкуп, организация непреднамеренно финансирует другую незаконную деятельность киберпреступников".

Так что же ФБР рекомендует? По мере развития методов вымогателей продолжают развиваться и вредоносные программы, и становится всё труднее обнаруживать вымогателей. Пока не стало слишком поздно, организациям, в частности, следует сосредоточить внимание на двух основных направлениях:

- проводить профилактику, обучать и информировать персонал о вымогателях и надежных технических средствах контроля;

- разработать и утвердить план обеспечения непрерывности процесса работы организации в случае атаки вымогателей (см. далее "Советы..." для дополнительной информации).

— Нет ни одного метода или инструмента, который бы гарантированно защитил вас или вашу организацию от атаки вымогателей, — сказал Трейнор. — Но готовность к непредвиденным обстоятельствам и планирование реабилитации имеют решающее значение для восстановления бизнеса и его непрерывности, поэтому указанные мероприятия должны проводиться на регулярной основе. — В то же время, по словам Трейнора, ФБР будет продолжать работать со своими местными, федеральными, международными и частными партнёрами в целях усиления борьбы с вымогателями и другими угрозами.