Добрый день

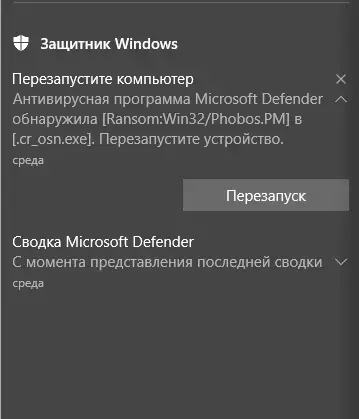

Столкнулся с [datastore@cyberfear.com].Elbie

В архиве кроме зашифрованных файлов скрин записки

Спасибо

Столкнулся с [datastore@cyberfear.com].Elbie

В архиве кроме зашифрованных файлов скрин записки

Спасибо