Здравствуйте! На сервере с win2003 хорошо поработал шифровальщик. Все данные на диске d были зашифрованы с именем email-3nity@tuta.io.ver-CL 1.5.1.0.id-.fname-ИМЯ ФАЙЛА.doubleoffset. Системный диск был не тронут. Шифровальщик не нашел. Никаких манипуляций на сервере пока не производил. Прикрепляю два архива с отчетом AutoLogger и пример зашифрованного файла+оригинал файла+файл с требованием.

Приложение

Как установить приложение на iOS

Смотрите видео ниже, чтобы узнать, как установить наш сайт в качестве веб-приложения на домашнем экране.

Примечание: Эта возможность может быть недоступна в некоторых браузерах.

-

Внимание. Восстановление баз 1С7, 1C8 и Mssql после атаки шифровальщика, подробности и отзывы читайте в профильной теме.

Внимание. Восстановление архивов RAR и ZIP, образов Acronis и виртуальных машин, баз почтовых программ после атаки шифровальщика, подробности и отзывы читайте в профильной теме.

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Решена с расшифровкой. Расшифровка файлов email-3nity@tuta.io.ver-CL 1.5.1.0.id-.fname-ИМЯ ФАЙЛА.doubleoffset

- Автор темы zsrgfr15

- Дата начала

Переводчик Google

- Статус

- В этой теме нельзя размещать новые ответы.

- Сообщения

- 26,423

- Решения

- 19

- Реакции

- 14,091

Атака на сервер была с другой машины?

Пополните, пожалуйста, базу безопасных файлов антивирусной утилиты AVZ:

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

Пополните, пожалуйста, базу безопасных файлов антивирусной утилиты AVZ:

- Запустите AVZ.

- Запустите используемый в Вашей системе интернет-браузер (например Internet Explorer, FireFox, Opera и т.д. - если применяется несколько браузеров, то необходимо запустить их все для того чтобы AVZ смог проанализировать используемые браузерами модули расширения и плагины)

- В AVZ выберите пункт меню Файл - Стандартные скрипты. В открывшемся окне необходимо отметить скрипт №8 ("VirusInfo.Info: Скрипт сбора файлов для экспресс-анализа ПК") и нажать кнопку "Выполнить отмеченные скрипты". Выполнение скрипта займет некоторое время, порядка 1 - 5 мин. В результате в папке AVZ будет создан подкаталог LOG, в нем архив с именем virusinfo_files_<имя_ПК>.zip

- Закачайте полученный архив, как описано на этой странице.

- Если размер архива превышает 250 Мб закачайте его на любой файлообменник, не требующий ввода капчи (например: Яндекс.Диск, Zippyshare, My-Files.RU, karelia.ru, Ge.tt или WebFile) и укажите ссылку на скачивание в своём следующем сообщении.

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

- Сообщения

- 17,466

- Решения

- 5

- Реакции

- 3,710

Не ответили. В логах не видно следов вымогателя и разбросанных по разным папкам файлов readme.txtАтака на сервер была с другой машины?

Последнее редактирование:

- Сообщения

- 17,466

- Решения

- 5

- Реакции

- 3,710

Сначала нужно определить источник. Вы же не хотите восстановить файлы и тут же их снова потерять.Как быть с расшифровкой файлов?

По наличию в разных папках файла readme.txtкаким образом выявить компьютер

По клиентским компьютерам пройтись каким-либо антивирусным сканером (KVRT или Cureit).сменить пароль на RDP

"Сначала нужно определить источник. Вы же не хотите восстановить файлы и тут же их снова потерять. "

Согласен, но с этим существует определенная сложность в плане доступа к компьютерам, часть из них находится в разных городах, местные я проверю. Как вариант, можно попробовать всех отключить, восстановить файлы-сделаю бэкапы (архивы баз) на внешние носители, далее по запросам пользователей сначала проверяю их компьютеры, если чистый-подключаю?

Согласен, но с этим существует определенная сложность в плане доступа к компьютерам, часть из них находится в разных городах, местные я проверю. Как вариант, можно попробовать всех отключить, восстановить файлы-сделаю бэкапы (архивы баз) на внешние носители, далее по запросам пользователей сначала проверяю их компьютеры, если чистый-подключаю?

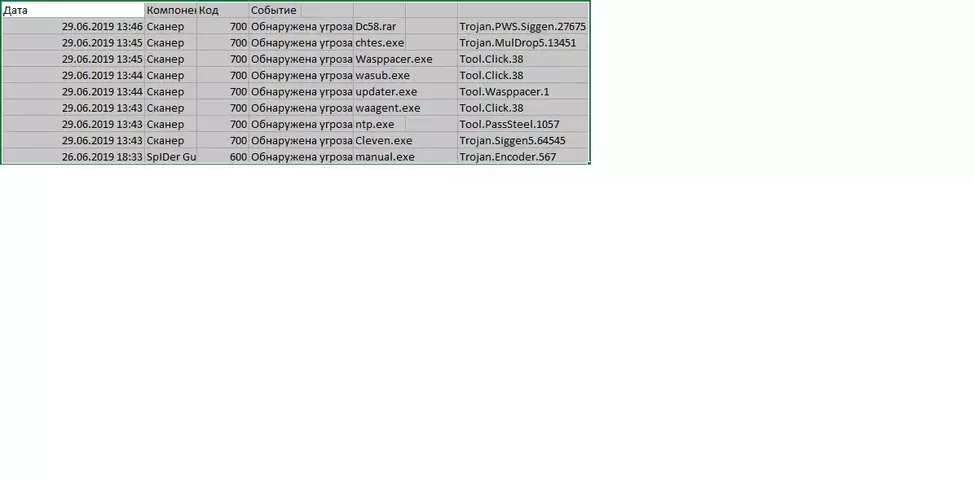

Добрый день! Большое спасибо! Все удалось расшифровать, пользователей отключил временно, единственный момент утилита работает под windows 7, более старые версии как-то не дружат с ней. Просканировал drweb, прикрепляю отчет. есть там manual.exe Trojan.Encoder.567 от 26 числа. Это случайно не этот самый шифровальщик?

Вложения

- Сообщения

- 26,423

- Решения

- 19

- Реакции

- 14,091

Он самый, удаляйте. Тему отмечаю решенной.

Выполните скрипт в AVZ при наличии доступа в интернет:

После его работы, если будут найдены уязвимости, в блокноте откроется файл avz_log.txt со ссылками на обновления системы и критичных к безопасности программ, которые нужно загрузить и установить. В первую очередь это относится к Java Runtime Environment, Adobe Reader и Adobe Flash Player, это программы, уязвимостями в которых наиболее часто пользуются для внедрения зловредов в систему.

Ознакомьтесь: Рекомендации после лечения

Выполните скрипт в AVZ при наличии доступа в интернет:

Код:

var

LogPath : string;

ScriptPath : string;

begin

LogPath := GetAVZDirectory + 'log\avz_log.txt';

if FileExists(LogPath) Then DeleteFile(LogPath);

ScriptPath := GetAVZDirectory +'ScanVuln.txt';

if DownloadFile('http://dataforce.ru/~kad/ScanVuln.txt', ScriptPath, 1) then ExecuteScript(ScriptPath) else begin

if DownloadFile('http://dataforce.ru/~kad/ScanVuln.txt', ScriptPath, 0) then ExecuteScript(ScriptPath) else begin

ShowMessage('Невозможно загрузить скрипт AVZ для обнаружения наиболее часто используемых уязвимостей!');

exit;

end;

end;

if FileExists(LogPath) Then ExecuteFile('notepad.exe', LogPath, 1, 0, false)

end.Ознакомьтесь: Рекомендации после лечения

- Статус

- В этой теме нельзя размещать новые ответы.

Поделиться: