Главные ключи дешифрования для операций программ-вымогателей Maze, Egregor и Sekhmet были опубликованы прошлой ночью на форумах BleepingComputer предполагаемым разработчиком вредоносного ПО.

Программа- вымогатель Maze начала работать в мае 2019 года и быстро приобрела известность, поскольку она была ответственна за использование тактики кражи данных и двойного вымогательства, которая теперь используется во многих операциях с программами-вымогателями.

После того , как Maze объявили о своем закрытии в октябре 2020 года, в сентябре они были переименованы в Egregor , который позже исчез после ареста участников в Украине .

Операция «Сехмет» была чем-то вроде исключения, поскольку она была запущена в марте 2020 года, когда «Лабиринт» все еще был активен.

Выпущены мастер-ключи дешифрования

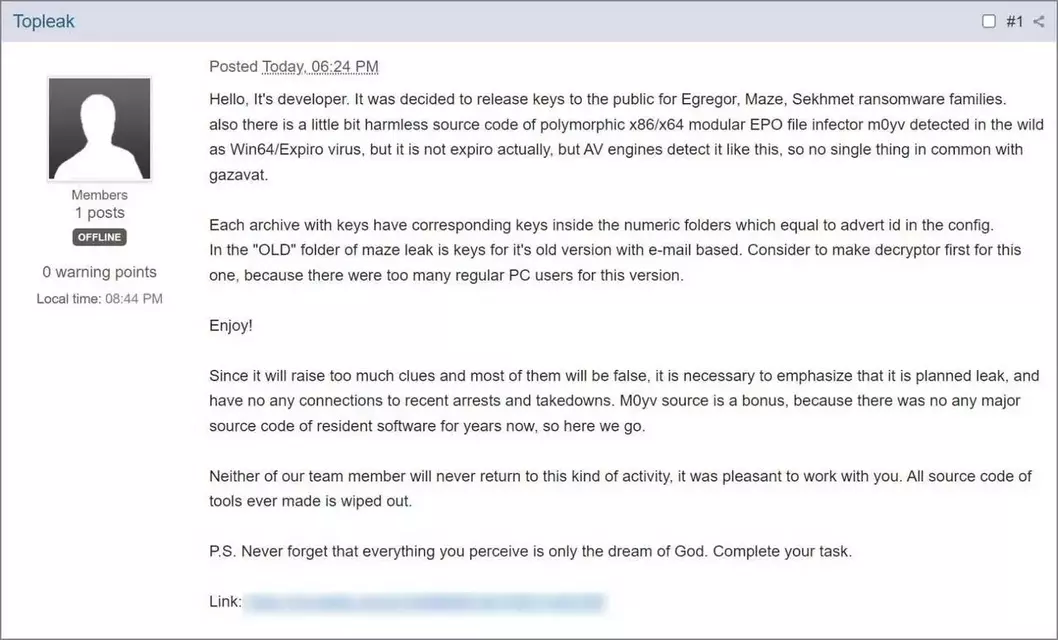

Спустя 14 месяцев ключи дешифрования для этих операций просочились на форумы BleepingComputer пользователем по имени «Topleak», который утверждает, что является разработчиком всех трех операций.На плакате говорилось, что это была спланированная утечка и она не связана с недавними операциями правоохранительных органов, которые привели к захвату серверов и арестам аффилированных программ-вымогателей .

«Поскольку это вызовет слишком много улик, и большинство из них будут ложными, необходимо подчеркнуть, что это запланированная утечка, и она не имеет никакого отношения к недавним арестам и ликвидации», — пояснил предполагаемый разработчик программы-вымогателя.

Они также заявили, что ни один из членов их команды никогда не вернется к программе-вымогателю и что они уничтожили весь исходный код своей программы-вымогателя.

В сообщении на форуме просочились ключи дешифрования Maze, Egregor и

Sekhmet Источник: BleepingComputer

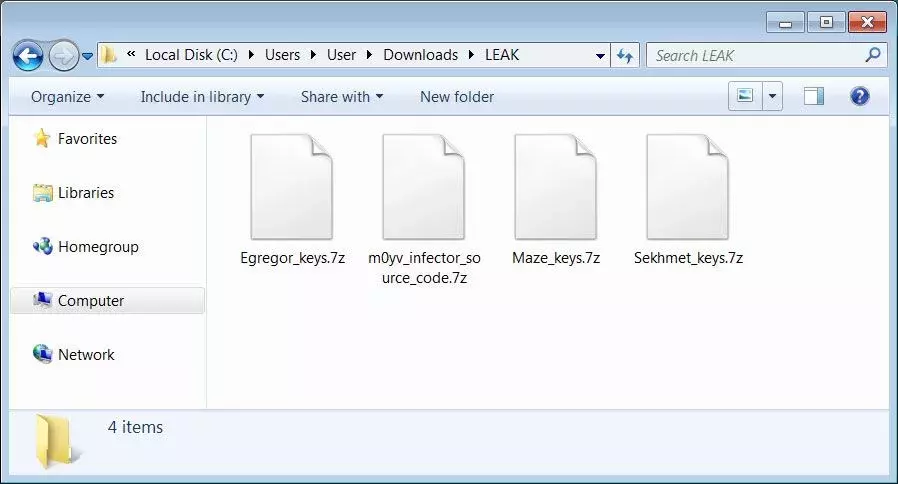

Пост включает ссылку для загрузки файла 7zip с четырьмя архивами, содержащими ключи дешифрования Maze, Egregor и Sekhmet, а также исходный код вредоносного ПО M0yv, используемого бандой вымогателей.

Архив, содержащий просочившиеся ключи дешифрования

. Источник: BleepingComputer.

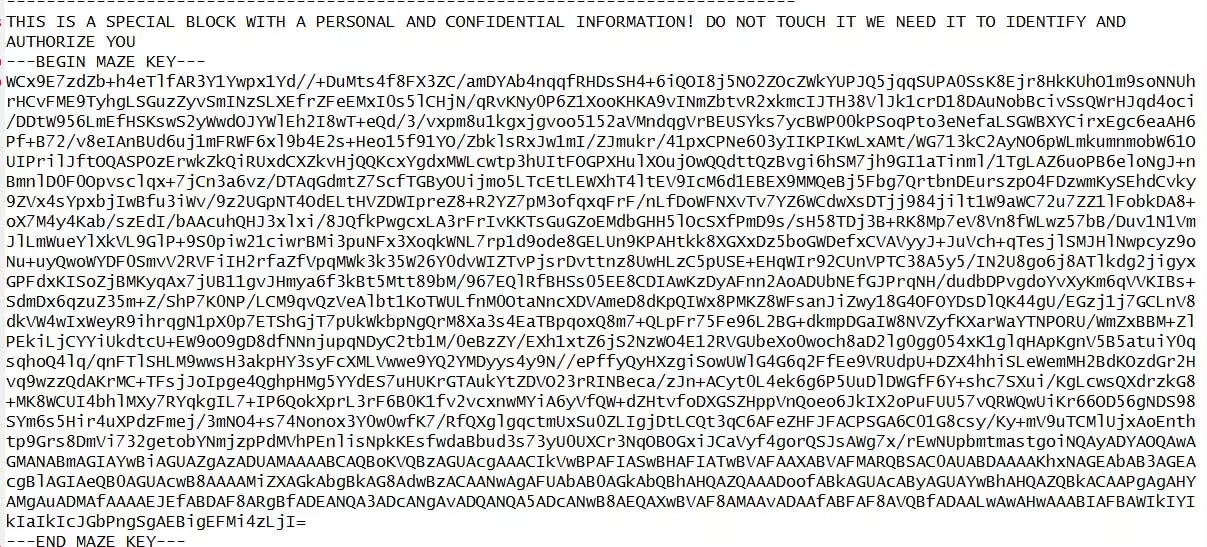

Каждый из этих архивов содержит общедоступный мастер-ключ шифрования и закрытый мастер-ключ дешифрования, связанный с определенной «рекламой» или аффилированным лицом программы-вымогателя.

В целом, следующее количество мастер-ключей дешифрования RSA-2048, выпущенных на одну операцию программы-вымогателя:

- Maze: 9 основных ключей дешифрования оригинального вредоносного ПО, нацеленного на некорпоративных пользователей.

- Лабиринт: 30 мастер-ключей дешифрования.

- Эгрегор: 19 мастер-ключей дешифрования.

- Сехмет : 1 главный ключ дешифрования.

Гиллеспи сказал нам, что ключи используются для расшифровки зашифрованных ключей жертвы, которые встроены в записку о выкупе.

Зашифрованный ключ в записке о выкупе Maze

Источник: BleepingComputer

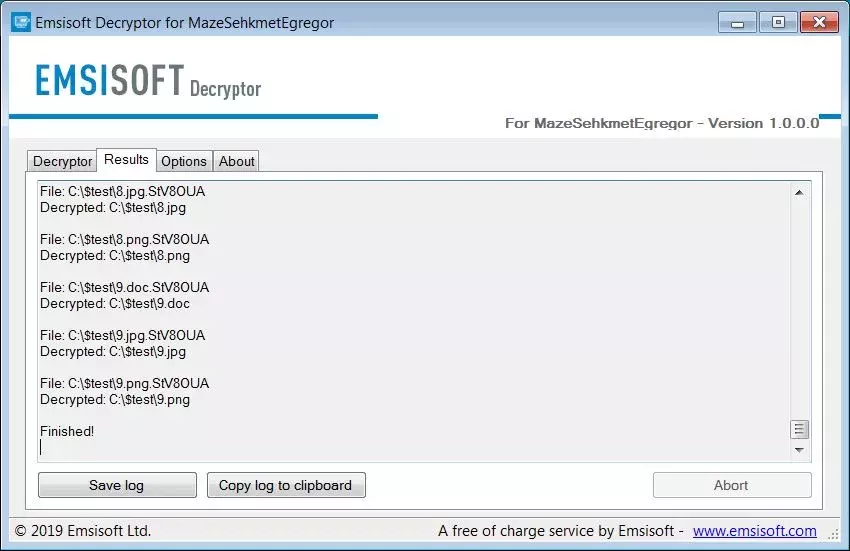

Компания Emsisoft выпустила дешифратор , позволяющий любым жертвам Maze, Egregor и Sekhmet, которые ждали, восстановить свои файлы бесплатно.

Расшифровщик Emsisoft для Maze, Egregor и Sekhmet

Чтобы использовать дешифратор, жертвам потребуется записка о выкупе, созданная во время атаки, поскольку она содержит зашифрованный ключ дешифрования.

Бонусный исходный код вредоносного ПО M0yv

Архив также включает исходный код «модульного заразителя файлов x86/x64» M0yv, разработанного операцией вымогателя Maze и ранее использовавшегося в атаках.«Кроме того, существует немного безобидный исходный код полиморфного x86/x64 модульного EPO-файла-инфектора m0yv, обнаруженного в дикой природе как вирус Win64/Expiro, но на самом деле это не истекший срок действия, но антивирусные программы обнаруживают его именно так, так что ни одна вещь в общего с gazavat», — сказал разработчик программы-вымогателя в сообщении на форуме.

«Исходный код M0yv — это бонус, потому что в течение многих лет не было никакого основного исходного кода резидентного программного обеспечения, так что начнем», — позже объяснил разработчик.

Этот исходный код представляет собой проект Microsoft Visual Studio и включает в себя несколько уже скомпилированных библиотек DLL.

Фрагмент исходного кода вредоносной программы M0yv

Источник: BleepingComputer

В файле todo.txt указано, что исходный код этой вредоносной программы последний раз обновлялся 19 января 2022 года.

Bleeping Computer