neferpituu

Новый пользователь

- Сообщения

- 13

- Реакции

- 0

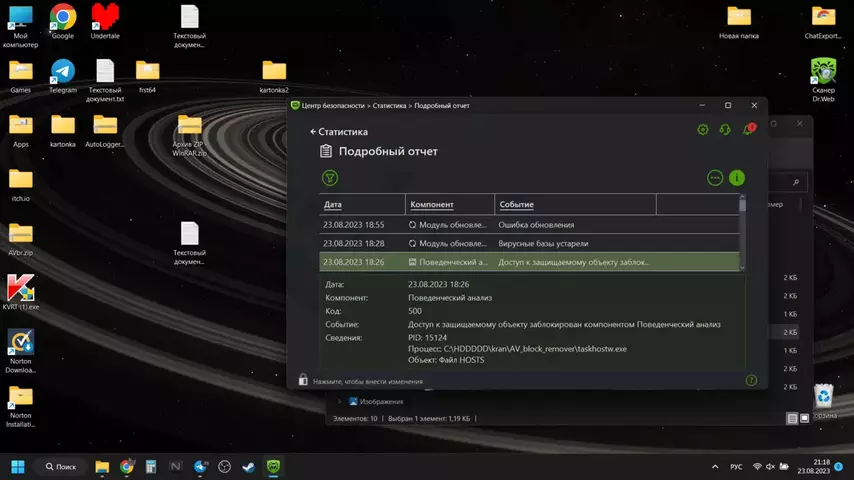

Здравствуйте, наткнулся вчера на ваш в поиске решения своей проблемы с майнером. Из симптомов: При запуске появляются кмдшки, нагружает систему, закрывает страницы браузера по ключевым названиям, так же закрывает антивирусы, их установщики, и некоторые папки / системные настройки, к примеру msconfig. Узнал его название с помощью Dr.Web, когда вирус пытался закрыть его, тот показал путь к нему ProgramData\RealtekHD\taskhostw.exe . Сам антивирус его не видит при сканировании, пытался удалить его руками, но безрезультатно, его постоянно пересоздает что-то другое. Использовал Касперский антивирус, результата так-же нет, пробовал причем раза 3 наверное.

После того как наткнулся на сайт, скачал отсюда AVbr (AVZ если я правильно понял) с помощью телефона, перекинул к себе на ноут, распаковал, запустить сразу не смог, вирус его удалял, сделал все по инструкции и получилось. При первом же сканировании он мне предложил удалить пользователя John что я и сделал, так-же очистил Hosts. Перезагрузил ноутбук в обычном режиме, и вот вроде-бы все получилось, никаких закрытий антивирусов, настроек, минут через 15 пошел пытаться запустить игры на нем, как тут вижу, что снова появились какие-то кмд, Др.Веб снова стал блокировать попытки его закрыть вирусом и все остальные симптомы.. Пробовал заново запустить скан через AVbr, к тому доступ перекрыт, удалил, переустановил в другую папку, запустил скан. В этот раз мне предложило лишь почистить Hosts и перезагрузить ноутбук, что я и сделал, но вирус никуда не пропал. Пробовал повторить то же самое с переустановкой скрипта - результата нет (в безопасном режиме тоже самое).

Вероятно это просто совпадение, но хочу заметить, вирус возродился сразу после того как я подключил ноутбук к зарядному устройству (Дело в том что ноутбук игровой, и не работает на полную мощность без подключение к розетке). Хотя это все еще может быть просто совпадением.

Откуда подцепил вирус точно не знаю.

Логи собирал в безопасном режиме от сети, в котором у меня не работает интернет. При попытке собрать логи в обычном режиме, вирус закрывает автологгер

После того как наткнулся на сайт, скачал отсюда AVbr (AVZ если я правильно понял) с помощью телефона, перекинул к себе на ноут, распаковал, запустить сразу не смог, вирус его удалял, сделал все по инструкции и получилось. При первом же сканировании он мне предложил удалить пользователя John что я и сделал, так-же очистил Hosts. Перезагрузил ноутбук в обычном режиме, и вот вроде-бы все получилось, никаких закрытий антивирусов, настроек, минут через 15 пошел пытаться запустить игры на нем, как тут вижу, что снова появились какие-то кмд, Др.Веб снова стал блокировать попытки его закрыть вирусом и все остальные симптомы.. Пробовал заново запустить скан через AVbr, к тому доступ перекрыт, удалил, переустановил в другую папку, запустил скан. В этот раз мне предложило лишь почистить Hosts и перезагрузить ноутбук, что я и сделал, но вирус никуда не пропал. Пробовал повторить то же самое с переустановкой скрипта - результата нет (в безопасном режиме тоже самое).

Вероятно это просто совпадение, но хочу заметить, вирус возродился сразу после того как я подключил ноутбук к зарядному устройству (Дело в том что ноутбук игровой, и не работает на полную мощность без подключение к розетке). Хотя это все еще может быть просто совпадением.

Откуда подцепил вирус точно не знаю.

Логи собирал в безопасном режиме от сети, в котором у меня не работает интернет. При попытке собрать логи в обычном режиме, вирус закрывает автологгер

Вложения

Последнее редактирование: