SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

<!SATANA!>

Новый криптовымогатель Satana ведёт себя не совсем традиционным для вымогателей образом. Во-первых, он изменяет Master Boot Record на свой вредоносный загрузчик с бутлокером и вымогательским текстом.

После перезагрузки ПК пользователи уже не смогут получить доступ к Рабочему столу, т.к. им будет отображаться вымогательский кроваво-красный текст, который по замыслу вымогателей должен напугать жертву и принудить её поскорее выплатить выкуп в 0,5 BTC.

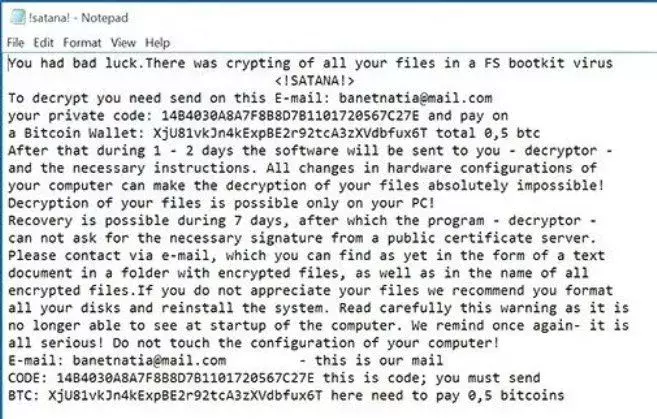

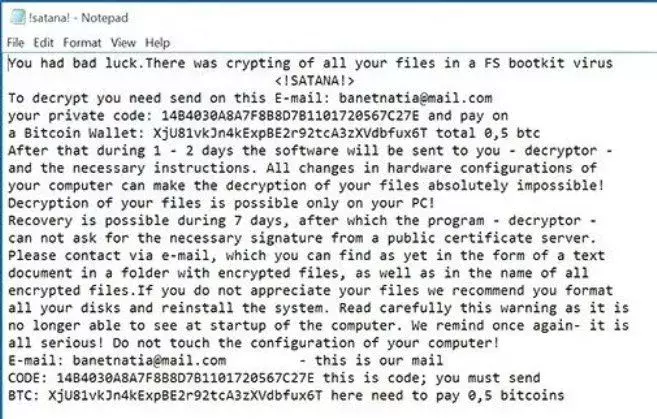

Имеется и текстовая записка о выкупе. См. скриншот ниже.

Во-вторых, к имени зашифрованных файлов SATANA приставляет компонент [email_name] в следующем формате: Gricakova@techemail.com_[original file name].

Кто такая мадам Грицакова? Участвует ли она в процессе вымогания или фамилия вписана в адрес для запутывания? Пока неизвестно.

Новый криптовымогатель Satana ведёт себя не совсем традиционным для вымогателей образом. Во-первых, он изменяет Master Boot Record на свой вредоносный загрузчик с бутлокером и вымогательским текстом.

После перезагрузки ПК пользователи уже не смогут получить доступ к Рабочему столу, т.к. им будет отображаться вымогательский кроваво-красный текст, который по замыслу вымогателей должен напугать жертву и принудить её поскорее выплатить выкуп в 0,5 BTC.

Имеется и текстовая записка о выкупе. См. скриншот ниже.

Во-вторых, к имени зашифрованных файлов SATANA приставляет компонент [email_name] в следующем формате: Gricakova@techemail.com_[original file name].

Кто такая мадам Грицакова? Участвует ли она в процессе вымогания или фамилия вписана в адрес для запутывания? Пока неизвестно.

Последнее редактирование модератором: