begin

ShowMessage('Внимание! Перед выполнением скрипта AVZ автоматически закроет все сетевые подключения.'+#13#10+'После перезагрузки компьютера подключения к сети будут восстановлены в автоматическом режиме.');

ExecuteFile('net.exe', 'stop tcpip /y', 0, 15000, true);

QuarantineFile('C:\Users\Werewolfff\AppData\Roaming\Adobe\Manager.exe','');

QuarantineFile('C:\ProgramData\RegisterObject\RegisterObject.exe','');

QuarantineFileF('C:\Program Files\THU7QDT0YM', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\VHYN5SIUF4', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\X8GZS1VZ79', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files (x86)\Youtube AdBlockU', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Users\Werewolfff\AppData\Roaming\ProductData', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\B988CGUNMX', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\1QOWAL7KIP', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\ProgramData\{BAF091CA-86C4-4627-ADA1-897E2621C1B0}', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\YTJ3OKE9ZZ', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\MOV8LJRE67', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\RSX0I9YPRE', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\ProgramData\ProductData', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\ProgramData\RegisterObject', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

QuarantineFileF('C:\Program Files\0J345C4SIV', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.js*, *.tmp*', true, '', 0 ,0);

DeleteFile('C:\ProgramData\RegisterObject\RegisterObject.exe','32');

DeleteFile('C:\Users\Werewolfff\AppData\Roaming\Adobe\Manager.exe','32');

ExecuteFile('schtasks.exe', '/delete /TN "RegisterObject" /F', 0, 15000, true);

ExecuteFile('schtasks.exe', '/delete /TN "Manager" /F', 0, 15000, true);

DeleteFileMask('C:\Program Files\THU7QDT0YM','*', true);

DeleteFileMask('C:\Program Files\VHYN5SIUF4','*', true);

DeleteFileMask('C:\Program Files\X8GZS1VZ79','*', true);

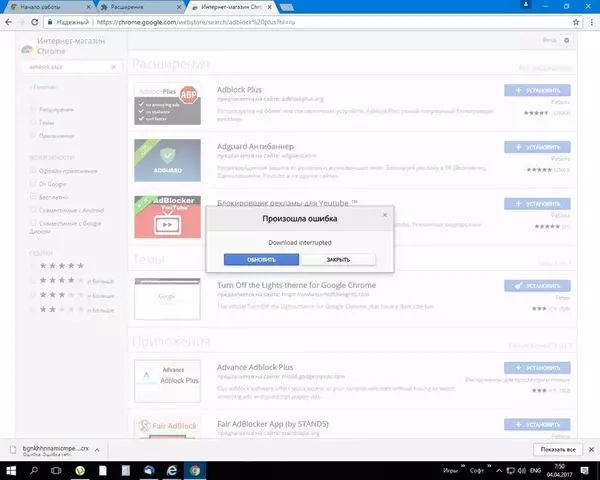

DeleteFileMask('C:\Program Files (x86)\Youtube AdBlockU','*', true);

DeleteFileMask('C:\Users\Werewolfff\AppData\Roaming\ProductData','*', true);

DeleteFileMask('C:\Program Files\B988CGUNMX','*', true);

DeleteFileMask('C:\Program Files\1QOWAL7KIP','*', true);

DeleteFileMask('C:\ProgramData\{BAF091CA-86C4-4627-ADA1-897E2621C1B0}','*', true);

DeleteFileMask('C:\Program Files\YTJ3OKE9ZZ','*', true);

DeleteFileMask('C:\Program Files\MOV8LJRE67','*', true);

DeleteFileMask('C:\Program Files\RSX0I9YPRE','*', true);

DeleteFileMask('C:\ProgramData\ProductData','*', true);

DeleteFileMask('C:\ProgramData\RegisterObject','*', true);

DeleteFileMask('C:\Program Files\0J345C4SIV','*', true);

DeleteDirectory('C:\Program Files\THU7QDT0YM');

DeleteDirectory('C:\Program Files\VHYN5SIUF4');

DeleteDirectory('C:\Program Files\X8GZS1VZ79');

DeleteDirectory('C:\Program Files (x86)\Youtube AdBlockU');

DeleteDirectory('C:\Users\Werewolfff\AppData\Roaming\ProductData');

DeleteDirectory('C:\Program Files\B988CGUNMX');

DeleteDirectory('C:\Program Files\1QOWAL7KIP');

DeleteDirectory('C:\ProgramData\{BAF091CA-86C4-4627-ADA1-897E2621C1B0}');

DeleteDirectory('C:\Program Files\YTJ3OKE9ZZ');

DeleteDirectory('C:\Program Files\MOV8LJRE67');

DeleteDirectory('C:\Program Files\RSX0I9YPRE');

DeleteDirectory('C:\ProgramData\ProductData');

DeleteDirectory('C:\ProgramData\RegisterObject');

DeleteDirectory('C:\Program Files\0J345C4SIV');

ExecuteSysClean;

ExecuteWizard('SCU',2,2,true);

CreateQurantineArchive(GetAVZDirectory+'quarantine.zip');

RebootWindows(true);

end.