(c) При публичном цитировании или перепубликации

информации текста из этой темы на иных ресурсах

ссылка на автора SNS-amigo или эту тему обязательна.

Криптовымогательская неделя (7-14 мая)

Прошедшая неделя была "плодовитой" на новые криптовымогатели. О некоторых из них я оперативно рассказал выше, но информация о других не публиковалась. Из языконезависимого или англоязычного криптовымогательство становится локально организованным и ориентированным на пользователей, говорящих на других распространенных языках мира: китайском, испанском, португальском, русском, немецком и пр. пр. Итак, по порядку появления на этой неделе.

9 мая

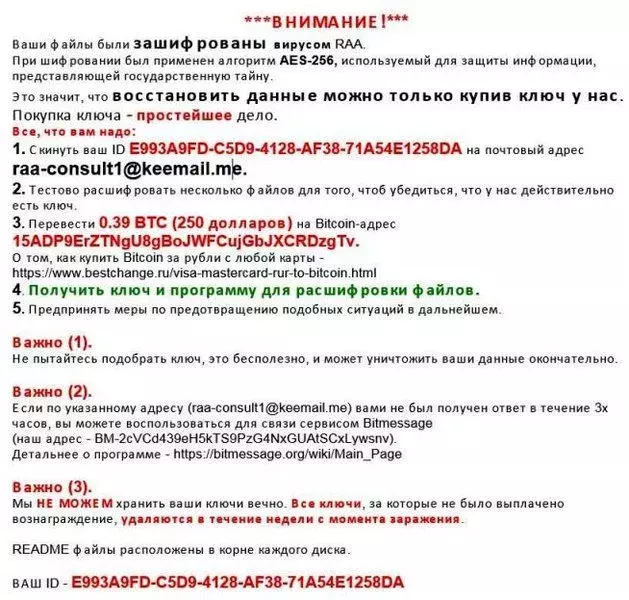

Появилась информация о CryptXXX 2.0 Ransomware, выпущенного создателями вредоносного ПО взамен первой версии вымогателя, для которой ЛК выпустила дешифровщик RannohDecryptor, добавив в него функционал дешифровки файлов, зашифрованных первой версией CryptXXX.

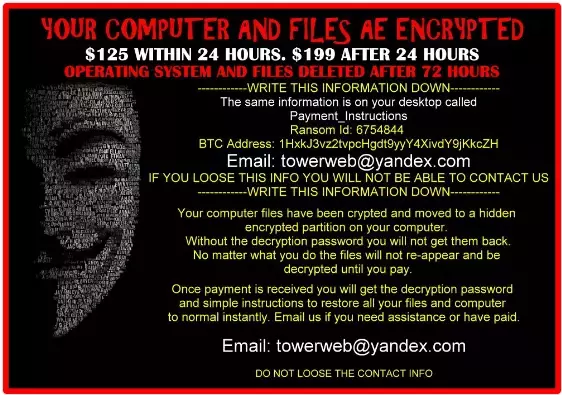

Рис. Записка о выкупе CryptXXX 2.0 Ransomware

============================

10 мая

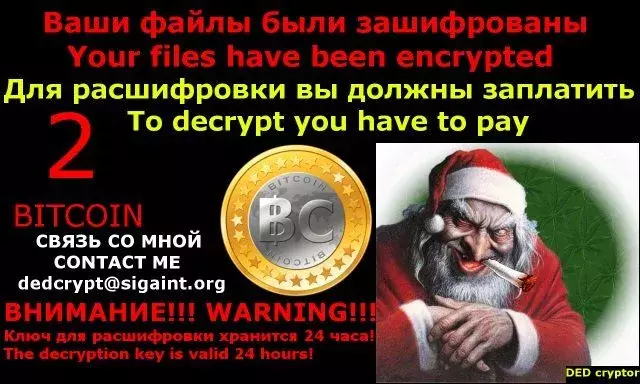

Опубликована подробная информация об вымогателе Enigma Ransomware, ориентированном только на русскоязычных пользователей.

Рис. Записка о выкупе Enigma Ransomware

===========================

10-11 мая

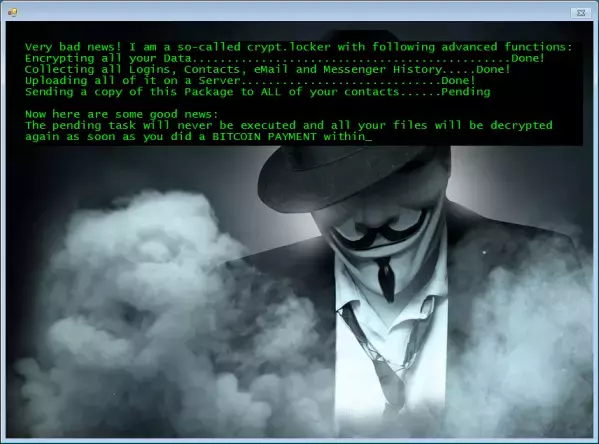

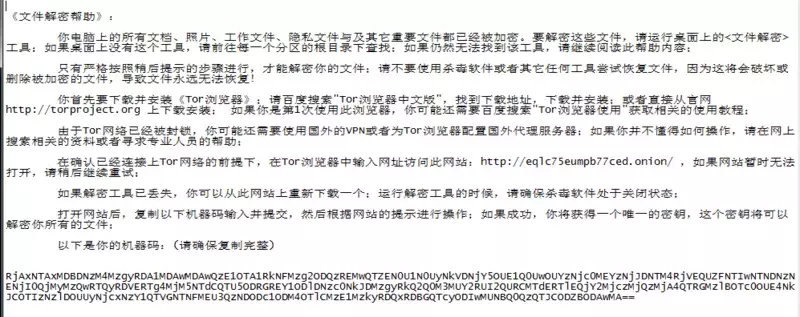

Появилась информация о китайском вымогателе Shujin Ransomware, первоначально названном Chinese Ransomware, ориентированном только на китайскоязычных пользователей. По тому, как вымогатель подробно снабжен инструкциями на китайском, становится очевидным, что его создатели серьезно взялись за его распространение. По масштабам подготовки, его можно сравнить с Brazilian (Able) Ransomware.

Рис. Записка о выкупе Shujin Ransomware

===========================

11 мая

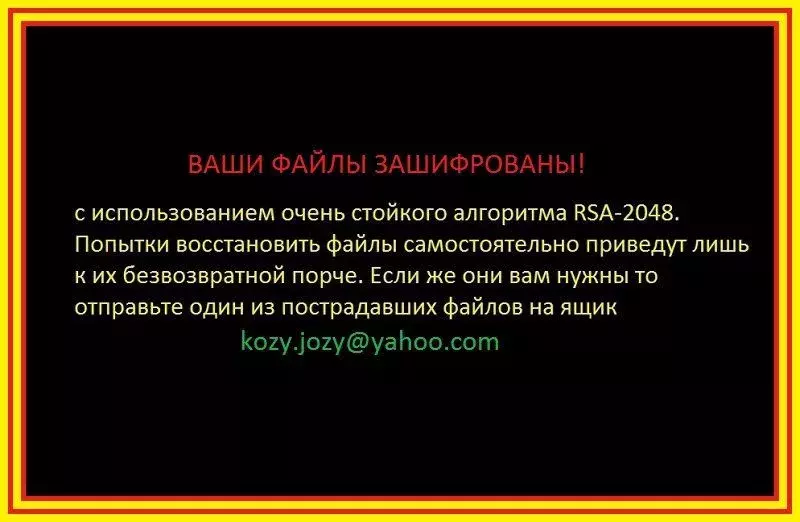

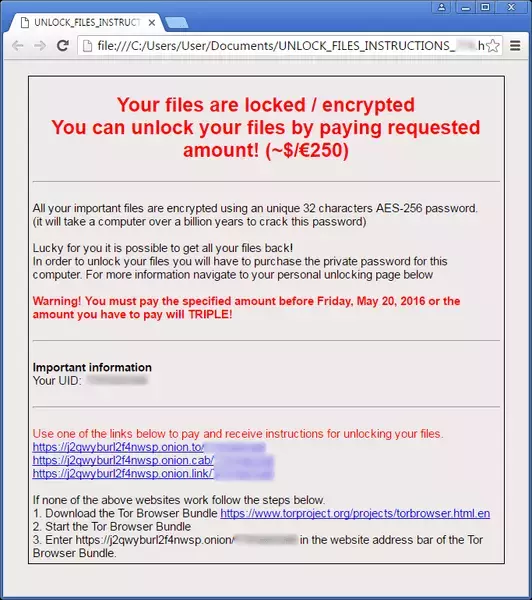

GNL Locker, или Германско-Нидерландский Локер, был обнаружен ранее, но только теперь был получен образец для изучения. Когда вымогатель запускается, то он проверяет IP-адрес компьютера и шифрует файлы, только если ПК находится в Нидерландах или Германии.

Файлы, зашифрованные с помощью GNL Locker получают расширение .locked , к ним прилагаются записки с требованием выкупа UNLOCK_FILES_INSTRUCTIONS.txt и UNLOCK_FILES_INSTRUCTIONS.txt .

Рис. Записка о выкупе GNL Locker Ransomware

===========================

12 мая

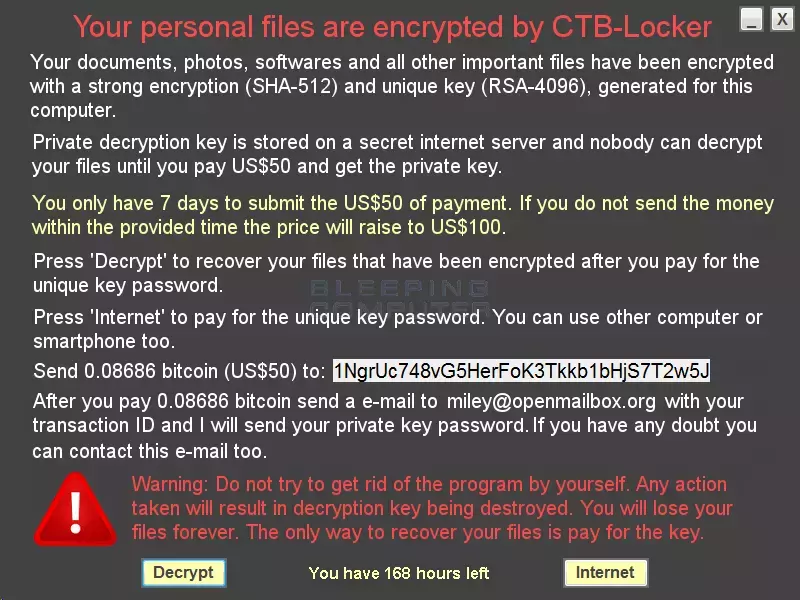

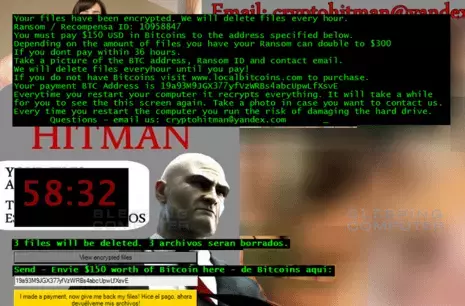

CryptoHitman стал продолжением вымогателя Jigsaw, но на этот раз его создатели решили шокировать свои жертвы сопровождавшей вымогателя порнографией. К зашифрованным файлам стало добавляться новое расширение .porno .

Рис. Экран блокировки CryptoHitman с запиской о выкупе

===========================

12 мая

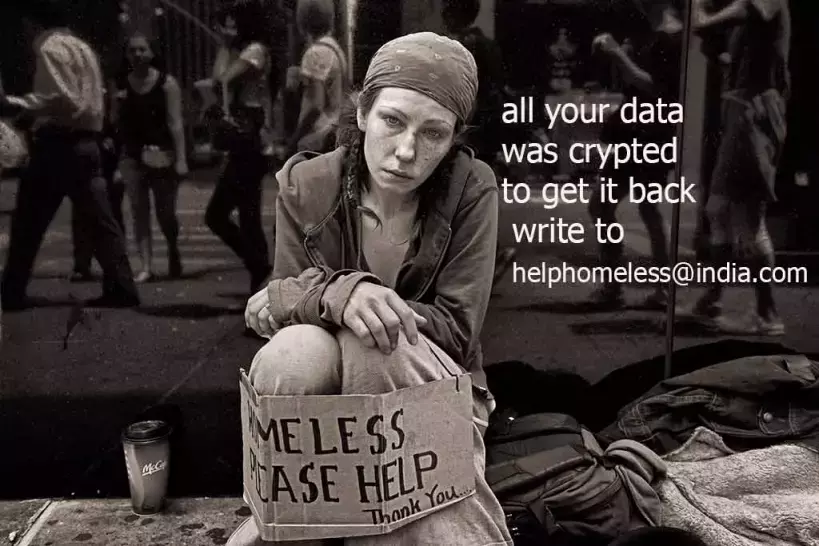

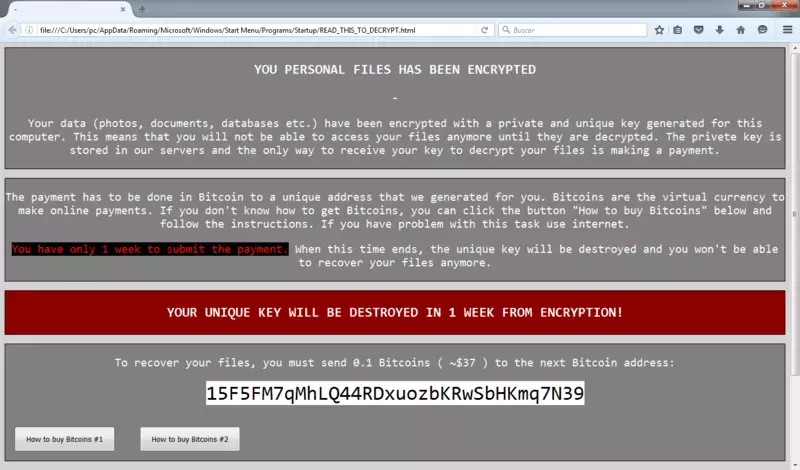

Усилилось распространение криптовымогателя Crypren, добавляющего расширение .ENCRYPTED к зашифрованным файлам и бросающего своим жертвам записку о выкупе READ_THIS_TO_DECRYPT.html . К счастью для пострадавших, уже есть дешифровщик DecryptCrypren для зашифрованных Crypren файлов.

Рис. Записка о выкупе Crypren Ransomware

=========================

12-13 мая

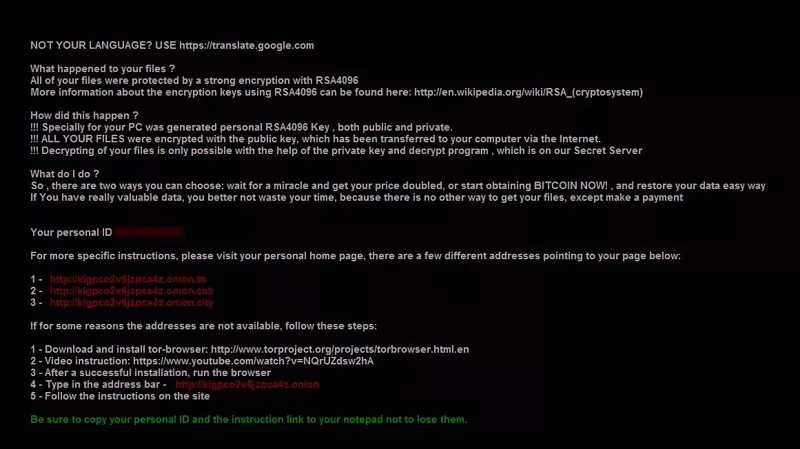

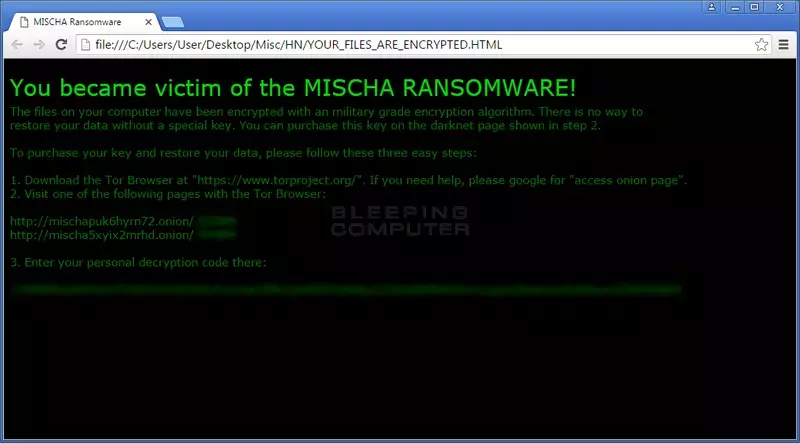

Вернулся вымогатель Petya, получивший в помощь "товарища" - криптовымогатель Misha. Сначала в системе пытается установиться Petya, а если это не удаётся сделать (админ-права не предоставлены), но устанавливается криптовымогатель Mischa, добавляющий к имени файла четырёхсимвольное расширение. Этот вымогательский союз также стал поставляться как услуг - Ransomware as a Service (RaaS).

Рис. Записка о выкупе Misha Ransomware

Статью о них см. выше.

============================

13 мая

Вчера, через 4 дня, ЛК выпустила новую 1.9.1.0 версию декриптера RannohDecryptor для файлов, зашифрованных CryptXXX 2.0, полностью заменив предыдущею версию в репозитории.