Приложение

Как установить приложение на iOS

Смотрите видео ниже, чтобы узнать, как установить наш сайт в качестве веб-приложения на домашнем экране.

Примечание: Эта возможность может быть недоступна в некоторых браузерах.

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Новости информационной безопасности

Новости о утечках, взломах, эпидемиях, уязвимостях

Аналитические статьи

Полезные аналитические статьи по кибербезопасности, технологиям, мошенничеству и др.

- Темы

- 44

- Сообщения

- 145

- Темы

- 44

- Сообщения

- 145

Новости антивирусного ПО

Новости и обновления защитного ПО от вендоров, не представленных отдельными разделами

- Темы

- 68

- Сообщения

- 1.2K

- Темы

- 68

- Сообщения

- 1.2K

Фильтры

Показывать только:

Загрузка...

Группировка RedCurl, обычно специализирующаяся на скрытом корпоративном шпионаже, начала использовать шифровальщик QWCrypt, предназначенный для атак на виртуальные машины Hyper-V.

Впервые русскоязычная хак-группа RedCurl была обнаружена специалистами Group-IB в 2020 году. Исследователи писали, что группировка активна как минимум с 2018 года, и уже тогда злоумышленники совершили ряд целевых атак на коммерческие организации, среди которых были строительные, финансовые, консалтинговые компании, а также ритейлеры, банки, страховые, юридические и туристические организации.

Жертвы группировки находились в России, Украине, Великобритании, Германии, Канаде и Норвегии, но в прошлом году стало известно, что RedCurl расширила географию своих...

Аналитики Solar 4RAYS ГК «Солар» предупредили, что одна из самых активных группировок последних лет, Shedding Zmiy, стала использовать в атаках руткт Puma, целью которого является перехват управления атакованной системой. За счет сложных механизмов заражения присутствие Puma практически невозможно обнаружить.

Первую атаку Shedding Zmiy с использованием этого инструмента эксперты обнаружили в конце 2024 года, оказывая помощь в расследовании инцидента. Жертвой злоумышленников стала неназванная российская ИТ-компания, в сети которой злоумышленники находились почти 1,5 года.

Расследование инцидента началось с того, что служба безопасности атакованной компании заметила подозрительные обращения к сторонним серверам из корпоративной сети...

ИБ-компания Resecurity сообщила, что ее специалисты взломали инфраструктуру вымогательской группировки BlackLock и передали все собранные данные властям, которые использовали эту информацию для помощи жертвам хакеров.

Исследователи Resecurity рассказали, что они приняли непосредственное участие в ликвидации сайта группировки BlackLock, которая произошла на прошлой неделе. Дело в том, что эксперты обнаружили и эксплуатировали уязвимость на onion-сайте, который злоумышленники использовали для слива данных своих жертв.

По состоянию на 10 февраля 2025 года было выявлено 46 жертв BlackLock, в число которых вошли организации из разных сегментов экономики, включая: электронику, научные круги, религиозные организации, оборонные предприятия...

Mozilla выпустила Firefox 136.0.4 для устранения критической уязвимости (CVE-2025-2857), позволяющей атакующим обойти песочницу браузера в Windows.

Что известно об уязвимости?

Ошибка связана с неправильной обработкой дескрипторов, что может привести к утечке привилегий из главного процесса браузера в дочерние.

Уязвимость обнаружил разработчик Mozilla Эндрю МакКрайт.

Затрагивает стандартную и ESR-версии (долгосрочная поддержка) Firefox.

Исправлено в:

Firefox 136.0.4

Firefox ESR 115.21.1 и 128.8.1

Mozilla не раскрыла технических подробностей, но сравнила CVE-2025-2857 с недавним Chrome zero-day (CVE-2025-2783), который активно использовался хакерами.

Аналогичная уязвимость в Chrome использовалась в кибератаках

Исследователи...

Несмотря на отрицание Oracle касательно взлома серверов Oracle Cloud SSO и утечки данных 6 миллионов пользователей, BleepingComputer подтвердил подлинность слитых данных, связавшись с несколькими компаниями, чьи учетные записи оказались в утечке.

Что произошло?

На прошлой неделе хакер под ником rose87168 заявил о взломе серверов Oracle Cloud и выставил на продажу:

Данные аутентификации 6 миллионов пользователей.

Зашифрованные пароли для SSO и LDAP.

Список из 140 621 домена компаний и госорганизаций, якобы пострадавших от утечки.

Некоторые домены выглядели тестовыми, но в целом база данных содержала реальные рабочие учетные записи.

Oracle отрицает утечку

Oracle заявила, что никакого взлома не было, а опубликованные учетные данные не...

Специалисты Silent Push заметили новую фишинговую кампанию, направленную на игроков Counter-Strike 2. Мошенники используют атаки browser-in-the-browser, которые отображают реалистично выглядящее окно, имитирующее страницу входа в Steam.

В своих атаках злоумышленники маскируются под известную киберспортивную команду Navi, чтобы привлечь внимание ее поклонников и придать фишинговой странице видимую легитимность за счет использования известного бренда.

Хакеры используют фишинговую технику browser-in-the-browser («браузер в браузере»), из-за чего фейки практически невозможно отличить от оригинальных страниц.

Впервые эту технику еще в 2022 году описал ИБ-исследователь, известный под псевдонимом mr.d0x. Тогда специалист продемонстрировал...

Известный ИБ-эксперт и основатель агрегатора утечек Have I Been Pwned Трой Хант (Troy Hunt) сообщил, что стал жертвой фишинговой атаки. Злоумышленники получили доступ к списку рассылки в Mailchimp и данным 16 000 человек.

По словам Ханта, все участники скомпрометированного списка рассылки вскоре получат уведомления и письма с извинениями. Причем около половины записей (7535 из 16 000) принадлежат людям, которые уже отписались от рассылки. Хант пишет, что не знает, по какой причине Mailchimp сохраняет данные об отписавшихся пользователях, и обещает выяснить, не было ли проблем с конфигурацией на его стороне.

Хант принес пользователям извинения и сообщил, что «очень расстроен тем, что попался на эту удочку». По его словам, фишинговая...

Компания F6, в марте этого года зафиксировала новый сценарий онлайн-мошенничества со знакомствами, в котором приманкой служит бесплатное посещение салона красоты. Скамеры отправляют девушкам «подарочный промокод» и ссылку на онлайн-запись, но в итоге получают контроль над смартфоном: угроза распространяется как на Android-устройства, так и на iPhone. Только за одну неделю от действий мошеннической группы, которая использует эту схему, пострадали более 190 пользователей, у которых злоумышленники похитили 2,7 млн рублей.

Аватарка мечты

В отличие от классической схемы Fake Date, в которой злоумышленники действуют под масками привлекательных женщин, в новом сценарии скамеры изображают успешных мужчин, обычно в возрасте 30-35 лет. Для...

Один вредоносный SCF-файл ставит на кон всю систему жертвы.

Новая уязвимость нулевого дня в Windows позволяет злоумышленникам похищать NTLM-хэши пользователей, просто заставив их открыть вредоносный файл в проводнике.

Обнаруженная специалистами ACROS Security ошибка пока не получила официального идентификатора CVE, но уже признана опасной — она затрагивает все версии Windows, начиная с Windows 7 и заканчивая последними сборками Windows 11, а также серверные выпуски от Server 2008 R2 до Server 2025.

Суть уязвимости заключается в возможности организовать утечку NTLM-учётных данных, если пользователь просто просмотрит папку, в которой находится специально созданный SCF-файл. Так, при открытии флешки, сетевой папки или даже локального...

Исследователи Akamai предупреждают о попадании критической уязвимости в фреймворке разработки приложений Next.js под прицел хакеров.

Первые попытки эксплуатации критически важной уязвимости в Next.js были зафиксированы менее чем через неделю после выпуска исправлений.

Речь идет о CVE-2025-29927 (CVSS 9,1), которая была публично раскрыта 21 марта, через неделю после того, как были выпущены исправления в версиях Next.js 15.2.3 и 14.2.25. Исправления также были включены в версии 13.5.9 и 12.3.5, которые появились на выходных.

Next.js использует промежуточное ПО для обработки HTTP-запросов, которое также отвечает за аутентификацию, авторизацию и установку заголовков безопасности, а внутренний заголовок x-middleware-subrequest...

Волна массовых перезагрузок маршрутизаторов DrayTek по всему миру может быть связана с эксплуатацией уязвимости.

Пользователи по всему миру жалуются на то, что маршрутизаторы тайваньского производителя сетевого оборудования стали периодически уходить в перезагрузку, что приводит к проблемам с подключениями.

Больше всего сообщений поступает из Великобритании и Австралии, но также инциденты фиксируются в Германии, Вьетнаме и других странах, затрагивая при этом различные модели маршрутизаторов.

Как отмечают в ISPreview, проблема остро коснулась провайдеров ШПД в Великобритании, которые сообщают о серьезных сбоях с подключением клиентов из-за постоянных перезагрузок устройств DrayTek.

В свою очередь, DrayTek уклоняется от комментариев...

На хакерский форум выложен на продажу солидный массив данных, якобы угнанных из серверов корпорации Oracle. Косвенные признаки свидетельствуют о том, что какой-то взлом действительно имел место, но вендор это отрицает.

Шипованный стебель

Некий хакер под никнеймом rose87168 опубликовал большое количество текстовых файлов, содержимое которых якобы украдено с серверов авторизации Oracle Cloud. В самой корпорации Oracle это отрицают.

В текстовых файлах, опубликованных хакером, содержится фрагмент базы данных, сведения LDAP (протокола авторизации Lightweight directory access protocol), а также список компаний, чьи токены SSO (схемы единой авторизации) якобы украдены из платформы в Oracle Cloud.

В качестве доказательства доступа к серверам...

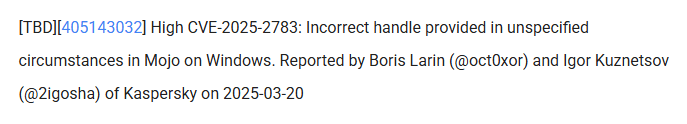

В середине марта 2025 года технологии «Лаборатории Касперского» распознали волну заражений ранее неизвестным сложным вредоносным ПО. Заражение происходило сразу после того, как жертва открывала ссылку из фишингового письма в браузере Google Chrome. При этом никаких дополнительных действий от нее не требовалось.

Все вредоносные ссылки были персонализированы и имели очень короткий срок жизни, однако технологии «Лаборатории Касперского» по обнаружению и защите от эксплойтов смогли идентифицировать эксплойт нулевого дня, который использовался для побега из песочницы Google Chrome. Мы быстро проанализировали код эксплойта, восстановили логику его работы и убедились, что эксплойт основан на уязвимости нулевого дня (присутствующей в том числе...

VMware выпустила срочное исправление для уязвимости обхода аутентификации, влияющей на его набор утилит VMware Tools for Windows.

Это набор утилит и драйверов, который повышает производительность и управляемость виртуальных машин, обеспечивая такие функции, как улучшенная графика, интеграция мыши и синхронизация времени между хостовой и гостевой операционными системами.

Закрытая уязвимость отслеживается как CVE-2025-22230 и позволяет злоумышленнику с неадминистративными привилегиями на гостевой виртуальной машине Windows выполнять определенные высокопривилегированные операции в этой виртуальной машине.

Согласно бюллетеню VMware, ошибка обхода аутентификации вызвана ненадлежащим контролем доступа и имеет оценку серьезности CVSS...

Компания Keenetic Limited сообщила, что данные пользователей мобильного приложения, зарегистрированных до 16 марта 2023 года, могли быть скомпрометированы из-за несанкционированного доступа к базе данных.

Хронология событий

15 марта 2023 года независимый исследователь в области ИБ уведомил Keenetic о потенциальном несанкционированном доступе. Уязвимость была устранена в тот же день, а исследователь заверил, что данные не передавались третьим лицам и были удалены.

Однако 28 февраля 2025 года стало известно, что часть информации была передана независимому СМИ. Это означает, что компания не может гарантировать полное уничтожение данных, и некоторая информация могла оказаться вне её контроля.

Какие данные "могли утечь"

Возможный доступ...

Киберпреступники используют сервис Microsoft Trusted Signing для подписания вредоносных исполняемых файлов, используя краткосрочные сертификаты сроком действия всего три дня.

Как злоумышленники используют Trusted Signing?

Подписанное вредоносное ПО воспринимается системой безопасности как легитимное, что позволяет:

Обходить фильтры безопасности, которые блокируют неподписанные файлы.

Повышать уровень доверия к файлам за счёт сертификатов.

Особенно ценными для атакующих считаются EV-сертификаты (Extended Validation), так как они:

Получают дополнительное доверие в SmartScreen.

Помогают избежать предупреждений при запуске неизвестных файлов.

Но получить EV-сертификаты сложно, так как они требуют либо:

Кражи у легитимных компаний...

В мессенджере WhatsApp исправили уязвимость нулевого дня, которая использовалась для установки шпионского ПО Graphite компании Paragon.

Израильский разработчик шпионского ПО Paragon Solutions Ltd. был основан в 2019 году. По данным СМИ, в декабре 2024 года компанию поглотила инвестиционная группа AE Industrial Partners из Флориды.

В отличие от своих конкурентов (таких как NSO Group), Paragon утверждает, что продает свои инструменты для наблюдения только правоохранительным и разведывательным органам демократических стран, которым требуется отслеживать опасных преступников.

31 января 2025 года, после устранения zero-click уязвимости, представители WhatsApp уведомили примерно 90 пользователей Android из 20 стран мира (включая...

Operation Zero, компания, которая приобретает и продает уязвимости нулевого дня (zero-day) исключительно российскому правительству и локальным российским компаниям, объявила в четверг, что ищет эксплойты для популярного мессенджера Telegram и готова предложить за них до $4 миллионов.

Брокер эксплойтов предлагает до $500 000 за эксплойт удаленного выполнения кода (RCE) типа "one-click" (требующий одного клика); до $1,5 миллиона за RCE-эксплойт типа "zero-click" (не требующий взаимодействия с пользователем); и до $4 миллионов за полную цепочку эксплойтов ("full chain"), предположительно имея в виду серию уязвимостей, которые позволяют хакерам получить доступ не только к Telegram жертвы, но и ко всей операционной системе или устройству...

Госдума обсуждает неожиданное предложение – включать пострадавших от мошенников в специальную базу данных, что затруднит им переводы и оформление кредитов. По мнению депутата Анатолия Аксакова, если человек хоть раз попался на уловки аферистов, есть высокая вероятность, что это повторится. Поэтому ему будет сложнее совершать финансовые операции – банки начнут проводить дополнительные проверки, а переводы могут задерживаться на 30 минут или дольше.

Предполагается, что ФинЦЕРТ будет фиксировать «доверчивых клиентов», чтобы защитить их от дальнейших махинаций. Однако критики уже называют идею спорной: пострадавших фактически наказывают за то, что они стали жертвами. Некоторые эксперты опасаются, что отсутствие четких критериев приведет к...