Подробно о функционале Central Security

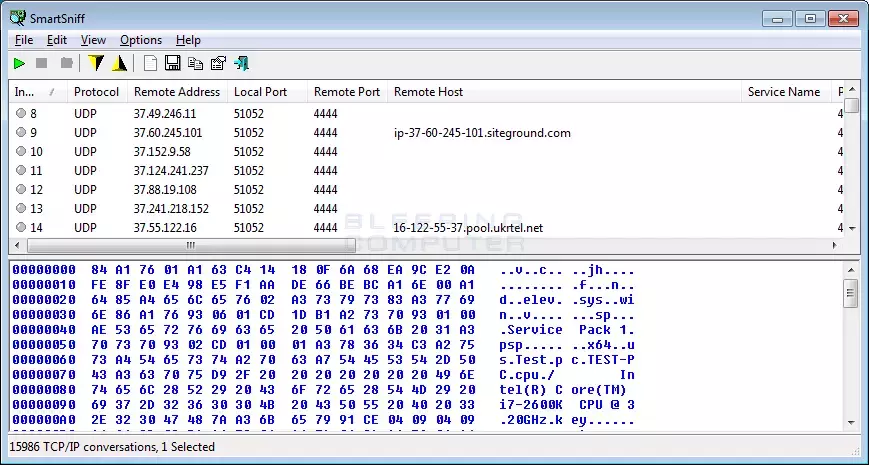

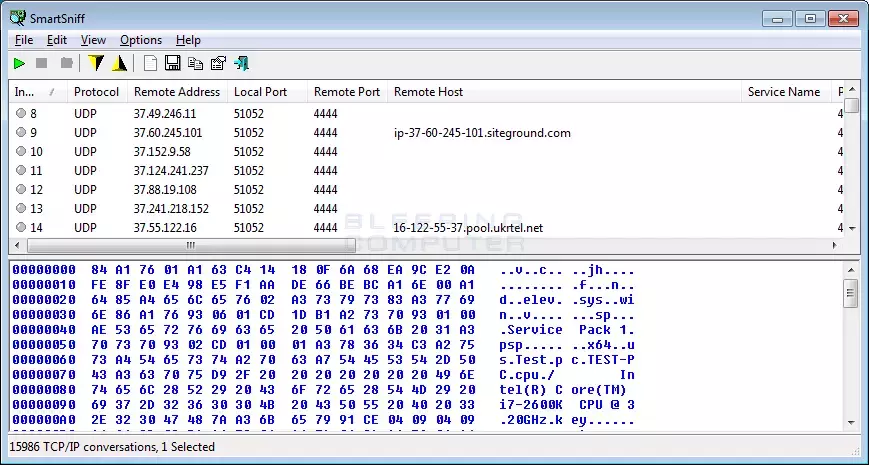

Когда ПК жертвы заражен, криптовымогатель Central Security собирает разную информацию, например, версию Windows, разрядность, пакет обновления, имя пользователя, имя ПК и тип его процессора. Эта инфа отправляется через UDP на 4096 различных IP-адресов, один из которых это C&C-сервер вымогателей. Использование UDP-пакетов, вероятно, делается для запутывания расположение командного сервера, чтобы власти не могли его захватить.

CSTO будет загружать ту же информацию, а также список зашифрованных файлов на Imgur.com. Это делается путём сбора всей инфы в поддельный PNG-файл и загрузки его в назначенный альбом в Imgur. После успешной загрузки Imgur даст файлу уникальным имя. Оно будет транслироваться через UDP на 4096 IP-адресов, уведомляя C&C-сервер, что инфицирована новая жертва.

С помощью Google Maps API можно узнать местонахождение устройства, опросив по SSID ближайшие Wi-Fi сети. Вымогатель CSTO использует функцию WlanGetNetworkBssList, чтобы получить список ближайших беспроводных сетей и их SSID-ов. Без уверенности о использовании жертвой этих точек с помощью Google Maps создаётся точный снимок её местонахождения. Затем вымогатели могут использовать эти данные, чтобы напугать жертву "своим могуществом" и заставить заплатить выкуп.

Инфицировав компьютер CSTO делает резервную копию ярлыков с рабочего стола и сохраняет их там же в папку "

old_shortcuts". Цель этой операции пока неясна. К зашифрованным файлам добавляется расширение

.cry.

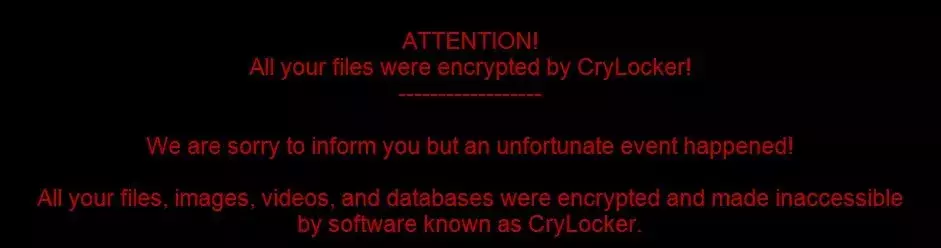

Сумма выкупа может быть различной. Через 100 часов без уплаты выкупа его сумма удвоится.

Мишенью этого вымогателя являются следующие расширения:

CSTO удаляет тома теневых копии с помощью команды:

vssadmin delete shadows /all /quiet

Для закрепления в системе создаёт задание со случайным именем, которое будет запускаться при входе пользователя в Windows.

Затем на рабочем столе создаются записки о выкупе с названиями: ! Recovery_ [random_chars].html и ! Recovery_ [random_chars].txt

Они содержат ID номер и инструкции о том, как получить доступ к TOR-сайту оплаты.

Там же указаны ссылки на сайт оплаты, где требуется ввод персонального кода для входа в пользовательский кабинет. Кроме того: сумма выкупа, которую жертва должна заплатить, Bitcoin-адрес для платежа, есть страница поддержки, которую можно использовать для общения с вымогателями. Можно перетащить в окно и бесплатно дешифровать один файл, чтобы проверить возможность дешифровки файлов. Результатов дешифровки лучше подождать. При неудачном исходе пострадавшей стороне следует задуматься о бесполезности выкупа.

Файлы, связанные с CSTO:

%UserProfile%\AppData\Local\Temp\[random_chars].exe

%UserProfile%\AppData\Local\Temp\[random_chars].tmp

%UserProfile%\AppData\Local\Temp\[random_chars].html

%UserProfile%\Desktop\!Recovery_[random_chars].html

%UserProfile%\Desktop\!Recovery_[random_chars].txt

%UserProfile%\Desktop\old_shortcuts\

C:\Windows\System32\Tasks\[random_chars]

Записи реестра, связанные с CSTO:

HKCU\Software\[same_name_as_executable]

Этот вымогатель до сих пор анализируются и вполне может оказаться, что он дешифруем.

Таким образом, пострадавшие от этого вымогателя, следите за обновлениями этого топика.

Источник информации:

Шифровальщик-вымогатель Cry Ransomware

Дополнительную информацию предоставлю попозже.