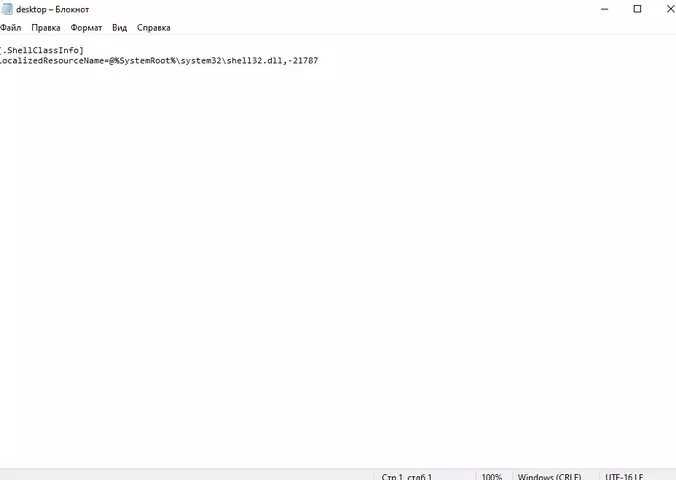

Проверьте пожалуйста на вирусы, рекомендовали в этой теме: В работе - Автозагрузка и PowerShell

Кстати вчера вроде мог подхватить вирус, проверял через Malwarebytes и avz, возможно хвоcты все таки могли остаться.

Кстати вчера вроде мог подхватить вирус, проверял через Malwarebytes и avz, возможно хвоcты все таки могли остаться.

Вложения

Последнее редактирование: