SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель TrueCrypter

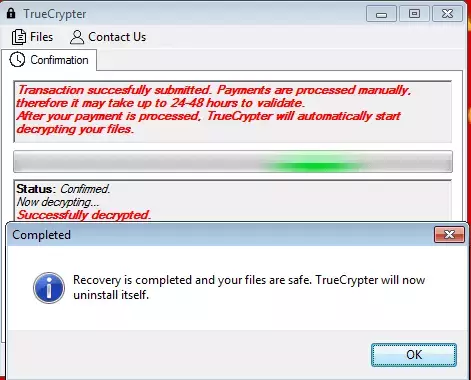

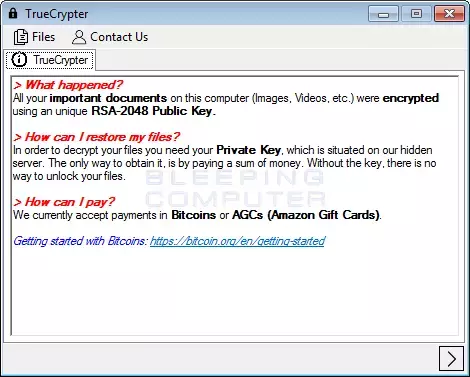

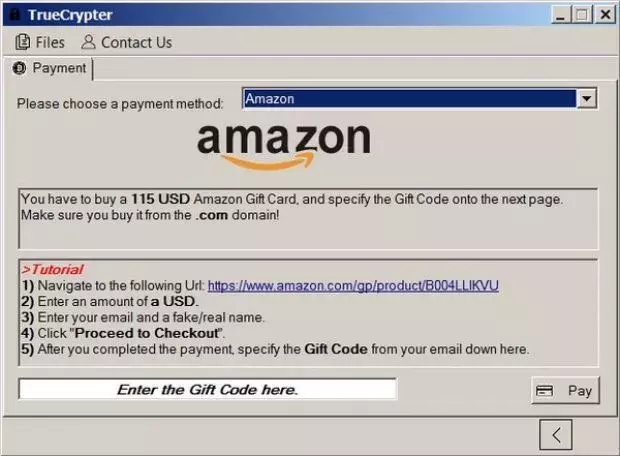

Новый криптовымогатель, под названием TrueCrypter, был обнаружен аналитиком вредоносных программ Якубом Кроустеком из AVG. TrueCrypter шифрует данные с помощью двойного шифрования AES-256 и RSA-2048, а затем требует за расшифровку либо 0,2 биткоина, либо $ 115 долларов США в подарочной карте Amazon. При шифровании данных TrueCrypter добавляет расширение .enc ко всем зашифрованным файлам. Не обошлось и без курьёза: попавший к аналитику образец криптовымогателя, начинал дешифровку файлов, если пострадавший просто нажимал на кнопку "Pay".

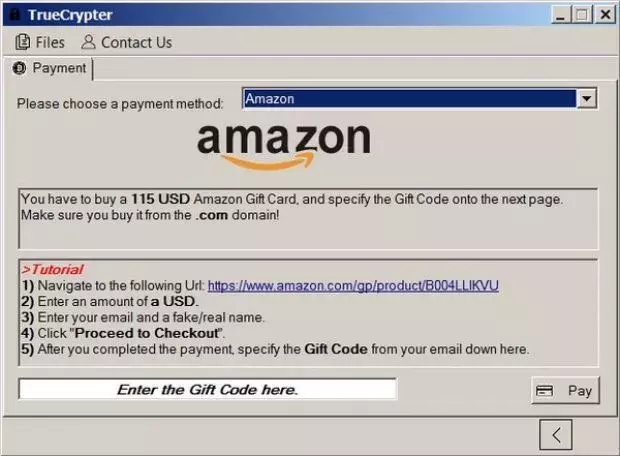

Подарочные карты Amazon для оплаты выкупа — тенденция или особенность?

На прошлой неделе мы уже видели еще одного вымогателя, принимавшего подарочные карты Amazon в качестве оплаты выкупа. Первым был ScreenLocker для Android и теперь вот второй — TrueCrypter. Этот странный выбор оплаты выкупа можно легко отследить с помощью Amazon. Предполагается, что эта программа была сделана любителем, а не опытным разработчиком вредоносных программ.

Процесс шифрования TrueCrypter

Когда TrueCrypter установлен, он сначала проверяет не выполняется ли его процесс в VMWare, VirtualBox или Sandboxie. Если это так, то он прекращает работу. Если это обычная система, то он проверяет наличие процессов, относящихся к программам безопасности. Обнаружив один из таких процессов, он завершит его. К ним относятся: antilogger, wireshark, charles, fiddler, netmon, reflector, sbiectrl, taskmgr .

TrueCrypter затем подключается к странице https://ask.fm/innocentask001, которая содержит закодированную строку. При декодировании она откроет информацию о конфигурации: адрес C&C-TOR-сервера, сумму оплаты выкупа и Bitcoin-адрес для использования.

Например, зашифрованная строка:

Далее криптовымогатель начинает шифрование файлов на жестких дисках жертвы с использованием алгоритма AES-256. Каждый файл шифруется с уникальным AES-ключом, а затем этот ключ с шифруется с использованием RSA. Зашифрованный таким образом ключ дешифрования затем сохраняется в конце зашифрованного файла. Затем добавляется расширение .enc к зашифрованному файлу и имя файла сохраняется в файл %AppData%\Microsoft\TrueCrypter\encrypted.dat .

Список файловых расширений, подвергающихся шифрованию TrueCrypter Ransomware:

Во время процесса шифрования вымогатель устанавливает в качестве обоев рабочего стола Windows файл %AppData%\Microsoft\TrueCrypter\background.jpg и удаляет теневые копии файлов и точки восстановления системы.

И последнее, вымогатель сохраняет информацию о своей конфигурации в файл %AppData%\Microsoft\TrueCrypter\TrueCrypter.xml

Информация о проделанной работе по шифрованию файлов отправляется на C&C-сервер.

Файлы, связанные с TrueCrypter:

Записи реестра, связанные с TrueCrypter:

Пример детекта на VirusTotal от 2 мая 2016:

https://www.virustotal.com/ru/file/...7e2ad2a55e9ea64d4ef24593cf44622621a/analysis/

Новый криптовымогатель, под названием TrueCrypter, был обнаружен аналитиком вредоносных программ Якубом Кроустеком из AVG. TrueCrypter шифрует данные с помощью двойного шифрования AES-256 и RSA-2048, а затем требует за расшифровку либо 0,2 биткоина, либо $ 115 долларов США в подарочной карте Amazon. При шифровании данных TrueCrypter добавляет расширение .enc ко всем зашифрованным файлам. Не обошлось и без курьёза: попавший к аналитику образец криптовымогателя, начинал дешифровку файлов, если пострадавший просто нажимал на кнопку "Pay".

Подарочные карты Amazon для оплаты выкупа — тенденция или особенность?

На прошлой неделе мы уже видели еще одного вымогателя, принимавшего подарочные карты Amazon в качестве оплаты выкупа. Первым был ScreenLocker для Android и теперь вот второй — TrueCrypter. Этот странный выбор оплаты выкупа можно легко отследить с помощью Amazon. Предполагается, что эта программа была сделана любителем, а не опытным разработчиком вредоносных программ.

Процесс шифрования TrueCrypter

Когда TrueCrypter установлен, он сначала проверяет не выполняется ли его процесс в VMWare, VirtualBox или Sandboxie. Если это так, то он прекращает работу. Если это обычная система, то он проверяет наличие процессов, относящихся к программам безопасности. Обнаружив один из таких процессов, он завершит его. К ним относятся: antilogger, wireshark, charles, fiddler, netmon, reflector, sbiectrl, taskmgr .

TrueCrypter затем подключается к странице https://ask.fm/innocentask001, которая содержит закодированную строку. При декодировании она откроет информацию о конфигурации: адрес C&C-TOR-сервера, сумму оплаты выкупа и Bitcoin-адрес для использования.

Например, зашифрованная строка:

декодируется в:XjwajwZwq=myyu://r2htkyphj5l4ldef.tsnts.lv GnyhtnsFiiwjxx=1337XkOg91bRK7Z7yUDXJf2KGyUw7uEcon GnyhtnsFrtzsy=0.2 FrfetsFrtzsy=115

ServerUrl=Onion2web BitcoinAddress=1337SfJb91wMF7U7tPYSEa2FBtPr7pZxji BitcoinAmount=0.2 AmazonAmount=115

Далее криптовымогатель начинает шифрование файлов на жестких дисках жертвы с использованием алгоритма AES-256. Каждый файл шифруется с уникальным AES-ключом, а затем этот ключ с шифруется с использованием RSA. Зашифрованный таким образом ключ дешифрования затем сохраняется в конце зашифрованного файла. Затем добавляется расширение .enc к зашифрованному файлу и имя файла сохраняется в файл %AppData%\Microsoft\TrueCrypter\encrypted.dat .

Список файловых расширений, подвергающихся шифрованию TrueCrypter Ransomware:

.xlsx, .xls, xlsm, xltx, xltm, xlsb, xlam, .ods, .sxc, .csv, .tsv, .doc, .docx, .docm, .dot, .dotx, .dotm, .rtf, .odt, .txt, .msg, .odt, .pages, .rtf, .wpd, .wps, .pwi, .xml, .pot, pps, ppt, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .thmx, .pdn, .bmp, .gif, .jpg, .jpeg, .jpe, .jfif, .png, .tif, .tiff, .tga, .dds, .dib, .psd, .eps, .pdf, .tga, .ico, .gif, .mov, .mp4, .mp3, .avi, .wmw, .veg, .arw, .cr2, .crw, .dcr, .dng, .fpx, .mrw, .nef, .org, .pcd, .ptx, .raf, .raw, .rw2, .asp, .aspx, .cer, .cfm, .csr, .css, .htm, .html, .js, .jsp, .php, .rss, .xhtml, .7z, .7zip, .cbr, .deb, .gz, .pkg, .rar, .rpm, .sitx, .tar.gz, .zip, .zipx, .gzip, .tar, .c, .cc, .cxx, .class, .cpp, .cs, .dtd, .fla, .h, .hpp, .java, .lua, .m, .pl, .py, .sh, .sln, .swift, .vb, .vcxproj, .xcodeproj, .csproj, .resx, .config, .prproj, .asm, .inc, .jad, .json, .rc, .scpt, .src, .as, .mx, .au3, .bash, .sh, .bsh, .csh, .lex, .litcofee, .hxx, .d, .shtml, .xhtm, .xht, .hta, .ini, .reg, .jss, .jsm, .jsx, .ts, .tsx, .kix, .pas, .pp, .p, .inc, .lpr, .pm, .pmx, .php3, .php4, .php5, .phps, .phpt, .phtml, .ps, .ps1, .psm1, .pyw, .pyc, .r, .s, .splus, .rb, .rbw, .bat, .vbs, .cmd, .db, .sqlite, .sqlite3, .sql, .bookmarks, .index

Во время процесса шифрования вымогатель устанавливает в качестве обоев рабочего стола Windows файл %AppData%\Microsoft\TrueCrypter\background.jpg и удаляет теневые копии файлов и точки восстановления системы.

И последнее, вымогатель сохраняет информацию о своей конфигурации в файл %AppData%\Microsoft\TrueCrypter\TrueCrypter.xml

Информация о проделанной работе по шифрованию файлов отправляется на C&C-сервер.

Файлы, связанные с TrueCrypter:

Код:

%AppData%\Microsoft\TrueCrypter\

%AppData%\Microsoft\TrueCrypter\background.jpg

%AppData%\Microsoft\TrueCrypter\Encrypted.dat

%AppData%\Microsoft\TrueCrypter\TrueCrypter.exe

%AppData%\Microsoft\TrueCrypter\TrueCrypter.xmlЗаписи реестра, связанные с TrueCrypter:

Код:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\TrueCrypter %AppData%\Microsoft\TrueCrypter\TrueCrypter.exeПример детекта на VirusTotal от 2 мая 2016:

https://www.virustotal.com/ru/file/...7e2ad2a55e9ea64d4ef24593cf44622621a/analysis/