Приложение

Как установить приложение на iOS

Смотрите видео ниже, чтобы узнать, как установить наш сайт в качестве веб-приложения на домашнем экране.

Примечание: Эта возможность может быть недоступна в некоторых браузерах.

- Форумы

- Информационная безопасность

- Антивирусное ПО и все с ним связанное

- Прочие инструменты защиты и лечения компьютера

- Антируткиты (архив)

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Тестирование Vba32 AntiRootkit 3.12.*.* beta

- Автор темы sergey ulasen

- Дата начала

-

- Теги

- антируткиты

Переводчик Google

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Имхо поддержка fat32 для арка - сейчас это как поддержка win2000. Да, случаи бывают - но редко.

Да, это становится потихонечку анахронизмом. Но будем поддерживать столько, сколько будет получаться это делать.

FAT32 часто встречается на флешках. А необходимость запустить антируткит с флешки - задача частая.

З.Ы. Поддержка прямого чтения FAT32 на флешках стало одной из определяющих причин, позволившей в свое время обнаружить Stuxnet.

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Тогда добавляйте eFAT, FAT24 и FAT16У меня на флешках и такое есть.

FAT16 поддерживается

Добавлено через 1 час 17 минут 9 секунд

Тогда добавляйте eFAT, FAT24 и FAT16У меня на флешках и такое есть.

FAT24 или FAT28 ?

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Когда планируется к выпуску следующий билд?

Сейчас основная загвоздка в том, что мы пытаемся исправить зависания, которые иногда возникают в работе окна Process Manager. Как только эта проблема решится, сразу выпустим новый билд.

- Сообщения

- 27,485

- Решения

- 30

- Реакции

- 14,452

Понятно, у меня не зависало... подвисания были (при запуске и выключении) + долгая проверка по базе безопасных.Сейчас основная загвоздка в том, что мы пытаемся исправить зависания, которые иногда возникают в работе окна Process Manager.

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Hiya!

C сегодняшнего дня на наших серверах доступна следующая версия программы Vba32 AntiRootkit 3.12.5.3 beta build 222:

http://anti-virus.by/en/beta.shtml

Итак, по порядку об изменениях.

+ Вывод информации о драйверах-минифильтрах файловой системы (FileSystem Minifilters)

Добавилось дополнительное окно (и пункт в логе соответственно) FileSystem Minifilters, в котором можно посмотреть список драйверов минифильтров файловой системы.

+ Операции над минифильтрами файловой системы (Unload, Unregister)

Минифильтр можно выгрузить двумя способами: Unload и Unregister. Результат обоих функций должен быть одинаков, только алгоритмы разные. И Unregister менее безопасный в плане попадания на BSOD.

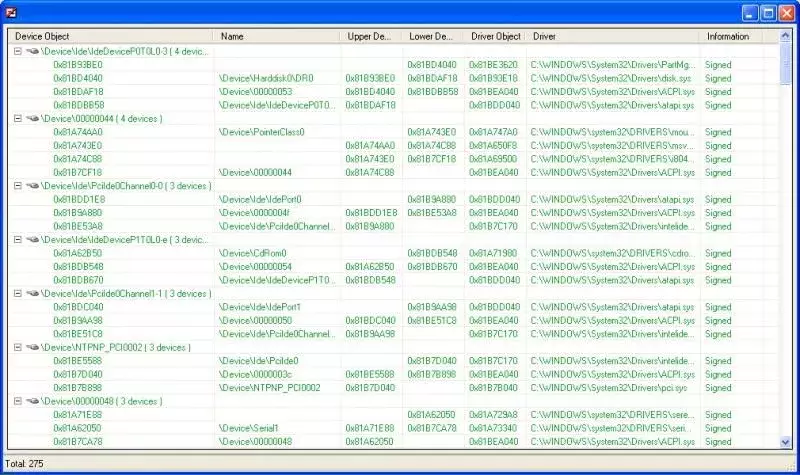

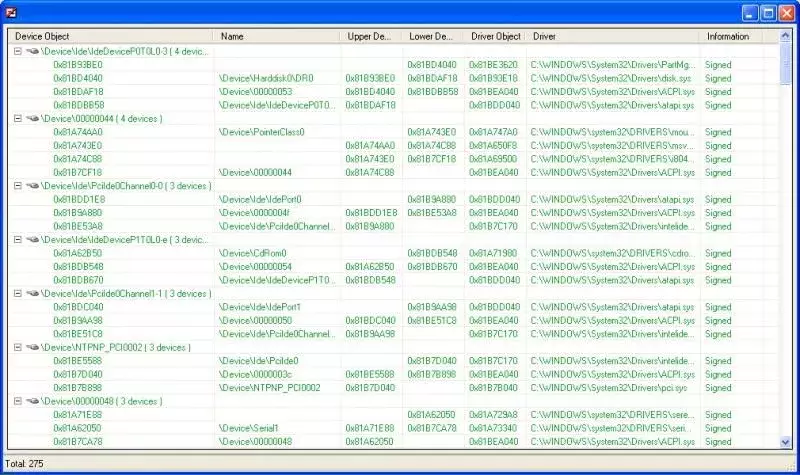

+ Вывод информации о стеке устройств ядра (Kernel Device Stack)

Добавилось еще одно окно Kernel Device Stack (и пункт лога), которое отображает стеки устройств ядра. Благодаря этому можно проанализировать в какой из стеков встраивается вредонос и предположить для чего он это делает.

К примеру, вирус встраивается в стек файловой системы - возможно сокрытие данных на диске и т.д.

Пока никаких действий над объектами в стеках не реализовано, но запланировано на будущее.

+ Добавлен просмотр и возможность удаления нотификаторов типа FsRtlRegisterFileSystemFilterCallbacks

Еще один тип нотификаторов.

+ Поиск перехватов DriverInit, DriverStartIo, DriverUnload

Еще один тип аномалий, который позволит детектировать некоторые модификации TDL.

+ Поиск и восстановление перехватов функций объектов (ObjectTypes)

+ Детектирование подмены типа объекта для драйверов и девайсов (ObjectType hijack)

Пока еще не сильно распространенный тип перехватов (в виду его сложности), но, тем не менее, его уже во всю стали использовать не только руткиты, но и защитный софт.

+ Операция закрытия открытого дескриптора (Close Handle)

Особенно полезная функция, которая позволяет закрывать открытые дескрипторы в процессах.

Те, кто плотно работал с антируткитом, сталкивались с тем, что функционал Delete File не всегда может справиться со своими обязанностями. Из-за этого зачастую приходиться прибегать к функционалу Wipe File, что менее удобно из-за необходимости перезагрузки. Все это связано с тем, что Delete File не пытается закрывать открытые дескрипторы на указанный файл перед удалением.

Так вот, сейчас это можно сделать вручную, поискав этот дескриптор в соответствующем списке. А в будущем мы реализуем и автоматическое их закрытие.

+ Вывод статуса Terminating при закрытии окна Process Manager

Закрытие этого окна теперь выглядит чуть более наглядно.

* Исправлена ошибка с неработающими чекбоксами в FireFox

Приносим извинения всем пользователся FF, которых мы на целых полтора месяца оставили без поддержки

* Перенесен фокус на кнопку "НЕТ" при выборе режима загрузки с/без выделенного рабочего стола

В связи с имеющимися проблемами при работе с выделеннго рабочего стола этот режим было решено не делать умолчательным. В будущем, конечно, проблема будет решаться более радикальным способом.

* Исправлен вылет на заражённых Trojan.Win32.VBKrypt системах

* Улучшена стабильность работы программы

Очень большое внимание было уделено стабильности работы программы. Мы попытались исправить большинство известных нам ошибок, которые приводили в синим экранам или зависаниям приложения.

* Доработан файл помощи на русском языке

Как видите, данной бетой мы попытались решить следущее:

1) закрыть те проблемы, на которые нарвались пользователи после выхода 3.12.5.2, - это в первую очередь стабильность работы;

2) добавить функционал, который будет полезен при поиске вредоносных программ и их лечении, - это анализ стека устройств; дополнительные нотификаторы; перехваты ObjectTypes и DriverInit, DriverStartIo, DriverUnload; закрытие открытых дескрипторов;

3) ну и добавили немного более таких академических вещей, которые интересны только узким специалистам, - анализ минифильтров файловой системы.

Пользуйтесь! Если есть проблемы со стабильностью - жалуйтесь! А если есть что предложить - высказывайтесь!

Напоминаю мыло, по которому можно с нами связаться - arkit@anti-virus.by.

З.Ы. Спасибо всем, кто присылал сообщения о найденных проблемах, и отдельное спасибо K_Mikhail.

C сегодняшнего дня на наших серверах доступна следующая версия программы Vba32 AntiRootkit 3.12.5.3 beta build 222:

http://anti-virus.by/en/beta.shtml

Итак, по порядку об изменениях.

+ Вывод информации о драйверах-минифильтрах файловой системы (FileSystem Minifilters)

Добавилось дополнительное окно (и пункт в логе соответственно) FileSystem Minifilters, в котором можно посмотреть список драйверов минифильтров файловой системы.

+ Операции над минифильтрами файловой системы (Unload, Unregister)

Минифильтр можно выгрузить двумя способами: Unload и Unregister. Результат обоих функций должен быть одинаков, только алгоритмы разные. И Unregister менее безопасный в плане попадания на BSOD.

+ Вывод информации о стеке устройств ядра (Kernel Device Stack)

Добавилось еще одно окно Kernel Device Stack (и пункт лога), которое отображает стеки устройств ядра. Благодаря этому можно проанализировать в какой из стеков встраивается вредонос и предположить для чего он это делает.

К примеру, вирус встраивается в стек файловой системы - возможно сокрытие данных на диске и т.д.

Пока никаких действий над объектами в стеках не реализовано, но запланировано на будущее.

+ Добавлен просмотр и возможность удаления нотификаторов типа FsRtlRegisterFileSystemFilterCallbacks

Еще один тип нотификаторов.

+ Поиск перехватов DriverInit, DriverStartIo, DriverUnload

Еще один тип аномалий, который позволит детектировать некоторые модификации TDL.

+ Поиск и восстановление перехватов функций объектов (ObjectTypes)

+ Детектирование подмены типа объекта для драйверов и девайсов (ObjectType hijack)

Пока еще не сильно распространенный тип перехватов (в виду его сложности), но, тем не менее, его уже во всю стали использовать не только руткиты, но и защитный софт.

+ Операция закрытия открытого дескриптора (Close Handle)

Особенно полезная функция, которая позволяет закрывать открытые дескрипторы в процессах.

Те, кто плотно работал с антируткитом, сталкивались с тем, что функционал Delete File не всегда может справиться со своими обязанностями. Из-за этого зачастую приходиться прибегать к функционалу Wipe File, что менее удобно из-за необходимости перезагрузки. Все это связано с тем, что Delete File не пытается закрывать открытые дескрипторы на указанный файл перед удалением.

Так вот, сейчас это можно сделать вручную, поискав этот дескриптор в соответствующем списке. А в будущем мы реализуем и автоматическое их закрытие.

+ Вывод статуса Terminating при закрытии окна Process Manager

Закрытие этого окна теперь выглядит чуть более наглядно.

* Исправлена ошибка с неработающими чекбоксами в FireFox

Приносим извинения всем пользователся FF, которых мы на целых полтора месяца оставили без поддержки

* Перенесен фокус на кнопку "НЕТ" при выборе режима загрузки с/без выделенного рабочего стола

В связи с имеющимися проблемами при работе с выделеннго рабочего стола этот режим было решено не делать умолчательным. В будущем, конечно, проблема будет решаться более радикальным способом.

* Исправлен вылет на заражённых Trojan.Win32.VBKrypt системах

* Улучшена стабильность работы программы

Очень большое внимание было уделено стабильности работы программы. Мы попытались исправить большинство известных нам ошибок, которые приводили в синим экранам или зависаниям приложения.

* Доработан файл помощи на русском языке

Как видите, данной бетой мы попытались решить следущее:

1) закрыть те проблемы, на которые нарвались пользователи после выхода 3.12.5.2, - это в первую очередь стабильность работы;

2) добавить функционал, который будет полезен при поиске вредоносных программ и их лечении, - это анализ стека устройств; дополнительные нотификаторы; перехваты ObjectTypes и DriverInit, DriverStartIo, DriverUnload; закрытие открытых дескрипторов;

3) ну и добавили немного более таких академических вещей, которые интересны только узким специалистам, - анализ минифильтров файловой системы.

Пользуйтесь! Если есть проблемы со стабильностью - жалуйтесь! А если есть что предложить - высказывайтесь!

Напоминаю мыло, по которому можно с нами связаться - arkit@anti-virus.by.

З.Ы. Спасибо всем, кто присылал сообщения о найденных проблемах, и отдельное спасибо K_Mikhail.

- Сообщения

- 27,485

- Решения

- 30

- Реакции

- 14,452

Может кто поделится FR, чтоб по два раза не предлагатьТакой FR в уже с списке задач на реализацию имеется

Добавлено через 31 минуту 38 секунд

В IE 9 "волшебные галочки" не работают

Код:

Don't display trusted items

Don't display user-mode images

Don't display unloaded modulesUPD: моя ошибка. Не разрешил выполнение activeX.

Добавлено через 12 минут 13 секунд

Когда разворачиваю информацию о файле можно сделать так, что информацию получу в той же ячейке, а не буду переброшен в верхнюю часть лога?

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Когда разворачиваю информацию о файле можно сделать так, что информацию получу в той же ячейке, а не буду переброшен в верхнюю часть лога?

Да, есть такая проблема. Причем она общая и для окон типа Kernel Hooks, в которых отображаются перехваты. Там тоже не отображается информация с файловой системы. Соответственно потом приходится искать этот файл в списке загруженных модулей, чтобы узнать о нем более подробную информацию. Ну или идти по ссылке в логе. Это неудобно, согласен.

sergey ulasen, как насчет удаления файла драйвера если работает служба, нужно ли останавливать? нужно ли ее отдельно удалять? (забыл как то..с тех пор и не пользовался..)

В большинстве случаев (если это не сложный случай заражения) драйвер преспокойно удаляется без остановки службы. Но в любом случае, после удаления файла подчищать концы в реестре за ним нужно вручную.

И поиск скрытых веток реестра еще не реализован вообще.

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

В связи с тем, что наш сайт временно недоступен, залил антируткит на файлообменник:

http://rapidshare.com/files/2024521796/vba32arkit_beta.zip .

sha1: ca68dbcf75b3197dab405dd7ce3c2ecfcc10159c

md5: 9d337f77179b422ba0b376870299d014

http://rapidshare.com/files/2024521796/vba32arkit_beta.zip .

sha1: ca68dbcf75b3197dab405dd7ce3c2ecfcc10159c

md5: 9d337f77179b422ba0b376870299d014

- Сообщения

- 27,485

- Решения

- 30

- Реакции

- 14,452

Если есть проблемы могу залить на файлообменник форума.

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Сергей, там вроде как только ридми и хелп - не вижу самого антируткита.

Все есть, только что проверил.

akoK написал(а):Если есть проблемы могу залить на файлообменник форума.

Хорошо, давай зальем. Только надо будет его там обновлять после каждого перевыпуска.

Спасибо.

- Сообщения

- 27,485

- Решения

- 30

- Реакции

- 14,452

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Dmitry Varshavsky

VirusBlokAda

- Сообщения

- 14

- Реакции

- 28

Здравствуйте!

Представляю вашему вниманию новую версию Vba32 AntiRootkit 3.12.5.4 beta build 293 !

Ссылки для скачивания прежние:

http://anti-virus.by/en/beta.shtml

ftp://anti-virus.by/beta/vba32arkit_beta.7z

ftp://anti-virus.by/beta/vba32arkit_beta.zip

Что нового:

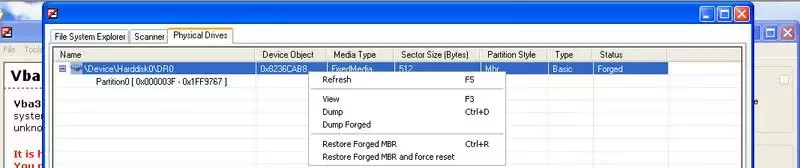

+ Работа с дисковыми томами на низком уровне. Поддержка MBR и GPT разметки. Поддержка динамических томов

Microsoft/Veritas ( Simple, Spanned, Striped, Mirrored и Raid-5 )

Динамические тома Microsoft/Veritas на самом деле встречаются довольно редко, но их поддержка была важным шагом в развитии библиотеки прямого чтения нашего продукта. Насколько я знаю, на сегодняшний день только наш антируткит реализовывает данный функционал.

+ Анализ загрузочных секторов физических дисков. Детект, просмотр, дамп и восстановление нестандартных и

подменённых загрузчиков. Сохранение в логе дампа загрузочных секторов основного жёсткого

диска

Эта фича будет намного более интересна общественности. Позволяет детектить и обезвреживать большинство буткитов, таких как TDL4/Sinowal/Alipop/Rmnet и т.п. Тут следует отметить, что данную бету мы выпускаем с немного "устаревшим" кодом, который использовался ещё для выявления TDL3, поэтому на некоторых системах, возможно, будет отсутствовать детект. Количество таких систем минимально относительно общего числа ( как показало наше внутреннее тестирование ), однако оно не нулевое. Кроме того, мы планируем в скором времени выпустить следующую бету с нативной поддержкой IDE/AHCI котроллеров.

+ Поиск и восстановление аномальных записей в таблице GDT

Относительно редкая аномалия. Используется в основном для исполнения привелигированных инструкций в R3.

+ Увеличено количество проверяемых мест автозагрузки

(LSA Providers, SubSystems\Windows и др.)

Это уже стало традицией. С каждым новым билдом увеличивается количество проверяемых мест автозагрузки.

* Улучшен механизм поиска и восстановления перехватов IDT и SysEnter

К сожалению, подовляющее большинство антируткитов не берут в расчёт значение селектора GDT ( считают смещение нулевым ) и региста IA32_SYSENTER_CS для рассчёта реального адреса обработчика IDT/SysEnter. До текущего билда, признаюсь, и мы этим грешили. Исправляемся

* Безопасное закрытие защищёщнных хэндлов ( CloseHandle )

Серьёзная недоработка. Исправили.

* Вывод информации о правилах стандартного файервола OS Windows

* Улучшена стабильность работы программы

* Доработан файл помощи на русском языке

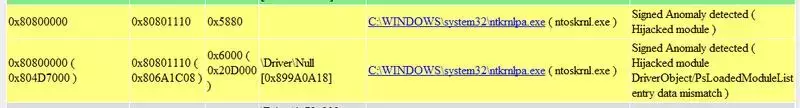

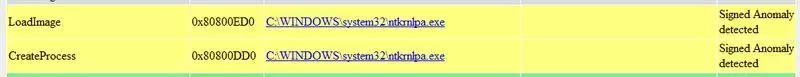

Постараюсь сразу ответить на возможные вопросы по поводу последних веяний, типа ddox. Текущий функционал не позволяет детектировать данный зловред напрямую. Однако он хорошо идентифицируется по создаваемым аномалиям ( см. аттач ). Кроме того, теперь в файле отчёта содержится дамп загрузочных секторов основного жестого диска, в который попадает код вредоносного драйвера, что также может помочь идентифицировать данный здовред. В будущих версиях, возможно, добавим сигнатурный детект/эвристику и в антируткит.

И как всегда, с радостью ждём ваших замечаний/предложений/дампов. Пишите на форуме и на наш почтовый ящик - arkit@anti-virus.by

Представляю вашему вниманию новую версию Vba32 AntiRootkit 3.12.5.4 beta build 293 !

Ссылки для скачивания прежние:

http://anti-virus.by/en/beta.shtml

ftp://anti-virus.by/beta/vba32arkit_beta.7z

ftp://anti-virus.by/beta/vba32arkit_beta.zip

Что нового:

+ Работа с дисковыми томами на низком уровне. Поддержка MBR и GPT разметки. Поддержка динамических томов

Microsoft/Veritas ( Simple, Spanned, Striped, Mirrored и Raid-5 )

Динамические тома Microsoft/Veritas на самом деле встречаются довольно редко, но их поддержка была важным шагом в развитии библиотеки прямого чтения нашего продукта. Насколько я знаю, на сегодняшний день только наш антируткит реализовывает данный функционал.

+ Анализ загрузочных секторов физических дисков. Детект, просмотр, дамп и восстановление нестандартных и

подменённых загрузчиков. Сохранение в логе дампа загрузочных секторов основного жёсткого

диска

Эта фича будет намного более интересна общественности. Позволяет детектить и обезвреживать большинство буткитов, таких как TDL4/Sinowal/Alipop/Rmnet и т.п. Тут следует отметить, что данную бету мы выпускаем с немного "устаревшим" кодом, который использовался ещё для выявления TDL3, поэтому на некоторых системах, возможно, будет отсутствовать детект. Количество таких систем минимально относительно общего числа ( как показало наше внутреннее тестирование ), однако оно не нулевое. Кроме того, мы планируем в скором времени выпустить следующую бету с нативной поддержкой IDE/AHCI котроллеров.

+ Поиск и восстановление аномальных записей в таблице GDT

Относительно редкая аномалия. Используется в основном для исполнения привелигированных инструкций в R3.

+ Увеличено количество проверяемых мест автозагрузки

(LSA Providers, SubSystems\Windows и др.)

Это уже стало традицией. С каждым новым билдом увеличивается количество проверяемых мест автозагрузки.

* Улучшен механизм поиска и восстановления перехватов IDT и SysEnter

К сожалению, подовляющее большинство антируткитов не берут в расчёт значение селектора GDT ( считают смещение нулевым ) и региста IA32_SYSENTER_CS для рассчёта реального адреса обработчика IDT/SysEnter. До текущего билда, признаюсь, и мы этим грешили. Исправляемся

* Безопасное закрытие защищёщнных хэндлов ( CloseHandle )

Серьёзная недоработка. Исправили.

* Вывод информации о правилах стандартного файервола OS Windows

* Улучшена стабильность работы программы

* Доработан файл помощи на русском языке

Постараюсь сразу ответить на возможные вопросы по поводу последних веяний, типа ddox. Текущий функционал не позволяет детектировать данный зловред напрямую. Однако он хорошо идентифицируется по создаваемым аномалиям ( см. аттач ). Кроме того, теперь в файле отчёта содержится дамп загрузочных секторов основного жестого диска, в который попадает код вредоносного драйвера, что также может помочь идентифицировать данный здовред. В будущих версиях, возможно, добавим сигнатурный детект/эвристику и в антируткит.

И как всегда, с радостью ждём ваших замечаний/предложений/дампов. Пишите на форуме и на наш почтовый ящик - arkit@anti-virus.by

Вложения

sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

И как всегда большое спасибо нашим бета-тестерам - K_Mikhail на этом форуме.

Dmitry Varshavsky - наш технический специалист, который на протяжении последних нескольких лет работает над разработкой антируткита. Теперь он будет более активно участвовать в развитии бета-тестирования продукта. Прошу любить и жаловать.

Dmitry Varshavsky - наш технический специалист, который на протяжении последних нескольких лет работает над разработкой антируткита. Теперь он будет более активно участвовать в развитии бета-тестирования продукта. Прошу любить и жаловать.

Похожие темы

- Ответы

- 0

- Просмотры

- 6K

- Ответы

- 18

- Просмотры

- 6K

Поделиться: