Приложение

Как установить приложение на iOS

Смотрите видео ниже, чтобы узнать, как установить наш сайт в качестве веб-приложения на домашнем экране.

Примечание: Эта возможность может быть недоступна в некоторых браузерах.

-

Внимание. Восстановление баз 1С7, 1C8 и Mssql после атаки шифровальщика, подробности и отзывы читайте в профильной теме.

Внимание. Восстановление архивов RAR и ZIP, образов Acronis и виртуальных машин, баз почтовых программ после атаки шифровальщика, подробности и отзывы читайте в профильной теме.

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Решена без расшифровки Вирус @Fileraptor [Raptorfiles@yahooweb.co].[C5A019F3-6CAF97D4]

- Автор темы RSSR_ProJect

- Дата начала

-

- Теги

- crylock 2.0.0.0

Переводчик Google

- Статус

- В этой теме нельзя размещать новые ответы.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

123123

- Сообщения

- 17,793

- Решения

- 5

- Реакции

- 3,907

Спасибо!

Файл C:\Users\Бухгалтер\Documents\Registry.exe и был сам шифратор.

Проверьте уязвимые места системы:

Выполните скрипт в AVZ при наличии доступа в интернет:

После его работы, если будут найдены уязвимости, в блокноте откроется файл avz_log.txt со ссылками на обновления системы и критичных к безопасности программ, которые нужно загрузить и установить.

В первую очередь это относится к браузерам, Java, Adobe Acrobat/Reader.

Пройдитесь по ссылкам из файла avz_log.txt и установите все рекомендуемые обновления (если таковые будут).

Перезагрузите компьютер.

Снова выполните этот скрипт и убедитесь, что уязвимости устранены.

Файл C:\Users\Бухгалтер\Documents\Registry.exe и был сам шифратор.

Проверьте уязвимые места системы:

Выполните скрипт в AVZ при наличии доступа в интернет:

Код:

var

LogPath : string;

ScriptPath : string;

begin

LogPath := GetAVZDirectory + 'log\avz_log.txt';

if FileExists(LogPath) Then DeleteFile(LogPath);

ScriptPath := GetAVZDirectory +'ScanVuln.txt';

if DownloadFile('https://www.df.ru/~kad/ScanVuln.txt', ScriptPath, 1) then ExecuteScript(ScriptPath) else

begin

if DownloadFile('https://www.df.ru/~kad/ScanVuln.txt', ScriptPath, 0) then ExecuteScript(ScriptPath)

else begin

ShowMessage('Невозможно загрузить скрипт AVZ для обнаружения наиболее часто используемых уязвимостей!');

exit;

end;

end;

if FileExists(LogPath) Then ExecuteFile('notepad.exe', LogPath, 1, 0, false)

end.После его работы, если будут найдены уязвимости, в блокноте откроется файл avz_log.txt со ссылками на обновления системы и критичных к безопасности программ, которые нужно загрузить и установить.

В первую очередь это относится к браузерам, Java, Adobe Acrobat/Reader.

Пройдитесь по ссылкам из файла avz_log.txt и установите все рекомендуемые обновления (если таковые будут).

Перезагрузите компьютер.

Снова выполните этот скрипт и убедитесь, что уязвимости устранены.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

Большое вам спасибо! Скрипт не нашел уязвимостей.Спасибо!

Файл C:\Users\Бухгалтер\Documents\Registry.exe и был сам шифратор.

Проверьте уязвимые места системы:

Выполните скрипт в AVZ при наличии доступа в интернет:

Код:var LogPath : string; ScriptPath : string; begin LogPath := GetAVZDirectory + 'log\avz_log.txt'; if FileExists(LogPath) Then DeleteFile(LogPath); ScriptPath := GetAVZDirectory +'ScanVuln.txt'; if DownloadFile('https://www.df.ru/~kad/ScanVuln.txt', ScriptPath, 1) then ExecuteScript(ScriptPath) else begin if DownloadFile('https://www.df.ru/~kad/ScanVuln.txt', ScriptPath, 0) then ExecuteScript(ScriptPath) else begin ShowMessage('Невозможно загрузить скрипт AVZ для обнаружения наиболее часто используемых уязвимостей!'); exit; end; end; if FileExists(LogPath) Then ExecuteFile('notepad.exe', LogPath, 1, 0, false) end.

После его работы, если будут найдены уязвимости, в блокноте откроется файл avz_log.txt со ссылками на обновления системы и критичных к безопасности программ, которые нужно загрузить и установить.

В первую очередь это относится к браузерам, Java, Adobe Acrobat/Reader.

Пройдитесь по ссылкам из файла avz_log.txt и установите все рекомендуемые обновления (если таковые будут).

Перезагрузите компьютер.

Снова выполните этот скрипт и убедитесь, что уязвимости устранены.

Здравствуйте. Они походу успели еще все пароли пользователей поменять, не знаете что можно сделать ?Вложения с карантином я убрал из сообщений.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

Не успел, потому как ждал что компания которая обслуживает 1с перенесет базуПосле подобного заражения все пароли учётных записей, а также на подключение по RDP так или иначе следует сменить.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

Добрый день, могите еще раз вылечить, все пароли поменял, по второму кругу все заархивировали

- Сообщения

- 17,793

- Решения

- 5

- Реакции

- 3,907

Что ж вы так...

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с вашей операционной системой. Если вы не уверены, какая версия подойдет для вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на вашей системе.

Когда программа запустится, нажмите Да для соглашения с предупреждением.

Нажмите кнопку Сканировать (Scan).

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с вашей операционной системой. Если вы не уверены, какая версия подойдет для вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на вашей системе.

Когда программа запустится, нажмите Да для соглашения с предупреждением.

Нажмите кнопку Сканировать (Scan).

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

Zip это пример файлов и сообщение

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

С этим шифратором сможете помочь ?Что ж вы так...

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с вашей операционной системой. Если вы не уверены, какая версия подойдет для вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на вашей системе.

Когда программа запустится, нажмите Да для соглашения с предупреждением.

Нажмите кнопку Сканировать (Scan).

После окончания сканирования будут созданы отчеты FRST.txt и Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

- Сообщения

- 17,793

- Решения

- 5

- Реакции

- 3,907

Увы, это Loki Loker, для него вообще нет расшифровки.

Подробнее читайте в этом руководстве.

Ещё раз смените пароль на учётную запись администратора. Ограничьте количество неправильных вводов пароля до 3-5.

- Отключите до перезагрузки антивирус.

- Выделите следующий код:

Код:Start:: HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiSpyware] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiVirus] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticecaption] Encrypted by Loki locker HKLM\...\Policies\system: [legalnoticetext] All your files have been encrypted due to a security problem with your computer If you want to restore them, write us to the e-mail: rdpmanager@onionmail.org Write this ID in the title of your message: EEF8E7E4 In case of no answer in 24 hours write us to this e-mail: rdpmanager@airmail.cc HKU\S-1-5-21-3365961051-4004144061-1133008489-500\...\Run: [Web Companion] => C:\Program Files (x86)\Lavasoft\Web Companion\Application\WebCompanion.exe --minimize (Нет файла) HKU\S-1-5-21-3365961051-4004144061-1133008489-500\...\Policies\system: [DisableTaskMgr] 1 IFEO\magnify.exe: [Debugger] C:\windows\system32\cmd.exe IFEO\mpcmdrun.exe: [Debugger] C:\Windows\System32\systray.exe IFEO\sethc.exe: [Debugger] C:\windows\system32\cmd.exe Startup: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\winlogon.exe [2022-07-09] (Microsoft) [Файл не подписан] <==== ВНИМАНИЕ Startup: C:\Users\Администратор.WIN-5FR547PG0DQ\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\winlogon.exe [2022-07-09] (Microsoft) [Файл не подписан] <==== ВНИМАНИЕ Startup: C:\Users\Администратор.WIN-5FR547PG0DQ\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\wvtymcow.bat [2022-10-10] () [Файл не подписан] GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Mozilla\Firefox: Ограничение <==== ВНИМАНИЕ Task: {D9777D07-B10D-4F7A-93A8-A7E508792347} - System32\Tasks\Loki => C:\Windows\system32\config\systemprofile\AppData\Roaming\winlogon.exe (Нет файла) <==== ВНИМАНИЕ 2022-10-10 15:26 - 2022-10-10 15:26 - 000000329 _____ C:\Users\Restore-My-Files.txt 2022-10-10 15:25 - 2022-10-10 15:25 - 000006572 _____ C:\Windows\SysWOW64\info.hta 2022-10-10 15:14 - 2022-10-10 15:21 - 000636672 ___SH C:\ProgramData\winlogon.exe 2022-10-10 15:14 - 2022-10-10 15:20 - 000029440 ___SH C:\ProgramData\[rdpmanager@onionmail.org][EEF8E7E4]2kh21oik.exe.Loki 2022-10-10 15:14 - 2022-10-10 15:20 - 000029440 ___SH C:\ProgramData\[rdpmanager@onionmail.org][EEF8E7E4]2b1ff2ge.exe.Loki 2022-10-10 15:14 - 2022-10-10 15:14 - 000000109 _____ C:\Windows\SysWOW64\wvtymcow.bat 2022-10-10 15:14 - 2022-07-09 09:36 - 000636416 ___SH (Microsoft) C:\Windows\SysWOW64\winlogon.exe 2022-10-08 04:11 - 2022-10-10 15:25 - 000006572 _____ C:\info.hta 2022-10-08 03:57 - 2022-10-08 03:57 - 000000328 _____ C:\ProgramData\Restore-My-Files.txt 2022-10-08 03:33 - 2022-10-08 03:33 - 000000328 _____ C:\Program Files (x86)\Restore-My-Files.txt 2022-10-08 03:26 - 2022-10-08 03:26 - 000000328 _____ C:\Program Files\Restore-My-Files.txt 2022-10-08 03:19 - 2022-10-08 03:19 - 000000328 _____ C:\Users\Администратор.WIN-5FR547PG0DQ\Restore-My-Files.txt 2022-10-08 03:18 - 2022-10-08 03:18 - 000000328 _____ C:\Users\Администратор.WIN-5FR547PG0DQ\Downloads\Restore-My-Files.txt 2022-10-08 03:18 - 2022-10-08 03:18 - 000000328 _____ C:\Users\Администратор.WIN-5FR547PG0DQ\Documents\Restore-My-Files.txt 2022-10-08 03:15 - 2022-10-08 03:15 - 000000328 _____ C:\Users\Администратор.WIN-5FR547PG0DQ\Desktop\Restore-My-Files.txt 2022-10-08 03:15 - 2022-10-08 03:15 - 000000328 _____ C:\Users\Public\Restore-My-Files.txt 2022-10-08 03:15 - 2022-10-08 03:15 - 000000328 _____ C:\Users\Public\Downloads\Restore-My-Files.txt 2022-10-08 03:15 - 2022-10-08 03:15 - 000000328 _____ C:\Users\Public\Documents\Restore-My-Files.txt 2022-10-08 03:15 - 2022-10-08 03:15 - 000000328 _____ C:\Users\Public\Desktop\Restore-My-Files.txt 2022-10-08 03:15 - 2022-10-08 03:15 - 000000328 _____ C:\Restore-My-Files.txt 2022-10-08 03:14 - 2022-10-10 15:18 - 000006573 _____ C:\ProgramData\info.Loki 2022-10-08 03:14 - 2022-10-10 15:16 - 000003238 _____ C:\Windows\system32\Tasks\Loki 2022-10-08 03:14 - 2022-10-08 04:01 - 000636672 ___SH C:\ProgramData\[rdpmanager@onionmail.org][EEF8E7E4]winlogon.exe.Loki 2022-10-08 03:14 - 2022-10-08 03:57 - 000029440 ___SH C:\ProgramData\[rdpmanager@onionmail.org][EEF8E7E4]5quc0gbc.exe.Loki 2022-10-08 03:14 - 2022-07-22 23:37 - 000000012 _____ C:\ProgramData\config.Loki 2022-10-08 03:14 - 2022-07-09 09:36 - 000636416 ___SH (Microsoft) C:\Windows\winlogon.exe 2022-10-08 03:14 - 2022-07-09 09:36 - 000636416 ___SH (Microsoft) C:\Users\Администратор.WIN-5FR547PG0DQ\AppData\Roaming\winlogon.exe IE trusted site: HKU\.DEFAULT\...\webcompanion.com -> hxxp://webcompanion.com End:: - Скопируйте выделенный текст (правой кнопкой - Копировать).

- Запустите FRST (FRST64) от имени администратора.

- Нажмите Исправить (Fix) один раз (!) и подождите. Программа создаст лог-файл (Fixlog.txt). Прикрепите его к своему следующему сообщению.

Подробнее читайте в этом руководстве.

Ещё раз смените пароль на учётную запись администратора. Ограничьте количество неправильных вводов пароля до 3-5.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

- Сообщения

- 17,793

- Решения

- 5

- Реакции

- 3,907

Изменён системный файл sethc.exe что и было причиной очередного взлома. Причём, большая вероятность того, что это было сделано локально.

Востановить файл попробуйте с помощью команды

Можно также попробовать воспользоваться этим скриптом.

Либо файл можно заменить на такой же с другой, здоровой системы.

Востановить файл попробуйте с помощью команды

Только я не уверен сработает ли на серверной системе.sfc /scannow

Можно также попробовать воспользоваться этим скриптом.

Либо файл можно заменить на такой же с другой, здоровой системы.

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

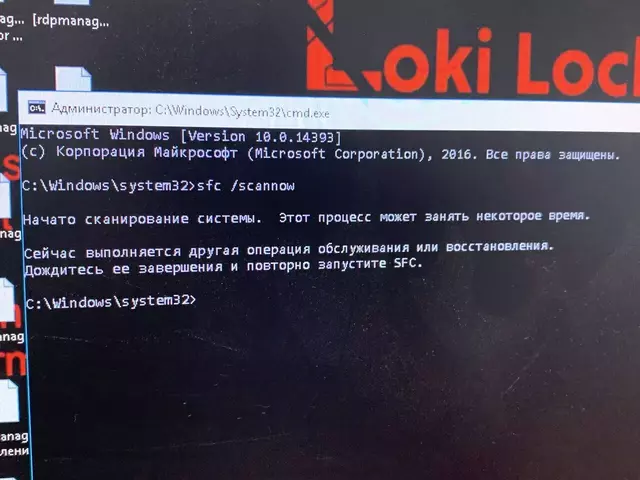

пишет этоИзменён системный файл sethc.exe что и было причиной очередного взлома. Причём, большая вероятность того, что это было сделано локально.

Востановить файл попробуйте с помощью команды

Только я не уверен сработает ли на серверной системе.

Можно также попробовать воспользоваться этим скриптом.

Либо файл можно заменить на такой же с другой, здоровой системы.

Вложения

RSSR_ProJect

Новый пользователь

- Сообщения

- 22

- Реакции

- 0

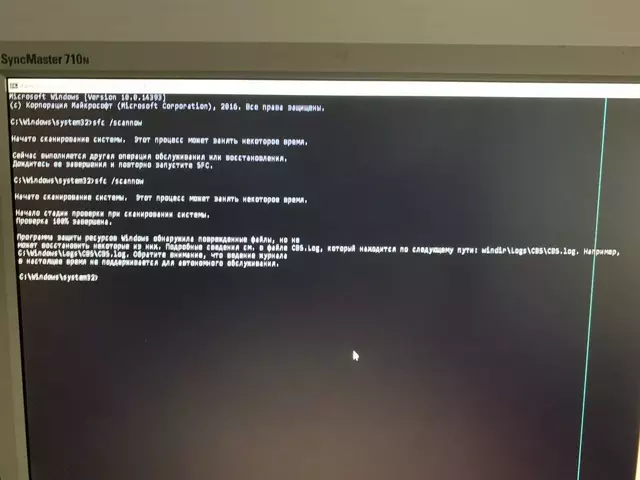

Вот ещеИзменён системный файл sethc.exe что и было причиной очередного взлома. Причём, большая вероятность того, что это было сделано локально.

Востановить файл попробуйте с помощью команды

Только я не уверен сработает ли на серверной системе.

Можно также попробовать воспользоваться этим скриптом.

Либо файл можно заменить на такой же с другой, здоровой системы.

Вложения

- Статус

- В этой теме нельзя размещать новые ответы.

Поделиться: