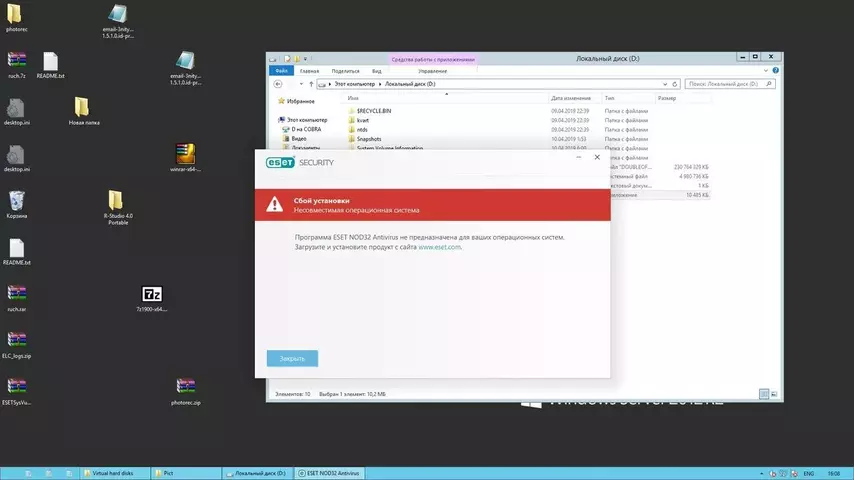

Всем доброго времени суток. Сегодня ночью подключившись к серверу компании по RDP, обнаружил что данные на нем зашифрованы, и все файлы имеют формат email-3nity@tuta.io.ver-CL 1.5.1.0.id-proc.fname-Этот компьютер.lnk.doubleoffset Подскажите и помогите плиз расшифровать данные.

Я подключился к серверу в 2 часа ночи, и процесс шифрования еще шел, т.к. в диспетчере задач обнаружил выполняющийся файл Ruch.exe Соответственно я прибил этот процесс, а на рабочем столе лежит этот файл. Может это и есть сам вирус?

Я подключился к серверу в 2 часа ночи, и процесс шифрования еще шел, т.к. в диспетчере задач обнаружил выполняющийся файл Ruch.exe Соответственно я прибил этот процесс, а на рабочем столе лежит этот файл. Может это и есть сам вирус?