Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

Если параметры реестра совпали, они останутся:

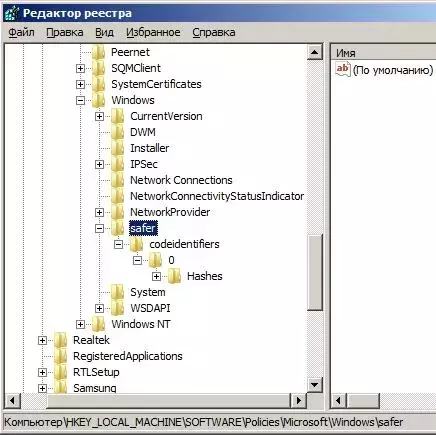

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

Но удаляются правила, при удалении фикса:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\0\Paths]

Я проверял через 7zip архиватор, расширение .exe - блокирует.

Может ты создаешь пустой файл и переименовываешь в .exe (из за этого может писать ошибку, что файл не является приложением Win32)?

Попробуй любую программу установочную запустить в архиве.

В твоем файле все правила прописались и должны работать.

-------------------------

Можно попробовать на файле NOTEPAD.EXE он в папке Windows

Или создай текстовой документ с текстом внутри, и переименуй в .exe

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

Но удаляются правила, при удалении фикса:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\0\Paths]

Я проверял через 7zip архиватор, расширение .exe - блокирует.

Может ты создаешь пустой файл и переименовываешь в .exe (из за этого может писать ошибку, что файл не является приложением Win32)?

Попробуй любую программу установочную запустить в архиве.

В твоем файле все правила прописались и должны работать.

-------------------------

Можно попробовать на файле NOTEPAD.EXE он в папке Windows

Или создай текстовой документ с текстом внутри, и переименуй в .exe

Последнее редактирование: