- Сообщения

- 759

- Решения

- 5

- Реакции

- 312

Уважаемые, здравствуйте!

Может кто из хелперов заинтересуется сабжем?

Пользователь нашёл свеженький фильм и решил загрузить его с торрент-трекера, вот только по факту окажется там и не видео-файл вовсе:

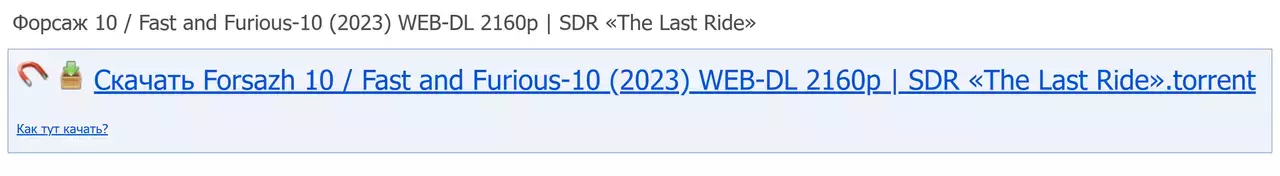

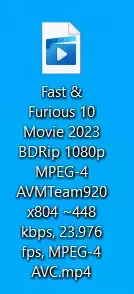

0. В заголовке задачи всё чинно и красиво:

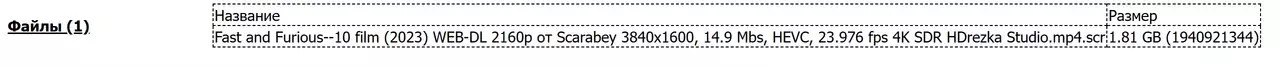

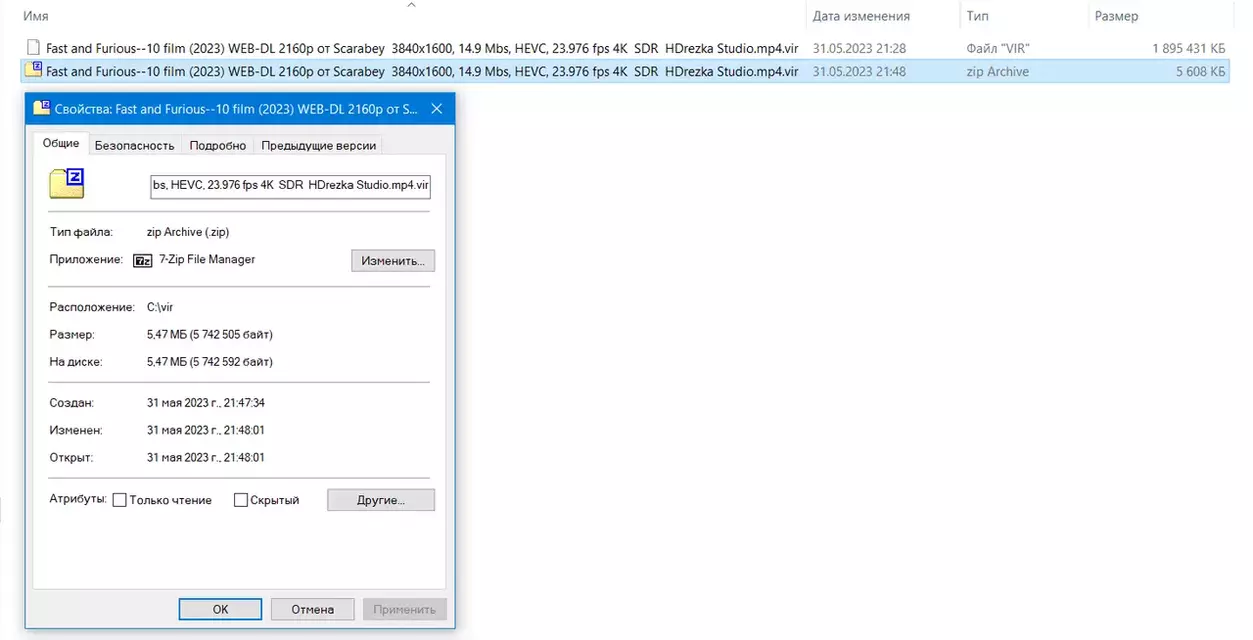

1. Не каждый пользователь обратит внимание на расширение файла в раздаче, тем более, что раздающих достаточное количество:

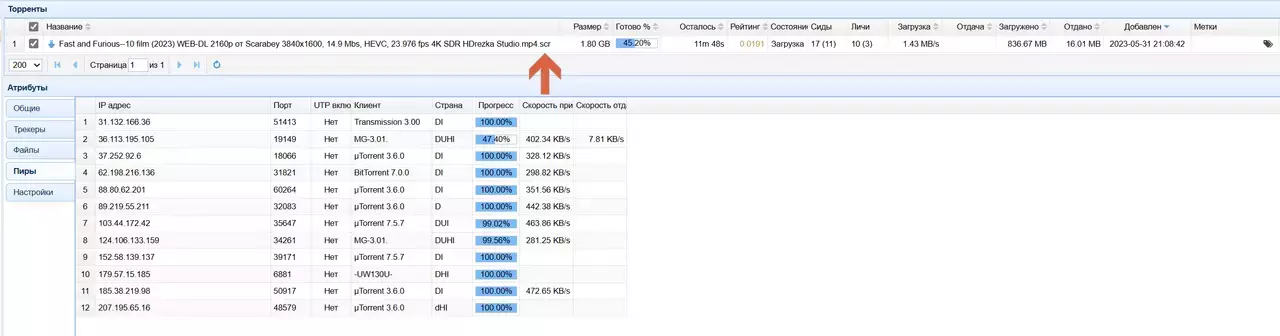

2. Осторожного пользователя может насторожить тип файла, но ведь не каждого, верно?

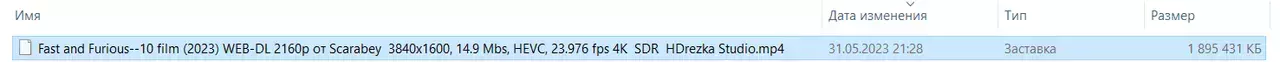

Иконка файла вторит оному:

3. Сам файл, при упаковке, сжимается в сотни раз!

4. Да, при запуске он что-то даже показывает пользователю (Я Вам не покажу);

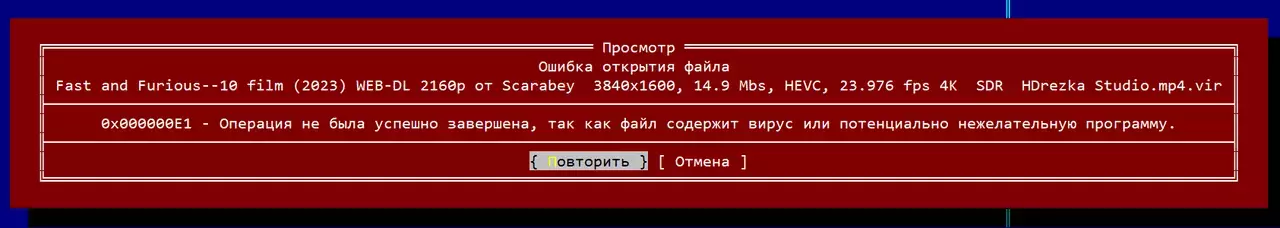

5. А по итогу файл является вредоносным:

Может кто из хелперов заинтересуется сабжем?

Пользователь нашёл свеженький фильм и решил загрузить его с торрент-трекера, вот только по факту окажется там и не видео-файл вовсе:

0. В заголовке задачи всё чинно и красиво:

1. Не каждый пользователь обратит внимание на расширение файла в раздаче, тем более, что раздающих достаточное количество:

2. Осторожного пользователя может насторожить тип файла, но ведь не каждого, верно?

Иконка файла вторит оному:

3. Сам файл, при упаковке, сжимается в сотни раз!

4. Да, при запуске он что-то даже показывает пользователю (Я Вам не покажу);

5. А по итогу файл является вредоносным:

Последнее редактирование: