babka40000

Новый пользователь

- Сообщения

- 44

- Реакции

- 8

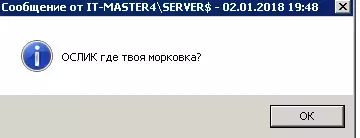

С чего все началось. Мне кажется с одного из серверов угнали пароль. А он одинаковый на всех серваках кроме одного (это я конечно очень сильно затупил). Потом просканировали порты, нашли все мои серваки и что-то внедрили. И через это "что-то" они сейчас ими управляют. Я даже видел на паре серверов задание в планировщике, которое из реестра воровало SAM. На одном сервере пароль был другой, и он благополучно работает.